Un acteur malveillant a divulgué le code source complet de la première version du ransomware HelloKitty sur un forum de hacking russophone, prétendant développer un nouveau chiffreur plus puissant.

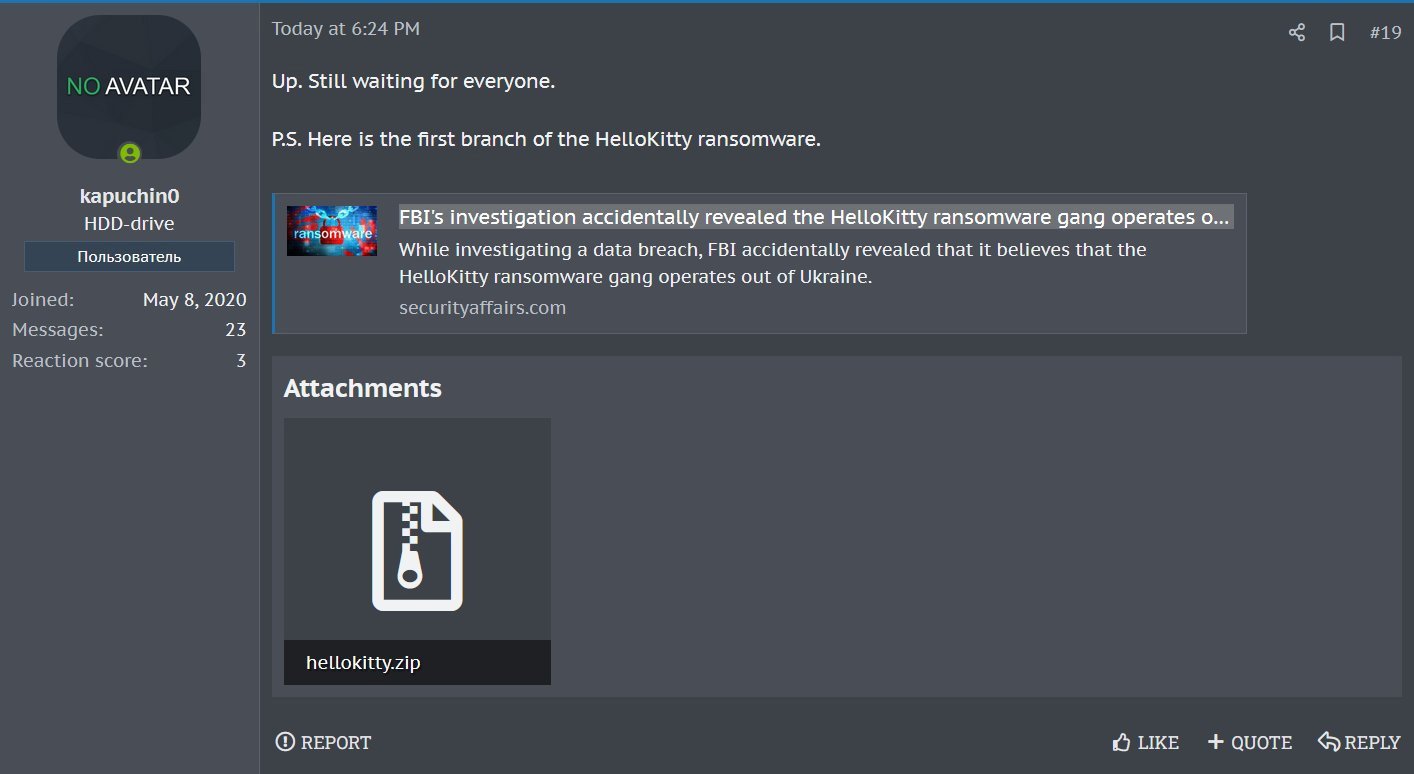

La fuite était découvert pour la première fois par le chercheur en cybersécurité 3xp0rt, qui a repéré un acteur menaçant nommé « kapuchin0 » libérant la « première branche » du chiffreur du ransomware HelloKitty.

Alors que le code source a été publié par une personne nommée « kapuchin0 », 3xp0rt a déclaré à BleepingComputer que l’acteur menaçant utilise également l’alias « Gookee ».

Un acteur malveillant nommé Gookee a déjà été associé à des activités de malware et de piratage, tenter de vendre l’accès à Sony Network Japan en 2020, lié à une opération Ransomware-as-a-Service appelée ‘Gookee Ransomware‘ et en essayant de vendre le code source d’un malware sur un forum de hackers.

3xp0rt pense que kapuchin0/Gookee est le développeur du ransomware HelloKitty, qui déclare désormais : « Nous préparons un nouveau produit bien plus intéressant que Lockbit ».

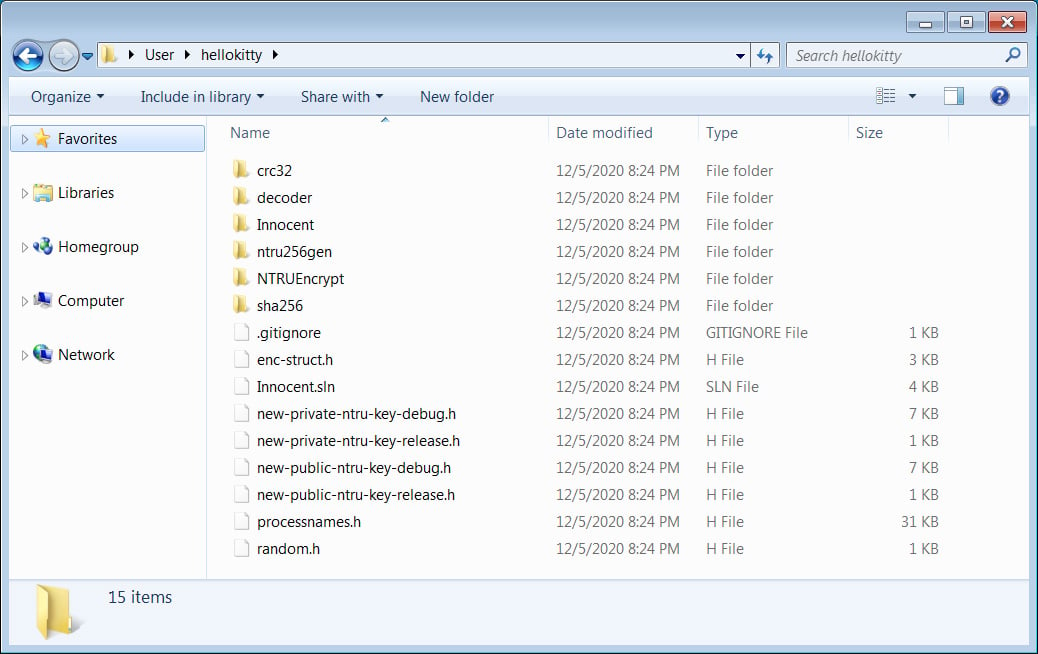

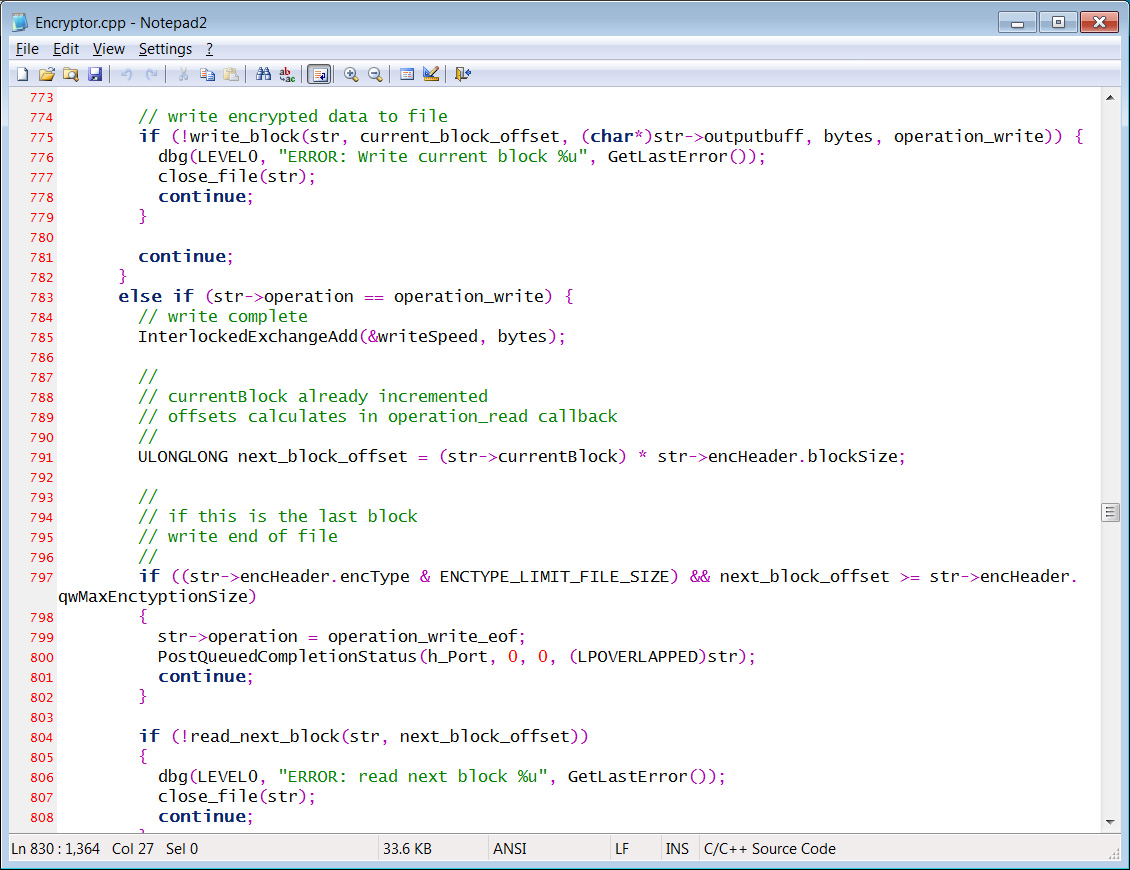

L’archive hellokitty.zip publiée contient une solution Microsoft Visual Studio qui crée le chiffreur et déchiffreur HelloKitty et le NTRUEncrypt bibliothèque que cette version du ransomware utilise pour crypter les fichiers.

L’expert en ransomware Michael Gillespie a confirmé à BleepingComputer qu’il s’agit du code source légitime de HelloKitty utilisé lors du premier lancement de l’opération de ransomware en 2020.

Même si la publication du code source d’un ransomware peut être utile pour la recherche en matière de sécurité, la disponibilité publique de ce code présente néanmoins des inconvénients.

Comme nous l’avons vu lors de la sortie de HiddenTear (pour des « raisons éducatives ») et que le code source du ransomware Babuk a été publié, les acteurs malveillants ont rapidement utilisé ce code pour lancer leurs propres opérations d’extorsion.

À ce jour, plus de neuf opérations de ransomware continuent d’utiliser le code source de Babuk comme base pour leurs propres chiffreurs.

Qui est HelloKitty ?

HelloKity est une opération de ransomware actionnée par l’homme, active depuis novembre 2020, lorsqu’une victime a posté sur les forums BleepingComputer, le FBI ayant ensuite publié un code PIN (notification de l’industrie privée) sur le groupe en janvier 2021.

Le gang est connu pour pirater les réseaux d’entreprise, voler des données et chiffrer des systèmes. Les fichiers cryptés et les données volées sont ensuite utilisés comme levier dans des machines à double extorsion, où les acteurs malveillants menacent de divulguer des données si une rançon n’est pas payée.

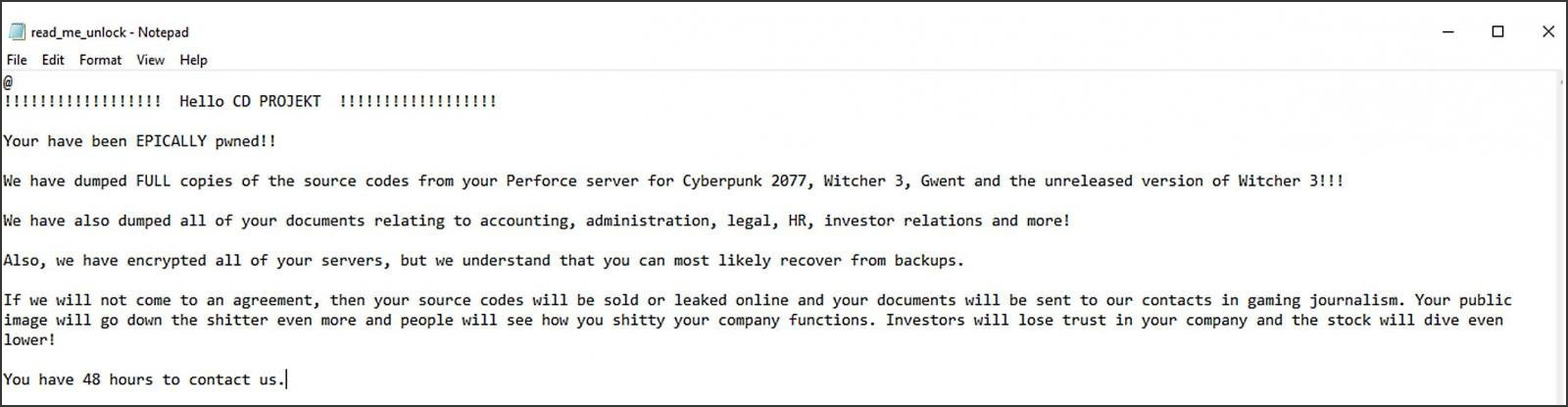

HelloKitty est connu pour de nombreuses attaques et est utilisé par d’autres opérations de ransomware, mais leur attaque la plus médiatisée a été celle sur CD Projekt Red en février 2021.

Au cours de cette attaque, les auteurs de la menace ont affirmé avoir volé le code source de Cyberpunk 2077, Witcher 3, Gwent et d’autres jeux, qu’ils prétendaient avoir vendus.

À l’été 2021, le groupe de ransomwares a commencé à utiliser une variante Linux qui cible la plate-forme de machine virtuelle VMware ESXi.

Le ransomware HelloKitty ou ses variantes ont également été utilisés sous d’autres noms, notamment DeathRansom, Fivehands et éventuellement Abyss Locker.

Le FBI a partagé une vaste collection d’indicateurs de compromission (IOC) dans son rapport. Avis 2021 pour aider les professionnels de la cybersécurité et les administrateurs système à se prémunir contre les tentatives d’attaque coordonnées par le gang de ransomwares HelloKitty.

Cependant, à mesure que le chiffreur a évolué au fil du temps, ces IOC sont probablement devenus obsolètes.