P2PInfect, à l'origine un botnet de malware peer-to-peer dormant aux motivations peu claires, a finalement pris vie pour déployer un module de ransomware et un cryptominer dans des attaques sur les serveurs Redis.

Selon Cado Sécuritéqui suit P2PInfect depuis un certain temps déjà, il existe des preuves que le malware fonctionne comme un « botnet à louer », bien que des informations contradictoires empêchent les chercheurs de tirer des conclusions sûres pour le moment.

Contexte P2PInfect

P2PInfect a été documenté pour la première fois en juillet 2023 par des chercheurs de l'Unité 42, ciblant les serveurs Redis utilisant des vulnérabilités connues.

L'examen ultérieur du malware par Cado Security a révélé qu'il exploitait une fonctionnalité de réplication Redis pour se propager.

Entre août et septembre 2023, P2PInfect a augmenté son activité jusqu'à atteindre des milliers de tentatives de violation par semaine, tout en introduisant de nouvelles fonctionnalités telles que des mécanismes de persistance basés sur cron, des systèmes de communication de secours et le verrouillage SSH.

Malgré cette activité élevée, P2PInfect n’a effectué aucune action malveillante sur les systèmes compromis, ses objectifs opérationnels sont donc restés flous.

En décembre 2023, une nouvelle variante de P2PInfect a été découverte par les analystes de Cado, conçue pour cibler les processeurs MIPS (microprocesseur sans étapes pipeline interlockées) 32 bits trouvés dans les routeurs et les appareils IoT.

Nouveaux modules, objectifs peu clairs

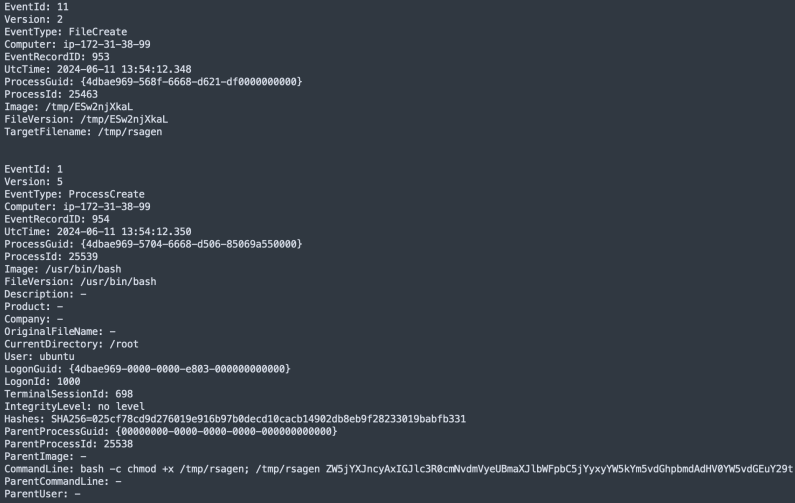

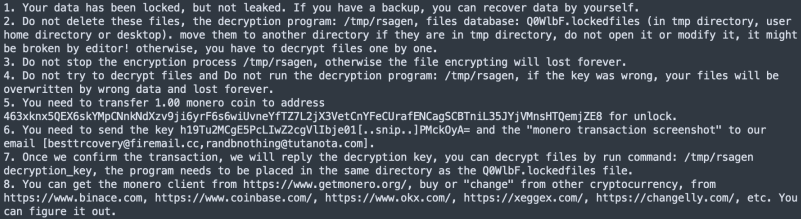

Cado rapporte qu'à partir du 16 mai 2024, les appareils infectés par P2PInfect ont reçu une commande pour télécharger et exécuter une charge utile de ransomware (rsagen) à partir d'une URL spécifiée, la commande étant valide jusqu'au 17 décembre 2024.

Au lancement, le binaire du ransomware vérifie l'existence d'une demande de rançon (« Vos données ont été verrouillées !.txt ») pour éviter de rechiffrer les systèmes compromis.

Le ransomware cible les fichiers avec des extensions spécifiques liées aux bases de données (SQL, SQLITE3, DB), aux documents (DOC, XLS) et aux fichiers multimédias (MP3, WAV, MKV) et ajoute l'extension « .encrypted » aux fichiers résultants.

Le ransomware parcourt tous les répertoires, crypte les fichiers et stocke une base de données de fichiers cryptés dans un fichier temporaire avec l'extension « .lockedfiles ».

Les dommages causés par le module ransomware sont contenus par son niveau de privilège, qui est limité à celui de l'utilisateur Redis compromis et aux fichiers qui lui sont accessibles. De plus, étant donné que Redis est souvent déployé en mémoire, seuls les fichiers de configuration sont éligibles au chiffrement.

Le mineur XMR (Monero) vu en sommeil dans les itérations précédentes a maintenant été activé, déposé dans un répertoire temporaire et lancé cinq minutes après le démarrage de la charge utile principale.

Le portefeuille et le pool minier préconfigurés dans les échantillons examinés ont jusqu'à présent généré 71 XMR, soit environ 10 000 $, mais Cado dit qu'il y a de fortes chances que les opérateurs utilisent des adresses de portefeuille supplémentaires.

Une caractéristique particulière du nouveau P2PInfect est que le mineur est configuré pour utiliser toute la puissance de traitement disponible, entravant souvent le fonctionnement du module ransomware.

Il convient également de noter un nouveau rootkit en mode utilisateur qui permet aux robots P2PInfect de cacher leurs processus et fichiers malveillants aux outils de sécurité, en détournant plusieurs processus pour parvenir à cette dissimulation.

Bien que le rootkit soit théoriquement capable de masquer les opérations sur les fichiers, les événements d'accès aux données et les connexions réseau, son efficacité est encore une fois limitée par le déploiement en mémoire Redis (typique).

Les recherches de Cado visant à déterminer si P2PInfect est loué à plusieurs cybercriminels ou géré par une équipe centrale n'ont pas été concluantes, et les preuves soutiennent les deux scénarios.

Le principal point à retenir est que P2PInfect n’est plus une expérience mais une réelle menace pour les serveurs Redis, capable de détruire des données et de détourner des ressources informatiques à des fins lucratives.