L’activité du botnet de logiciels malveillants Mozi a disparu en août après qu’un mystérieux inconnu a envoyé une charge utile le 27 septembre 2023, qui a déclenché un kill switch pour désactiver tous les robots.

Mozi est un botnet de logiciels malveillants DDoS (déni de service distribué) bien connu qui a émergé en 2019, ciblant principalement les appareils IoT tels que les routeurs, les enregistreurs vidéo numériques et autres gadgets connectés à Internet.

Le malware a exploité des vulnérabilités connues ou des mots de passe par défaut faibles pour compromettre les appareils et les intégrer à son réseau peer-to-peer décentralisé, où ils communiquent à l’aide du protocole DHT (table de hachage distribuée) de BitTorrent.

Mozi mystérieusement tué

Aujourd’hui, ESET a signalé que ses données de télémétrie ont montré une forte baisse de l’activité de Mozi le 8 août 2023, à commencer par l’arrêt de toutes les opérations en Inde.

Cela a été suivi d’une cessation soudaine similaire des activités en Chine, d’où le botnet est originaire, le 16 août 2023.

Enfin, le 27 septembre 2023, un message UDP a été envoyé huit fois à tous les robots Mozi leur demandant de télécharger une mise à jour via HTTP, ce qui a provoqué ce qui suit :

- Arrêt du processus du malware Mozi,

- Désactiver certains services système (sshd et dropbear),

- Remplacement du fichier Mozi,

- Exécution des commandes de configuration des appareils,

- Bloquer l’accès à divers ports,

- Prenez pied pour le nouveau fichier.

Le fait que celui qui a appuyé sur le kill switch ait choisi de maintenir la persistance de la nouvelle charge utile, qui peut également envoyer une requête ping à un serveur distant pour faciliter le suivi, implique un retrait contrôlé.

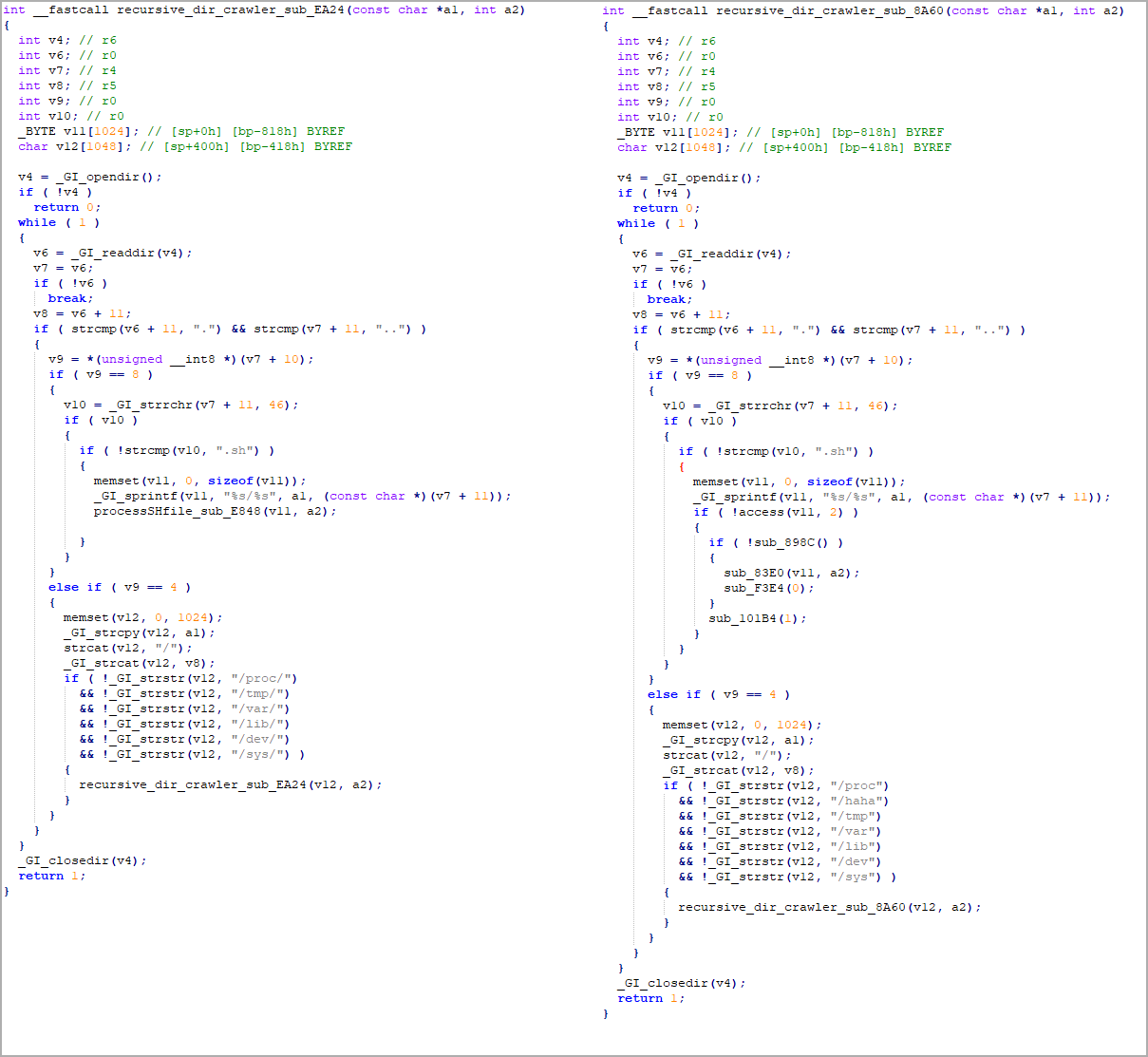

L’analyse du code d’ESET a montré de fortes similitudes entre le code Mozi original et les binaires utilisés lors du retrait, qui comportaient les clés privées correctes pour signer la charge utile.

Cela fait allusion à l’implication des créateurs originaux du botnet et/ou des forces de l’ordre chinoises dans le démantèlement, mais pour l’instant, cela reste sans réponse.

Malgré la bonne nouvelle de la mise hors ligne de l’un des botnets les plus prolifiques, il existe malheureusement de nombreux autres botnets de logiciels malveillants DDoS qui analysent quotidiennement le Web à la recherche d’IoT vulnérables.

Par conséquent, les utilisateurs doivent appliquer des correctifs à leurs appareils en utilisant la dernière version du micrologiciel, utiliser des mots de passe forts et les isoler des réseaux critiques.