Ce n’est pas seulement votre perception : la cybercriminalité augmente considérablement. Chez Flare, nous avons identifié un taux de 112 % augmentation des attaques de ransomware par extorsion de données en 2023 par rapport à 2022, et nous continuons de constater une activité croissante dans l’écosystème de la cybercriminalité.

L’une des tendances les plus sous-estimées à l’origine de cette augmentation spectaculaire est la compromission des applications d’authentification unique (SSO) d’entreprise dans le cadre d’attaques de logiciels malveillants infostealer.

Qu’est-ce qu’un « journal des voleurs » ?

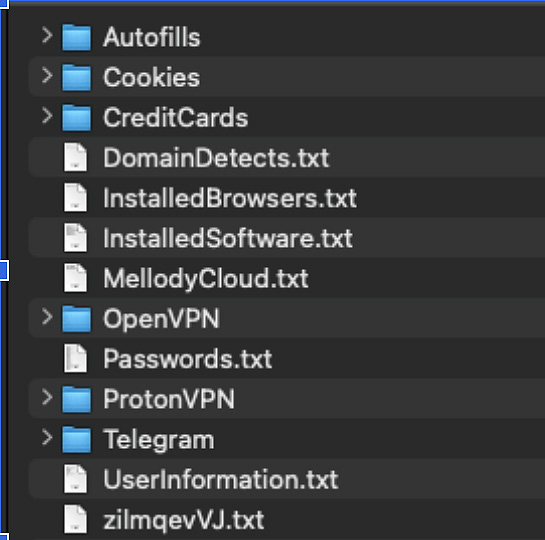

Les logiciels malveillants Infostealer sont rapidement devenus l’une des menaces les plus pernicieuses, mais méconnues, pour les entreprises. Les infostealers sont un type de cheval de Troie d’accès à distance (RAT) qui infecte l’ordinateur d’une victime et vole toutes les informations d’identification, les cookies de session et les informations de remplissage de formulaires enregistrées dans le navigateur.

Le malware envoie ensuite ces données à un backend spécialisé et se termine automatiquement, laissant peu de trace sur la machine victime.

Les acteurs malveillants peuvent ensuite exploiter ces données pour lancer rachat de compte (ATO), compromettre les comptes bancaires et, dans certains cas, compromettre les environnements informatiques des entreprises.

Nous constatons qu’environ un million de nouveaux journaux de vol sont distribués chaque mois, dont environ 3 à 5 % contiennent des informations d’identification et des cookies de session dans les environnements informatiques d’entreprise.

Journaux de vol et télégramme

Télégramme agit comme la cheville ouvrière de tout le cycle de vie des journaux de vol. Les acteurs malveillants peuvent facilement acheter l’accès aux logiciels malveillants infostealer avec une infrastructure de commande et de contrôle (C2) associée dans des canaux Telegram dédiés pour un prix mensuel fixe.

Les acteurs malveillants distribuent ensuite des logiciels malveillants infostealer et exploitent Telegram comme backend où de nouveaux « journaux » sont fournis en cas d’infection réussie. Enfin, ces fichiers journaux sont ensuite distribués sur les canaux Telegram publics et privés à d’autres acteurs malveillants.

Nous pensons que la plupart des journaux de « grande valeur » sont envoyés sur les canaux privés, y compris ceux ayant accès aux services bancaires et à l’environnement informatique de l’entreprise, tandis que les journaux de moindre valeur et plus anciens sont distribués sur les canaux publics.

Les chaînes privées fonctionnent comme des entreprises commerciales payantes, le propriétaire de la chaîne distribuant des dizaines de milliers de journaux par semaine à un nombre limité d’acteurs malveillants qui paient entre 200 et 400 dollars pour accéder à la chaîne.

Cela leur permet d’obtenir le « premier choix » de journaux de voleurs, qui seront probablement éventuellement distribués via les canaux publics Telegram.

Journaux de vol et authentification unique

Les solutions d’authentification unique (SSO) sont devenues un pilier fondamental de la cybersécurité des entreprises. Les outils SSO rationalisent l’authentification, permettent aux organisations d’appliquer l’authentification multifacteur (MFA), d’améliorer les mesures de conformité et offrent une voie unifiée pour superviser l’accès aux applications.

Cependant, il y a un revers de la médaille ; Les solutions SSO peuvent également être le talon d’Achille d’une organisation. Dans un projet récent chez Flarenous avons examiné cinq fournisseurs SSO d’entreprise largement utilisés en examinant plus de 22 millions de journaux de voleurs.

Nos résultats ont révélé un nombre stupéfiant de 312 855 domaines d’applications SSO d’entreprise dans les journaux de voleurs accessibles au public. Même en tenant compte des jetons de session expirés, l’ampleur du risque est immense. Nous catégorisons les menaces comme suit :

- Les journaux Stealer hébergent potentiellement des informations d’identification et des jetons de session active pour les outils SSO. Cela permet aux entités malveillantes d’accéder directement aux comptes.

- Même si les cookies de session ne sont plus valides, les journaux des voleurs peuvent contenir des données de « remplissage automatique » du navigateur, qui fournissent aux acteurs malveillants des détails tels que les numéros d’identification des employés, les adresses personnelles, les réponses aux questions de sécurité, les détails de la carte de crédit, etc. Ces données peuvent être manipulées pour inciter le personnel du service d’assistance à publier les codes 2FA et MFA.

- Ces journaux stockent également de nombreuses informations personnelles sur le personnel, y compris des informations sensibles telles que les informations d’identification des sites de contenu pour adultes, les coordonnées bancaires et les comptes de réseaux sociaux. Ces données peuvent être utilisées comme matériel de chantage.

Dans certaines attaques observées ciblant des entités utilisant le SSO, il existe des preuves suggérant que les attaquants possédaient déjà les informations d’identification SSO, ce qui rend leurs stratagèmes trompeurs beaucoup plus simples.

Il est crucial de souligner l’immense potentiel de vol des journaux présents dans les tactiques d’ingénierie sociale.

Que ce soit par le biais de cookies de session actifs ou d’ingénierie sociale, une fois l’accès SSO compromis, les acteurs malveillants peuvent exploiter cet accès pour compromettre une multitude de services essentiellement simultanément.

Ce vecteur peut être particulièrement attrayant pour un courtier d’accès initial (IAB) cherchant à prendre pied dans l’infrastructure informatique d’une organisation, qui serait ensuite vendue aux enchères au plus offrant, souvent considéré comme des opérateurs de ransomware ou des sociétés affiliées.

Dans l’ensemble, l’utilisation du SSO comme processus d’authentification unifié, rationalisé et centralisé n’est pas sans défauts et vulnérabilités potentielles, dont les acteurs malveillants sont pleinement conscients.

Cela souligne l’importance d’empêcher les utilisateurs d’accéder aux services SSO sur un appareil personnel ou non autorisé, car le risque d’infection est sans équivoque plus élevé sur un appareil qui n’est pas géré par le service informatique.

Ce pipeline d’attaque met en évidence la nécessité d’un outil de surveillance fiable et complet avec une visibilité sur les journaux de voleurs partagés sur Telegram ; la détection précoce d’une compromission peut aider à prévenir d’éventuelles cyber-catastrophes.

Détecter et corriger les journaux de vol avec Flare

Flare est une plate-forme SaaS qui offre aux organisations une gestion personnalisée et de grande valeur de l’exposition aux menaces. Éclater détecte les menaces sur des centaines de marchés et de forums du Dark Web, des milliers de canaux Telegram illicites et des sources de risque claires sur le Web.

Notre plateforme SaaS s’intègre à votre programme de sécurité existant en 30 minutes avec des intégrations natives qui vous permettent de créer un programme de cybersécurité axé sur les menaces. Inscrivez-vous à un essai gratuit pour apprendre plus.

Sponsorisé et écrit par Éclater.

![Le jeu parodique GTA 6 apparaît sur le PlayStation Store [Update: Removed]](https://media.techtribune.net/d-2/2024/12/4412228-grandtakingages6-180x135.jpg)