Plus de 100 000 sites ont été touchés par une attaque de la chaîne d'approvisionnement par le service Polyfill.io après qu'une entreprise chinoise a acquis le domaine et que le script a été modifié pour rediriger les utilisateurs vers des sites malveillants et frauduleux.

UN polyremplissage est un code, tel que JavaScript, qui ajoute des fonctionnalités modernes aux navigateurs plus anciens qui ne le prennent généralement pas en charge. Par exemple, il ajoute des fonctions JavaScript qui ne sont pas disponibles pour les anciens navigateurs mais qui sont présentes dans les navigateurs modernes.

Le service polyfill.io est utilisé par des centaines de milliers de sites pour permettre à tous les visiteurs d'utiliser la même base de code, même si leurs navigateurs ne prennent pas en charge les mêmes fonctionnalités modernes que les plus récents.

Attaque de la chaîne d'approvisionnement Polyfill.io

Aujourd'hui, la société de cybersécurité Sansec a averti que le domaine et le service polyfill.io étaient acheté plus tôt cette année par une société chinoise nommée « Funnull » et le script a été modifié pour introduire du code malveillant sur des sites Web lors d'une attaque de la chaîne d'approvisionnement.

« Cependant, en février de cette année, une entreprise chinoise a acheté le domaine et le compte Github. Depuis lors, ce domaine a été surpris en train d'injecter malware sur les appareils mobiles via tout site embarquant cdn.polyfill.io, » explique Sansec.

Lors de l'achat de polyfill.io, le développeur du projet a averti qu'il n'était jamais propriétaire du site polyfill.io et que tous les sites Web devraient le supprimer immédiatement. Pour réduire le risque d’une éventuelle attaque de la chaîne d’approvisionnement, Cloudflare et Rapidement configurer leurs propres miroirs du service Polyfill.io afin que les sites Web puissent utiliser un service de confiance.

« Aujourd'hui, aucun site Web ne nécessite l'un des polyfills de la bibliothèque http://polyfill.io », a tweeté le développeur original du projet de service Polyfills.

« La plupart des fonctionnalités ajoutées à la plate-forme Web sont rapidement adoptées par tous les principaux navigateurs, à quelques exceptions près qui ne peuvent généralement pas être polyremplies, comme Web Serial et Web Bluetooth. »

Au cours des derniers mois, la prédiction du développeur s'est réalisée et le service polyfill.io a été nommé CNAME en polyfill.io.bsclink.cn, que les nouveaux propriétaires maintiennent.

Lorsque les développeurs ont intégré les scripts cdn.polyfill.io dans leurs sites Web, ils extrayaient désormais le code directement du site de la société chinoise.

Cependant, les développeurs de sites Web ont constaté que les nouveaux propriétaires injectaient du code malveillant qui visiteurs redirigés vers des sites indésirables à l'insu du propriétaire du site.

Dans un exemple vu par Sansec, le script modifié est principalement utilisé pour rediriger les utilisateurs vers des sites frauduleux, comme un faux site de paris sportifs. Il le fait via un faux domaine Google Analytics (www.googie-anaiytics.com) ou des redirections comme kuurza.com/redirect?from=bitget.

Cependant, les chercheurs affirment qu'il a été difficile d'analyser complètement le script modifié car il utilise un ciblage très spécifique et résiste à l'ingénierie inverse.

« Le code dispose d'une protection spécifique contre l'ingénierie inverse et ne s'active que sur des appareils mobiles spécifiques à des heures spécifiques », a poursuivi Sansec.

« Il ne s'active pas non plus lorsqu'il détecte un utilisateur administrateur. Il retarde également l'exécution lorsqu'un service d'analyse Web est trouvé, probablement pour ne pas se retrouver dans les statistiques. »

Actuellement, le domaine cdn.polyfill.io a été mystérieusement redirigé vers le miroir de Cloudflare. Cependant, comme les serveurs DNS du domaine restent inchangés, les propriétaires peuvent facilement le rétablir à tout moment sur leurs propres domaines.

BleepingComputer a contacté Cloudflare pour voir s'ils étaient impliqués dans la modification des enregistrements CNAME, mais n'a pas eu de réponse.

Google avertit les annonceurs

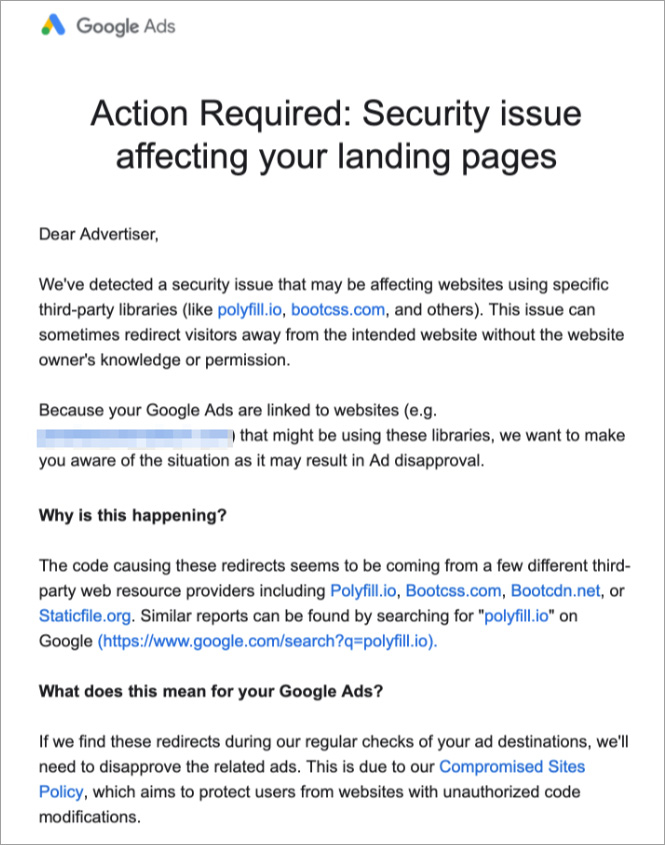

Google a commencé à informer les annonceurs de cette attaque sur la chaîne d'approvisionnement, les avertissant que leurs pages de destination contiennent le code malveillant et pourraient rediriger les visiteurs hors du site prévu à l'insu ou sans l'autorisation du propriétaire du site Web.

Google prévient également que Bootcss, Bootcdn et Staticfile provoquent également des redirections indésirables, ajoutant potentiellement des milliers, voire des centaines de milliers, de sites touchés par les attaques de la chaîne d'approvisionnement.

« Le code à l'origine de ces redirections semble provenir de plusieurs fournisseurs de ressources Web tiers, notamment Polyfill.io, Bootcss.com, Bootcdn.net ou Staticfile.org », lit-on dans l'e-mail de Google.

« Des rapports similaires peuvent être trouvés en recherchant « polyfill.io » sur Google (https://www.google.com/search?q=polyfill.io).

Google prévient que s'il trouve ces redirections lors de vérifications régulières des destinations publicitaires, il refusera la publicité associée.

Mise à jour du 25/06/24 : Lorsqu'on lui a demandé de plus amples informations sur ces e-mails et l'attaque de la chaîne d'approvisionnement, Google nous a envoyé la déclaration suivante.

« La protection de nos utilisateurs est notre priorité absolue. Nous avons récemment détecté un problème de sécurité susceptible d'affecter les sites Web utilisant certaines bibliothèques tierces », a déclaré Google à BleepingComputer.

« Pour aider les annonceurs potentiellement impactés à sécuriser leurs sites Web, nous avons partagé de manière proactive des informations sur la manière d'atténuer rapidement le problème. »