Les chercheurs en sécurité ont développé une nouvelle attaque, qu'ils ont baptisée AutoSpill, pour voler les informations d'identification du compte sur Android lors de l'opération de remplissage automatique.

Dans un présentation au Black Hat Europe conférence sur la sécurité, des chercheurs de l'Institut international des technologies de l'information (IIIT) à Hyderabad ont déclaré que leurs tests ont montré que la plupart des gestionnaires de mots de passe pour Android sont vulnérables à AutoSpill, même s'il n'y a pas d'injection JavaScript.

Comment fonctionne AutoSpill

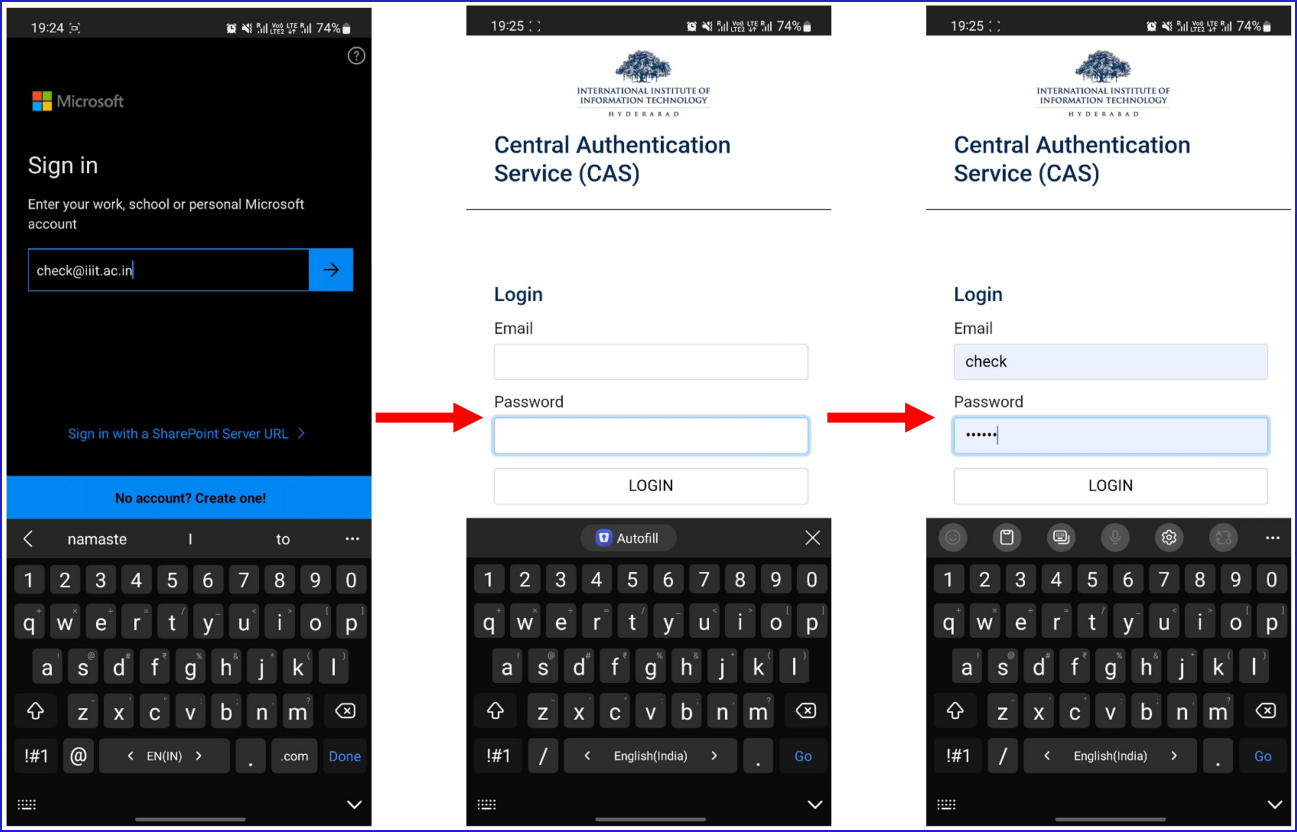

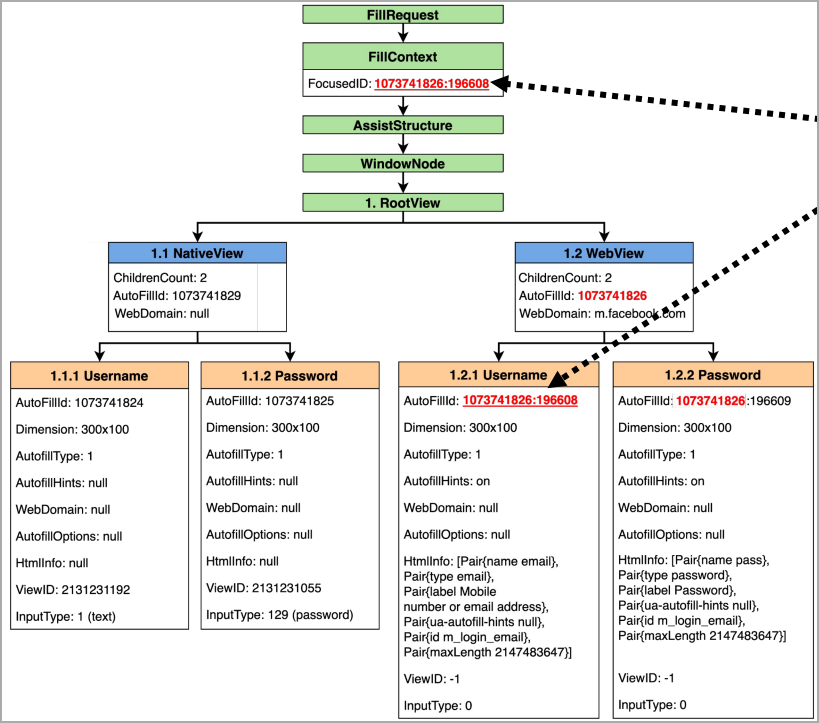

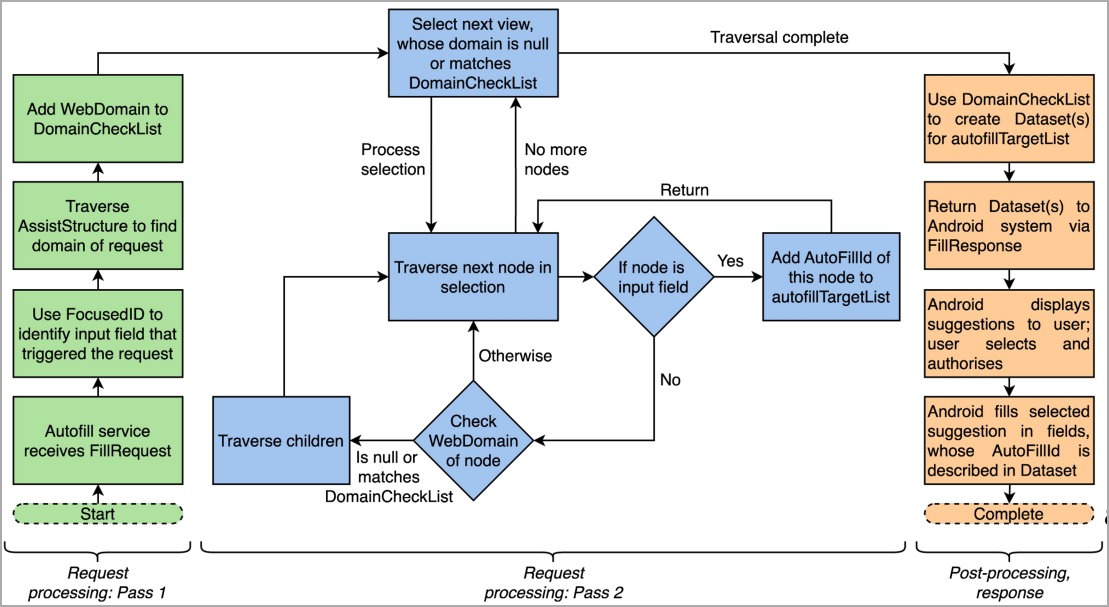

Les applications Android utilisent souvent les contrôles WebView pour afficher le contenu Web, tel que les pages de connexion au sein de l'application, au lieu de rediriger les utilisateurs vers le navigateur principal, ce qui constituerait une expérience plus lourde sur les appareils à petit écran.

Les gestionnaires de mots de passe sur Android utilisent le framework WebView de la plate-forme pour saisir automatiquement les informations d'identification du compte d'un utilisateur lorsqu'une application charge la page de connexion à des services comme Apple, Facebook, Microsoft ou Google.

Les chercheurs ont déclaré qu'il était possible d'exploiter les faiblesses de ce processus pour capturer les informations d'identification remplies automatiquement sur l'application invoquante, même sans injection de JavaScript.

Si les injections JavaScript sont activées, les chercheurs affirment que tous les gestionnaires de mots de passe sur Android sont vulnérables à l'attaque AutoSpill.

Plus précisément, le problème d'AutoSpill provient de l'incapacité d'Android à appliquer ou à définir clairement la responsabilité du traitement sécurisé des données remplies automatiquement, ce qui peut entraîner leur fuite ou leur capture par l'application hôte.

Dans un scénario d'attaque, une application malveillante diffusant un formulaire de connexion pourrait capturer les informations d'identification de l'utilisateur sans laisser aucune indication de compromission. Des détails techniques supplémentaires sur l'attaque AutoSpill sont disponibles dans le diapositives des chercheurs de la présentation de Black Hat Europe.

Plus de détails sur l'attaque AutoSpill peuvent être trouvés dans ce documentqui contient des diapositives de la présentation BlackHat.

Impact et fixation

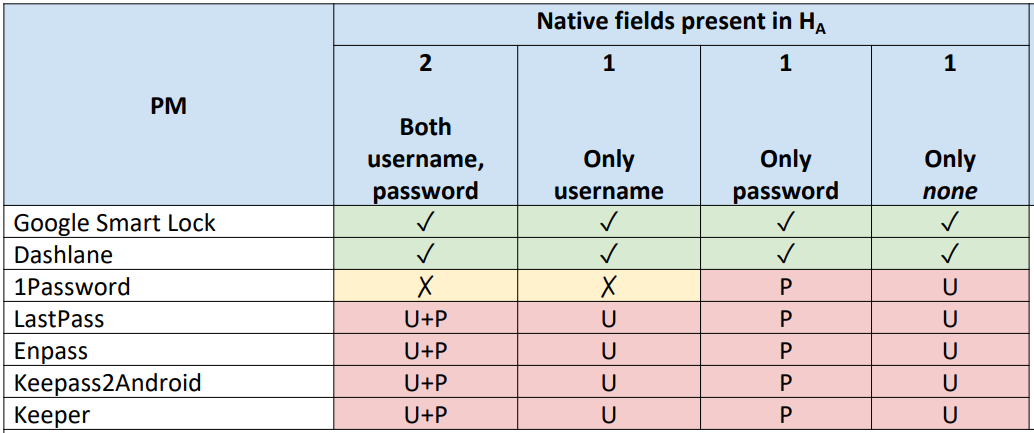

Les chercheurs ont testé AutoSpill avec une sélection de gestionnaires de mots de passe sur Android 10, 11 et 12 et ont constaté que 1Password 7.9.4, LastPass 5.11.0.9519, Enpass 6.8.2.666, Keeper 16.4.3.1048 et Keepass2Android 1.09c-r0 sont sensibles à attaques dues à l'utilisation du framework de remplissage automatique d'Android.

Google Smart Lock 13.30.8.26 et DashLane 6.2221.3 ont suivi une approche technique différente pour le processus de saisie automatique. Ils n’ont pas divulgué de données sensibles à l’application hôte à moins que l’injection JavaScript ne soit utilisée.

Les chercheurs ont divulgué leurs conclusions aux fournisseurs de logiciels concernés et à l'équipe de sécurité d'Android et ont partagé leurs propositions pour résoudre le problème. Leur rapport a été reconnu comme valide, mais aucun détail sur les plans de réparation n'a été partagé.

BleepingComputer a contacté plusieurs fournisseurs de produits de gestion de mots de passe touchés par AutoSpill, ainsi que Google, pour leur demander quels étaient leurs plans pour résoudre le problème. Nous avons reçu jusqu'à présent les commentaires suivants :

De nombreuses personnes se sont habituées à utiliser la saisie automatique pour saisir rapidement et facilement leurs informations d'identification. Grâce à une application malveillante installée sur l'appareil de l'utilisateur, un pirate informatique pourrait amener un utilisateur à remplir automatiquement et involontairement ses informations d'identification. AutoSpill met en évidence ce problème.

Protéger les données les plus importantes de nos clients est notre priorité absolue chez 1Password. Un correctif pour AutoSpill a été identifié et est actuellement en cours d'élaboration.

Bien que le correctif renforce encore notre posture de sécurité, la fonction de remplissage automatique de 1Password a été conçue pour obliger l'utilisateur à prendre des mesures explicites.

La mise à jour offrira une protection supplémentaire en empêchant les champs natifs d'être remplis avec des informations d'identification uniquement destinées au WebView d'Android. – 1Mot de passe porte-parole

En 2022, nous avons collaboré avec le Dr Gangwal via Bugcrowd, notre partenaire du programme de bug bounty. Nous avons analysé les conclusions qu'il a soumises et avons conclu qu'il s'agissait d'une vulnérabilité à faible risque en raison des mécanismes requis pour qu'elle soit exploitée.

Ce qu'il est important de noter ici, c'est que cette vulnérabilité nécessite la capacité et la possibilité d'installer une application malveillante sur l'appareil cible, ce qui indiquerait une compromission complète ou la capacité d'exécuter du code sur l'appareil ciblé.

Avant de recevoir les conclusions du Dr Gangwal, LastPass avait déjà mis en place une atténuation via un avertissement contextuel intégré au produit lorsque l'application détectait une tentative d'exploitation de l'exploit. Après avoir analysé les résultats, nous avons ajouté une formulation plus informative dans la fenêtre contextuelle.

Nous avons confirmé cette mise à jour auprès du Dr Gangwal mais n'avons reçu aucun accusé de réception de notre mise à jour. – Dernier passage porte-parole

Le 31 mai 2022, Keeper a reçu un rapport du chercheur concernant une vulnérabilité potentielle. Nous avons demandé une vidéo au chercheur pour démontrer le problème signalé. Sur la base de notre analyse, nous avons déterminé que le chercheur avait d'abord installé une application malveillante, puis accepté une invite de Keeper pour forcer l'association de l'application malveillante à un enregistrement de mot de passe Keeper.

Keeper a mis en place des mesures de protection pour protéger les utilisateurs contre le remplissage automatique d'informations d'identification dans une application non fiable ou un site qui n'a pas été explicitement autorisé par l'utilisateur. Sur la plate-forme Android, Keeper invite l'utilisateur lorsqu'il tente de saisir automatiquement ses informations d'identification dans une application ou un site Web Android. L'utilisateur est invité à confirmer l'association de l'application à l'enregistrement du mot de passe Keeper avant de renseigner toute information. Le 29 juin, nous avons informé le chercheur de cette information et lui avons également recommandé de soumettre son rapport à Google puisqu'il est spécifiquement lié à la plateforme Android.

En règle générale, une application Android malveillante doit d'abord être soumise au Google Play Store, examinée par Google, puis approuvée pour publication sur le Google Play Store. L'utilisateur devra alors installer l'application malveillante depuis Google Play et effectuer des transactions avec l'application. Alternativement, l'utilisateur devra remplacer les paramètres de sécurité importants de son appareil afin de télécharger une application malveillante.

Keeper recommande toujours aux individus d'être prudents et vigilants quant aux applications qu'ils installent et de n'installer que des applications Android publiées à partir de magasins d'applications de confiance tels que le Google Play Store. – Craig Lurey, CTO et co-fondateur de Gardien de sécurité

WebView est utilisé de diverses manières par les développeurs Android, notamment en hébergeant des pages de connexion pour leurs propres services dans leurs applications. Ce problème est lié à la manière dont les gestionnaires de mots de passe exploitent les API de remplissage automatique lors de l'interaction avec les WebViews.

Nous recommandons aux gestionnaires de mots de passe tiers d'être sensibles à l'endroit où les mots de passe sont saisis, et nous avons les meilleures pratiques WebView que nous recommandons à tous les gestionnaires de mots de passe de mettre en œuvre. Android fournit aux gestionnaires de mots de passe le contexte requis pour faire la distinction entre les vues natives et les WebViews, ainsi que pour savoir si la WebView en cours de chargement n'est pas liée à l'application d'hébergement.

Par exemple, lors de l'utilisation du gestionnaire de mots de passe Google pour la saisie automatique sur Android, les utilisateurs sont avertis s'ils saisissent un mot de passe pour un domaine que Google détermine ne pas appartenir à l'application d'hébergement, et le mot de passe n'est renseigné que dans le champ approprié. Google implémente des protections côté serveur pour les connexions via WebView. – Google porte-parole