Les acteurs malveillants abusent de l’API Envelopes de DocuSign pour créer et distribuer en masse de fausses factures qui semblent authentiques, se faisant passer pour des marques bien connues comme Norton et PayPal.

À l’aide d’un service légitime, les attaquants contournent les protections de sécurité des e-mails car ils proviennent d’un véritable domaine DocuSign, docusign.net.

L’objectif est de faire signer électroniquement les documents par leurs cibles, qu’elles pourront ensuite utiliser pour autoriser les paiements indépendamment des services de facturation de l’entreprise.

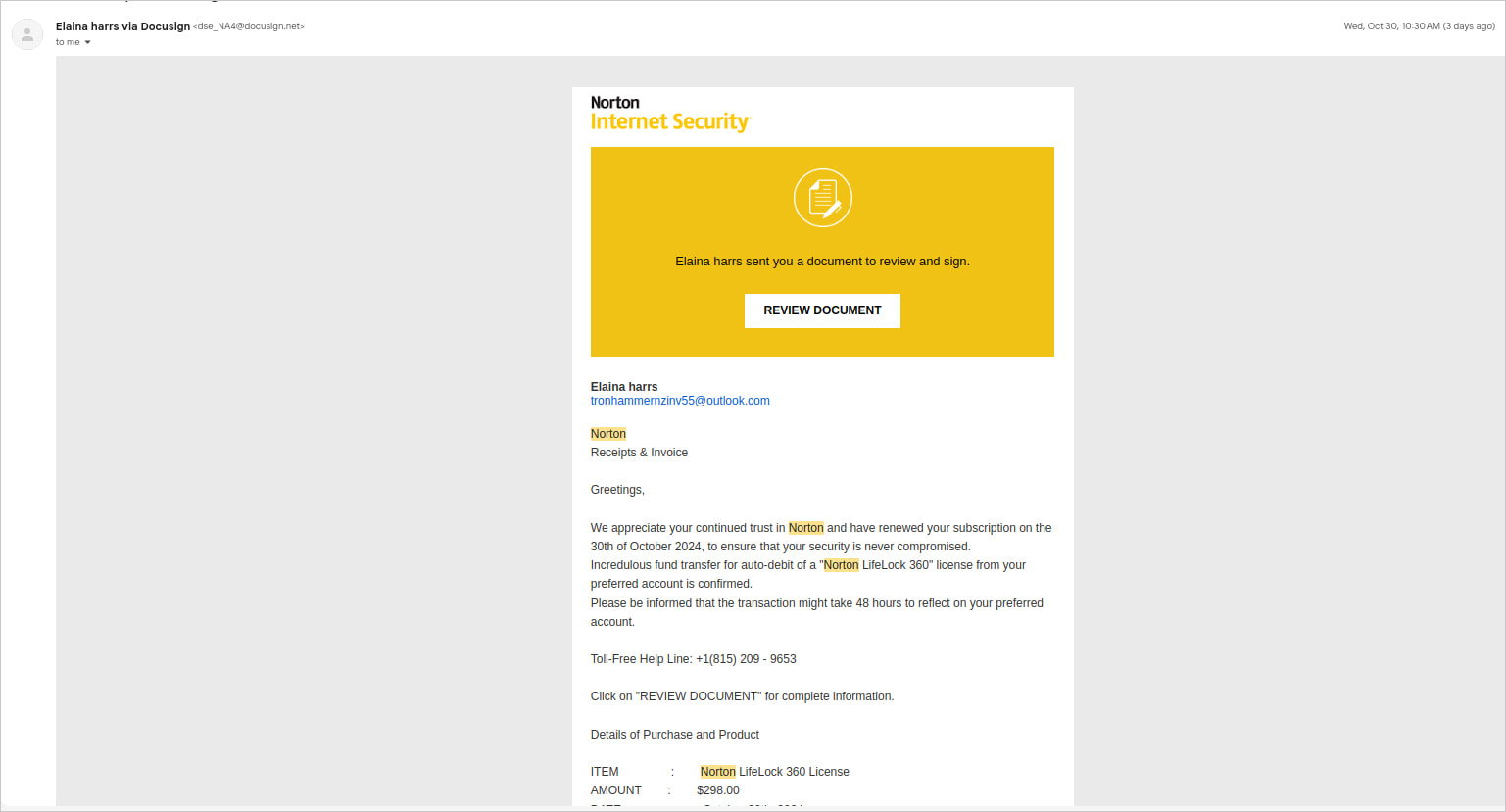

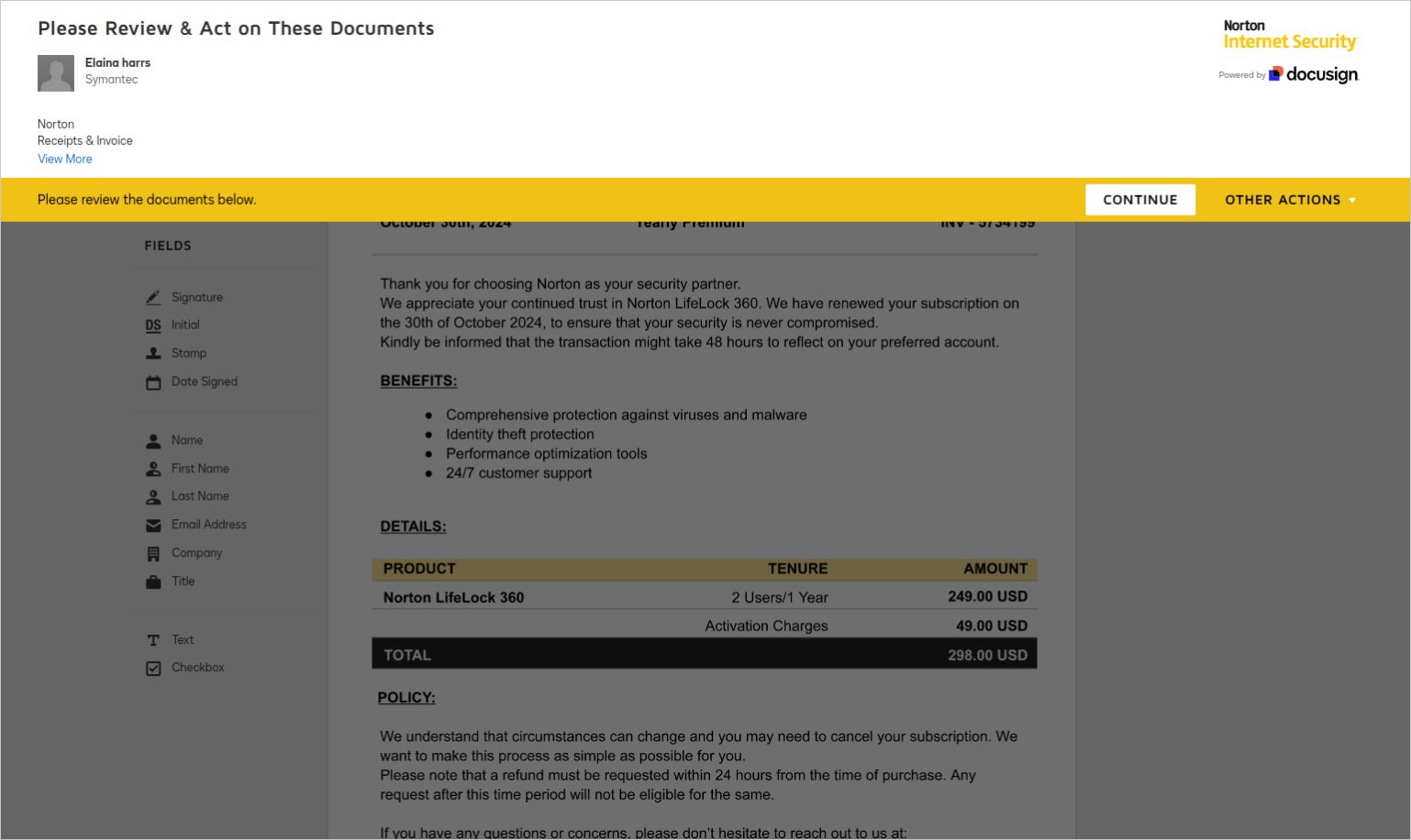

Envoi de demandes de signature réalistes

DocuSign est une plateforme de signature électronique qui permet de signer, d’envoyer et de gérer numériquement des documents.

Le API Enveloppes est un composant essentiel de l’API REST eSignature de DocuSign, permettant aux développeurs de créer, d’envoyer et de gérer des conteneurs de documents (enveloppes) qui définissent le processus de signature.

L’API est destinée à aider les clients à automatiser l’envoi de documents nécessitant une signature, à suivre leur statut et à les récupérer une fois signés.

Selon les chercheurs en sécurité de Wallarm, les auteurs de menaces utilisant des comptes DocuSign payants légitimes abusent de cette API pour envoyer de fausses factures qui imitent l’apparence d’éditeurs de logiciels réputés.

Ces utilisateurs bénéficient d’un accès complet aux modèles de la plateforme, leur permettant de concevoir des documents qui ressemblent à la marque et à la mise en page de l’entité usurpée.

Ensuite, ils utilisent la fonction API « Enveloppes : créer » pour générer et envoyer un volume élevé de factures frauduleuses à de nombreuses victimes potentielles.

Wallarm affirme que les frais présentés dans ces factures sont maintenus dans une fourchette réaliste pour accroître le sentiment de légitimité de la demande de signature.

« Si les utilisateurs signent électroniquement ce document, l’attaquant peut utiliser le document signé pour demander un paiement à l’organisation en dehors de DocuSign ou envoyer le document signé via DocuSign au service financier pour paiement », explique Wallarm.

« D’autres tentatives ont inclus différentes factures avec différents éléments, suivant généralement le même schéma consistant à obtenir des signatures pour les factures qui autorisent ensuite le paiement sur les comptes bancaires des attaquants. »

Abus de DocuSign à grande échelle

Wallarm note que ce type d’abus, qu’elle a signalé à DocuSign, dure depuis un certain temps déjà et que les clients ont signalé les campagnes à de nombreuses reprises sur les forums communautaires de la plateforme.

« Je reçois soudainement 3 à 5 e-mails de phishing par semaine en provenance du domaine docusign.net et aucune des adresses e-mail de signalement standard comme abuse@ ou admin@ ne fonctionne », a posté un client sur les forums DocuSign.

« Ils rejettent mon e-mail et je ne trouve aucune information de rapport sur leur page FAQ. Je suppose qu’il me reste le choix de bloquer le domaine ? »

Les attaques semblent automatisées plutôt que des tentatives manuelles à faible volume, de sorte que les abus se produisent à grande échelle et qu’il devrait être difficile pour la plate-forme de les ignorer.

BleepingComputer a contacté DocuSign pour lui demander quelles sont ses mesures anti-abus et s’il envisage de les améliorer par rapport à l’activité signalée, mais aucun commentaire n’était immédiatement disponible.

Malheureusement, les points de terminaison des API sont difficiles à sécuriser lorsque les acteurs malveillants créent des comptes commerciaux permettant d’accéder à ces fonctionnalités.

Parmi les exemples récents de la manière dont les pirates ont abusé des API dans le passé, citons la vérification des numéros de téléphone de millions d’utilisateurs d’Authy, la récupération des informations de 49 millions de clients Dell et la liaison d’adresses e-mail à 15 millions de comptes Trello.

Mise à jour 11/5: DocuSign a envoyé à BleepingComputer le commentaire suivant :

Nous sommes au courant des rapports et les prenons très au sérieux. Bien que, dans l’intérêt de la sécurité, nous ne divulguons pas de détails susceptibles d’alerter les acteurs malveillants sur nos tactiques de prévention, Docusign dispose d’un certain nombre de systèmes techniques et d’équipes en place pour aider à prévenir une utilisation abusive de nos services.

Nous surveillons en permanence plusieurs niveaux de nos systèmes pour identifier les comportements associés à la fraude et aux activités illégales afin de pouvoir enquêter rapidement et agir pour mettre fin aux comportements suspects. – Porte-parole de DocuSign

DocuSign fournit plus de détails sur ses efforts proactifs et ses techniques de dissuasion ici.