Des professeurs de l’Université d’Australie du Sud et de l’Université Charles Sturt ont développé un algorithme pour détecter et intercepter les attaques de l’homme du milieu (MitM) contre des robots militaires sans pilote.

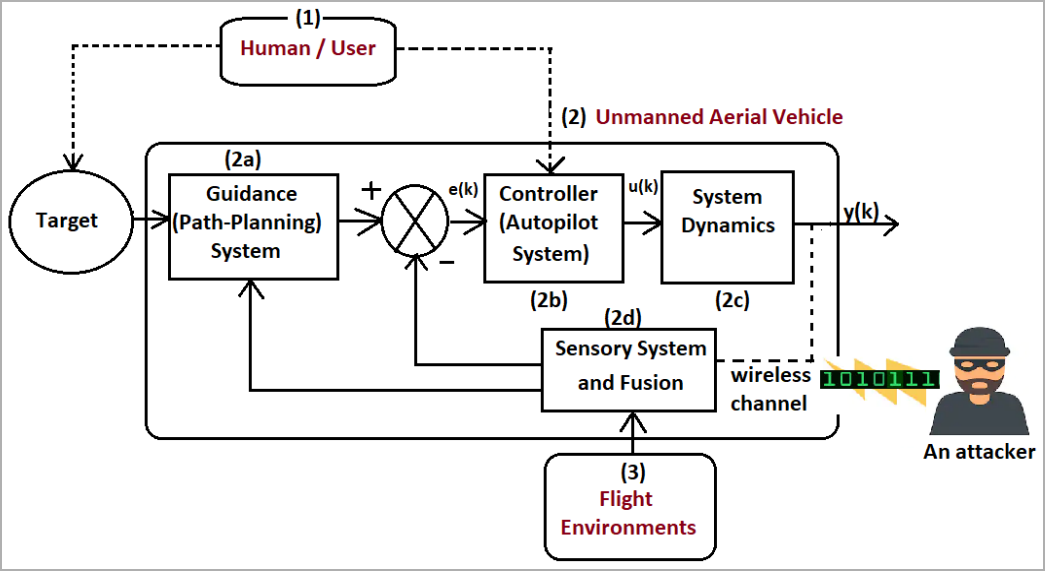

Les attaques MitM sont un type de cyberattaque dans lequel le trafic de données entre deux parties, en l’occurrence le robot et ses contrôleurs légitimes, est intercepté soit pour écouter clandestinement, soit pour injecter de fausses données dans le flux.

De telles attaques malveillantes visent à interrompre le fonctionnement des véhicules sans pilote, à modifier les instructions transmises et, dans certains cas, même à en prendre le contrôle, en ordonnant aux robots d’entreprendre des actions dangereuses.

« Le système d’exploitation du robot (ROS) est extrêmement vulnérable aux violations de données et au détournement électronique en raison de son réseau très étendu », commente le professeur Anthony Finnqui a participé à l’étude.

« L’avènement de l’Industrie 4, marqué par l’évolution de la robotique, de l’automatisation et de l’Internet des objets, a exigé que les robots travaillent en collaboration, où les capteurs, les actionneurs et les contrôleurs doivent communiquer et échanger des informations entre eux via des services cloud. »

« L’inconvénient est que cela les rend très vulnérables aux cyberattaques. »

Les chercheurs universitaires ont développé un algorithme utilisant des techniques d’apprentissage automatique pour détecter ces tentatives et les arrêter en quelques secondes.

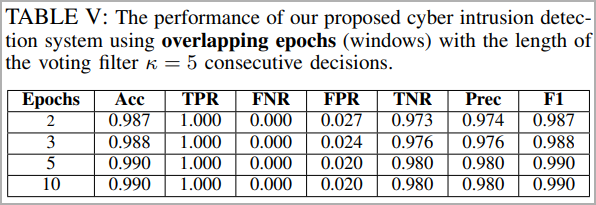

L’algorithme a été testé sur une réplique du GVR-BOT utilisé par l’armée américaine (TARDEC) et a enregistré une prévention réussie des attaques dans 99 % des cas, avec des faux positifs se produisant dans moins de 2 % des cas testés.

Discerner les attaques MitM

La détection des MitM ciblant les véhicules et les robots sans équipage est complexe, car ces systèmes fonctionnent en mode de tolérance aux pannes, de sorte que la distinction entre les opérations normales et les conditions de panne peut être floue.

En outre, les systèmes robotiques peuvent être compromis à différents niveaux, du système central à ses sous-systèmes et leurs sous-composants, provoquant un problème opérationnel susceptible de rendre le robot dysfonctionnel.

Les chercheurs universitaires ont développé un système qui analyse les données de trafic réseau du robot pour détecter les tentatives de compromission. Ce système utilise des méthodes basées sur les nœuds, examine les données des paquets et utilise un système basé sur des statistiques de flux qui lit les métadonnées de l’en-tête du paquet.

Le document technique détaillé publié par les chercheurs approfondit les spécificités du modèle d’apprentissage profond CNN (réseau de neurones convolutifs) développé à cet effet, comprenant plusieurs couches et filtres qui augmentent la fiabilité des résultats de détection des cyberattaques.

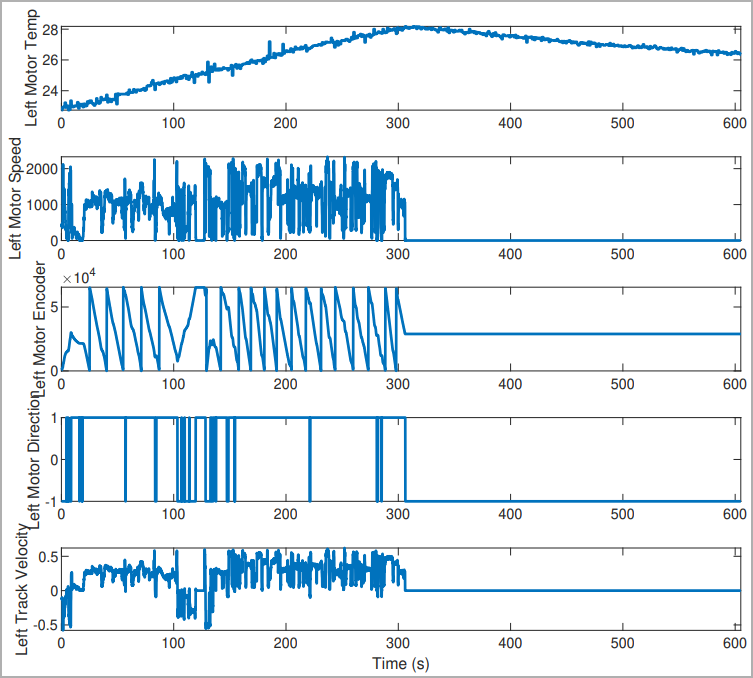

Des tests réels menés sur la réplique du robot avec des cyberattaques simulées ciblant divers systèmes ont produit d’excellents résultats et une précision d’identification élevée, même après seulement 2 à 3 époques de formation du modèle.

Des versions optimisées de ce nouveau système de protection pourraient trouver des applications dans des applications robotiques similaires mais plus exigeantes, comme les avions sans pilote.

« Nous souhaitons également étudier l’efficacité de notre système de détection d’intrusion sur différentes plates-formes robotiques, telles que les véhicules aériens sans pilote, dont la dynamique est raisonnablement plus rapide et plus complexe par rapport à un robot au sol », conclut le article publié sur le portail de l’IEEE.