L’opérateur du ransomware-as-a-service (RaaS) Nokoyawa, un acteur menaçant connu sous le nom de « farnetwork », a acquis de l’expérience au fil des années en aidant les programmes d’affiliation JSWORM, Nefilim, Karma et Nemty dans le développement de logiciels malveillants et la gestion des opérations.

Un rapport de la société de cybersécurité Group-IB donne un aperçu de l’activité de farnetwork et de la manière dont elle a progressivement construit son profil en tant qu’acteur très actif dans le secteur des ransomwares.

Lors de ses interactions avec des analystes de renseignements sur les menaces, farnetwork a partagé des détails précieux qui les lient aux opérations de ransomware lancées en 2019 et à un botnet ayant accès à plusieurs réseaux d’entreprise.

Selon un rapport partagé par Group-IB avec BleepingComputer, l’acteur malveillant possède plusieurs noms d’utilisateur (par exemple farnetworkl, jingo, jsworm, razvrat, piparkuka et farnetworkitand) et a été actif sur plusieurs forums de hackers russophones essayant de recruter des affiliés pour divers ransomwares. opérations.

Cependant, en mars, farnetwork a commencé à rechercher des affiliés pour son programme de ransomware-as-a-service basé sur le casier Nokoyawa. Cependant, les analystes du renseignement sur les menaces de Group-IB affirment que l’acteur a clairement indiqué qu’il n’était pas impliqué dans le développement de Nokoyawa.

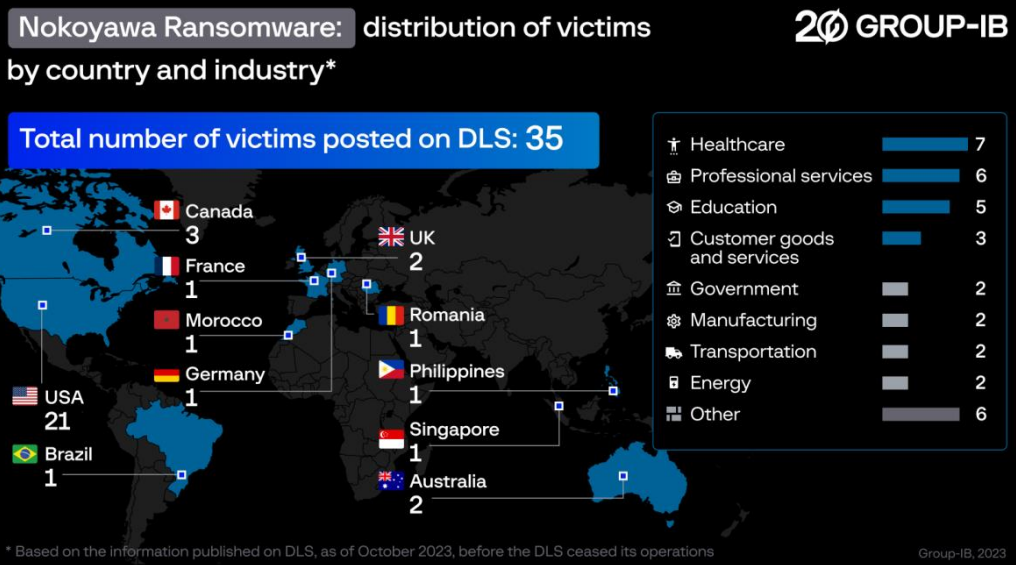

La gestion de l’activité RaaS n’a pas duré très longtemps puisque farnetwork a récemment annoncé qu’il se retirait de la scène et, en octobre, ils ont fermé le programme Nokoyawa RaaS, après avoir divulgué les données de 35 victimes.

Cependant, Le Groupe-IB croit que cette décision fait partie de la stratégie de l’acteur menaçant visant à perdre ses traces et à repartir à zéro sous une nouvelle marque

Directeur des opérations

Dans le ransomware Nokoyawa, farnetwork a agi en tant que chef de projet, recruteur d’affiliés, promoteur du RaaS sur les forums darknet et gestionnaire de botnet.

Le botnet a permis aux affiliés d’accéder directement à des réseaux déjà compromis. Pour cet avantage, ils paieraient au propriétaire du botnet 20 % de la rançon collectée et le propriétaire du ransomware recevrait 15 %.

Une réduction de 65 % pour l’affilié du ransomware peut sembler une mauvaise affaire, étant donné que d’autres programmes paient jusqu’à 85 % de la rançon, mais le coût couvre l’effort nécessaire pour trouver une cible appropriée et la violer.

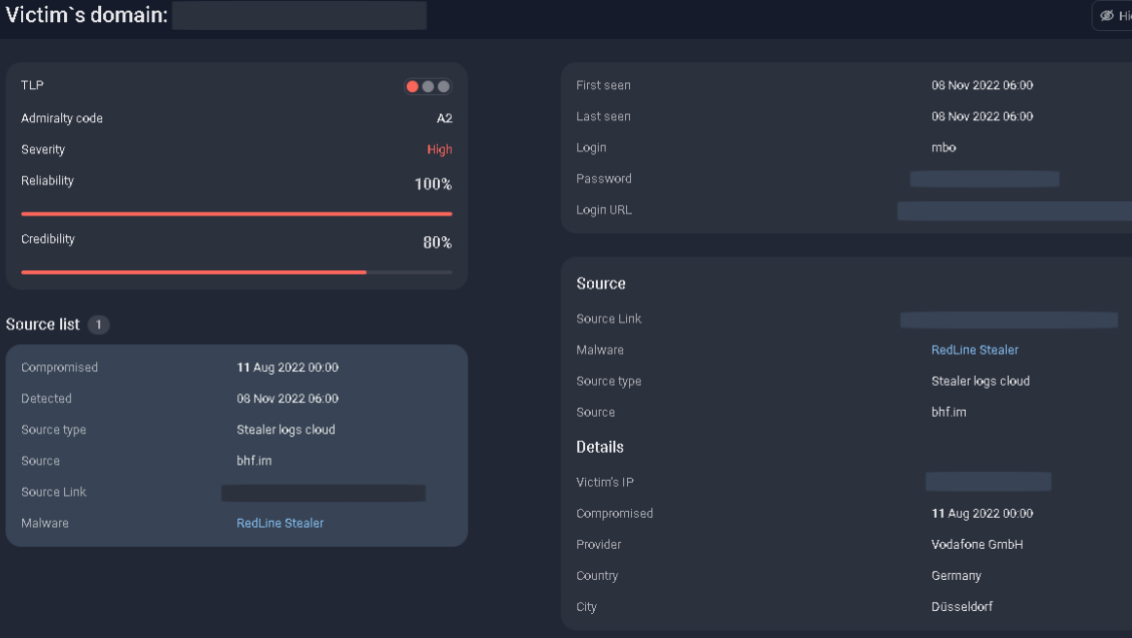

Farnetwork a testé les candidats affiliés en leur fournissant plusieurs identifiants de compte d’entreprise provenant du Nuage souterrain de journaux (UCL), qui vend des journaux volés par des voleurs d’informations tels que RedLine, Vidar et Raccoon.

Les affiliés devaient élever leurs privilèges sur le réseau, voler des fichiers, exécuter le chiffreur et exiger le paiement d’une rançon.

Chronologie des activités passées

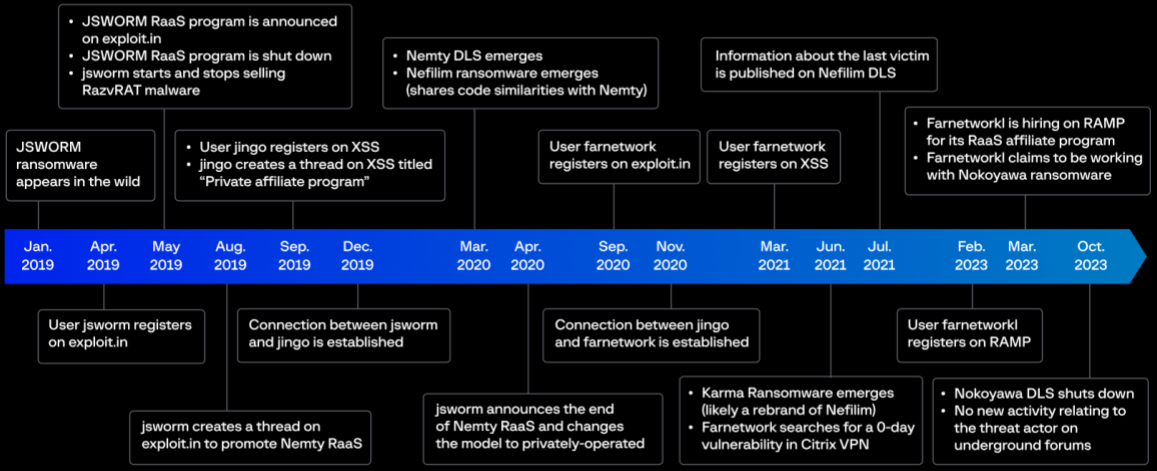

Group-IB a pu suivre les activités de farnetwork dès janvier 2019 et a trouvé des liens avec les souches de ransomware JSWORM, Nemty, Nefilim et Karma.

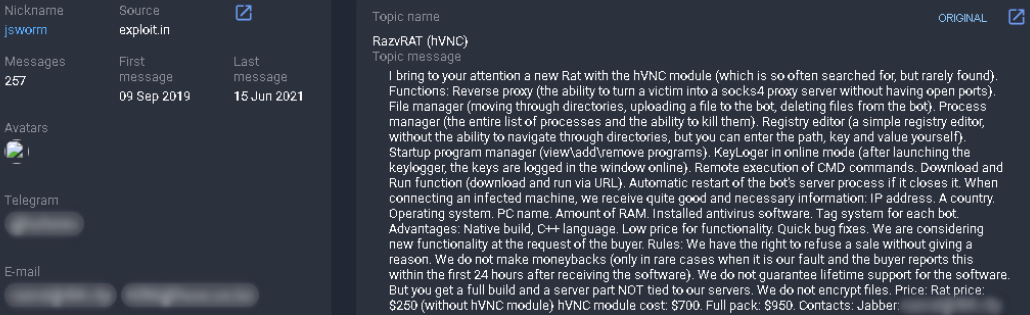

En avril 2019, farnetwork a fait la promotion du programme JSWORM RaaS sur le forum des hackers Exploit, où l’acteur malveillant a fait la publicité du malware RazvRAT.

En août 2019, après la fermeture de JSWORM, l’acteur menaçant s’est mis à promouvoir Nemty sur au moins deux forums clandestins russophones.

En mars 2020, le ransomware Nefilim est apparu comme un nouveau programme d’affiliation avec un site de fuite de données appelé Corporate Leaks. Le mois suivant, farnetwork a annoncé que Nemty deviendrait privé.

En juin 2021, une nouvelle image probable de Nefilim appelée Karma est apparue, et en juillet 2021, Nefilim est devenue silencieuse. Pendant ce temps, farnetwork recherchait des informations sur une vulnérabilité zero-day dans Citrix VPN.

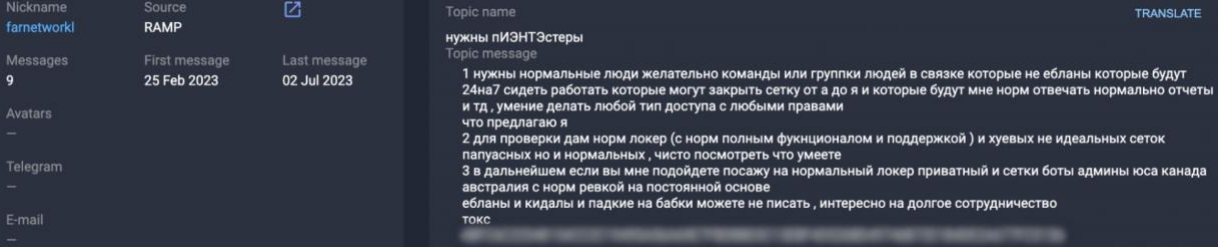

En février 2023, farnetwork s’est tourné vers le forum RAMP en déclarant qu’il travaillait avec le ransomware Nokoyawa en tant que recruteur et gestionnaire d’accès.

Sur la base des conclusions du Group-IB, farnetwork est soupçonné d’avoir été impliqué dans le développement ou du moins dans l’évolution et la gestion des souches de ransomware mentionnées. Les liens les plus forts sont avec Nefilim et Karma, tous deux considérés comme des évolutions de Nemty.

Group-IB a réussi à relier les différents noms d’utilisateur au même acteur menaçant, montrant que les opérations de ransomware peuvent aller et venir, mais derrière elles se trouvent des individus chevronnés qui maintiennent l’entreprise sous de nouveaux noms.