[ad_1]

Un botnet de logiciels malveillants DDoS (déni de service distribué) basé sur Mirai et suivi sous le nom d’IZ1H9 a ajouté treize nouvelles charges utiles pour cibler les routeurs basés sur Linux et les routeurs de D-Link, Zyxel, TP-Link, TOTOLINK et autres.

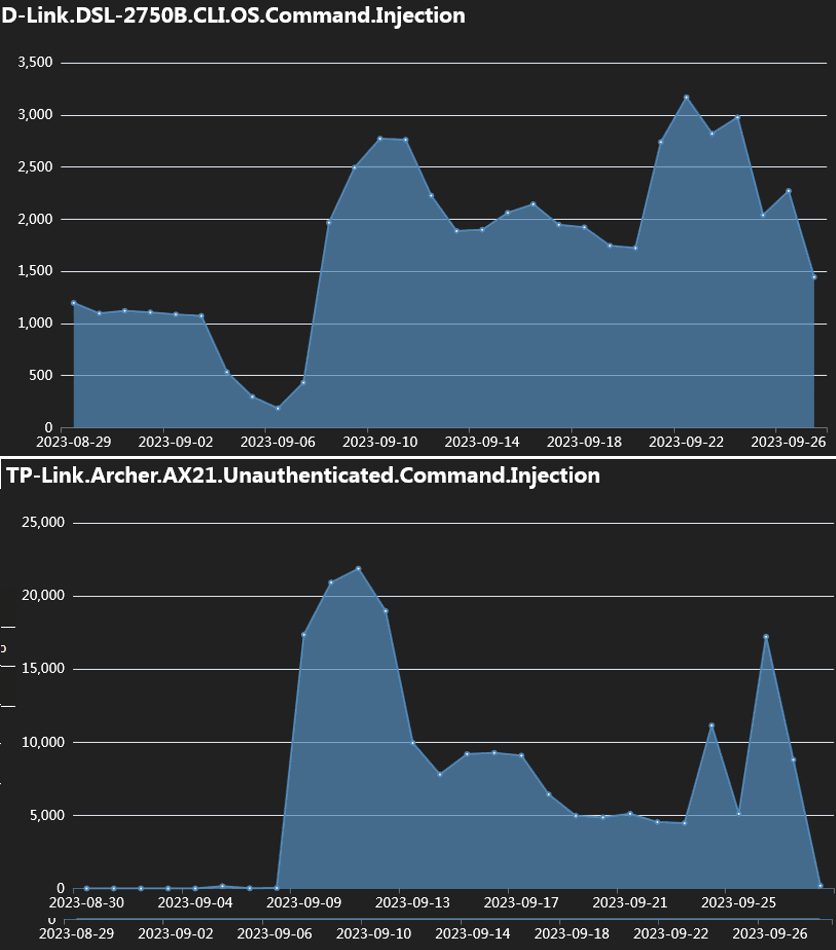

Les chercheurs de Fortinet rapportent avoir observé un pic des taux d’exploitation vers la première semaine de septembre, atteignant des dizaines de milliers de tentatives d’exploitation contre des appareils vulnérables.

IZ1H9 compromet les appareils pour les intégrer à son essaim DDoS, puis lance des attaques DDoS sur des cibles spécifiées, probablement sur ordre de clients louant sa puissance de feu.

Ciblage IoT étendu

Plus le nombre d’appareils et de vulnérabilités ciblés par un malware DDoS augmentait le potentiel de création d’un botnet vaste et puissant, capable de porter des attaques massives contre les sites Web.

Dans le cas d’IZ1H9, Fortinet rapporte utiliser des exploits pour les failles suivantes, datant de 2015 à 2023 :

- Appareils D-Link: CVE-2015-1187, CVE-2016-20017, CVE-2020-25506, CVE-2021-45382

- Netis WF2419: CVE-2019-19356

- Sunhillo SureLine (versions antérieures à 8.7.0.1.1) : CVE-2021-36380

- Produits Geutebrück: CVE-2021-33544, CVE-2021-33548, CVE-2021-33549, CVE-2021-33550, CVE-2021-33551, CVE-2021-33552, CVE-2021-33553, CVE-2021-33554

- Gestion des appareils Yealink (DM) 3.6.0.20: CVE-2021-27561, CVE-2021-27562

- Zyxel EMG3525/VMG1312 (avant V5.50): CVE non spécifié mais cible la vulnérabilité du composant /bin/zhttpd/ du périphérique Zyxel

- TP-Link Archer AX21 (AX1800):CVE-2023-1389

- Point d’accès sans fil Korenix JetWave: CVE-2023-23295

- Routeurs TOTOLINK: CVE-2022-40475, CVE-2022-25080, CVE-2022-25079, CVE-2022-25081, CVE-2022-25082, CVE-2022-25078, CVE-2022-25084, CVE-2022-25077, CVE -2022-25076, CVE-2022-38511, CVE-2022-25075, CVE-2022-25083

La campagne cible également un CVE non spécifié lié à la route « /cgi-bin/login.cgi », affectant potentiellement le routeur Prolink PRC2402M.

Chaîne d’attaque

Après avoir exploité l’un des CVE susmentionnés, une charge utile IZ1H9 est injectée dans l’appareil contenant une commande pour récupérer un téléchargeur de script shell nommé « l.sh » à partir d’une URL spécifiée.

Lors de l’exécution, le script supprime les journaux pour masquer l’activité malveillante, puis récupère les clients robots adaptés à différentes architectures système.

Enfin, le script modifie les règles iptables de l’appareil pour obstruer la connexion sur des ports spécifiques et rendre plus difficile la suppression du malware de l’appareil.

Après avoir fait tout ce qui précède, le bot établit la communication avec le serveur C2 (commande et contrôle) et attend l’exécution des commandes.

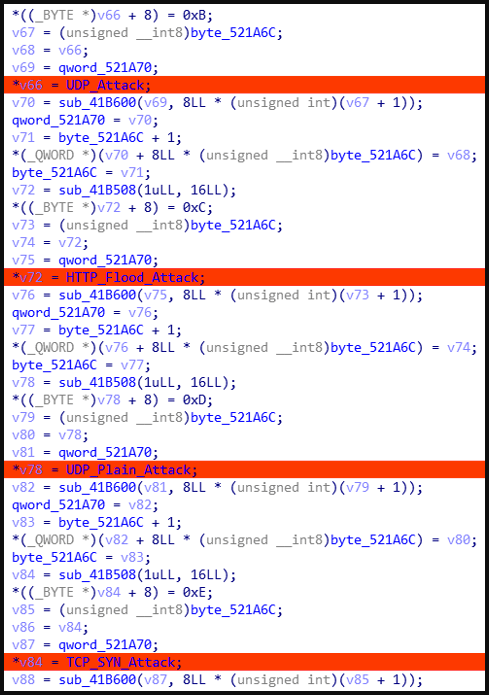

Les commandes prises en charge concernent le type d’attaque DDoS à lancer, notamment UDP, UDP Plain, HTTP Flood et TCP SYN.

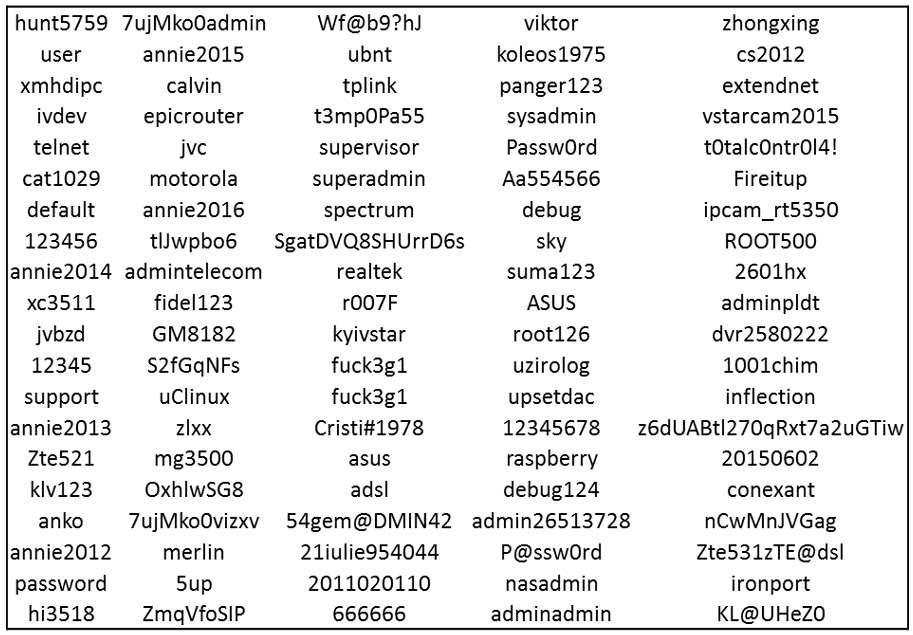

Fortinet rapporte également que IZ1H9 comporte une section de données avec des informations d’identification codées en dur utilisées pour les attaques par force brute.

Ces attaques peuvent être utiles pour se propager aux appareils adjacents ou pour s’authentifier auprès des IoT pour lesquels il n’existe pas d’exploit fonctionnel.

Il est recommandé aux propriétaires d’appareils IoT d’utiliser des informations d’identification d’utilisateur administrateur solides, de les mettre à jour avec la dernière version du micrologiciel disponible et, si possible, de réduire leur exposition à l’Internet public.

[ad_2]