23andMe a confirmé à BleepingComputer qu’il était au courant des données des utilisateurs de sa plateforme circulant sur les forums de hackers et attribue la fuite à une attaque de type credential stuffing.

23andMe est une société américaine de biotechnologie et de génomique qui propose des services de tests génétiques aux clients qui envoient un échantillon de salive à ses laboratoires et reçoivent un rapport d’ascendance et de prédispositions génétiques.

Récemment, un acteur malveillant a divulgué des échantillons de données qui auraient été volées à une entreprise de génétique et, quelques jours plus tard, a proposé de vendre des packs de données appartenant aux clients de 23andMe.

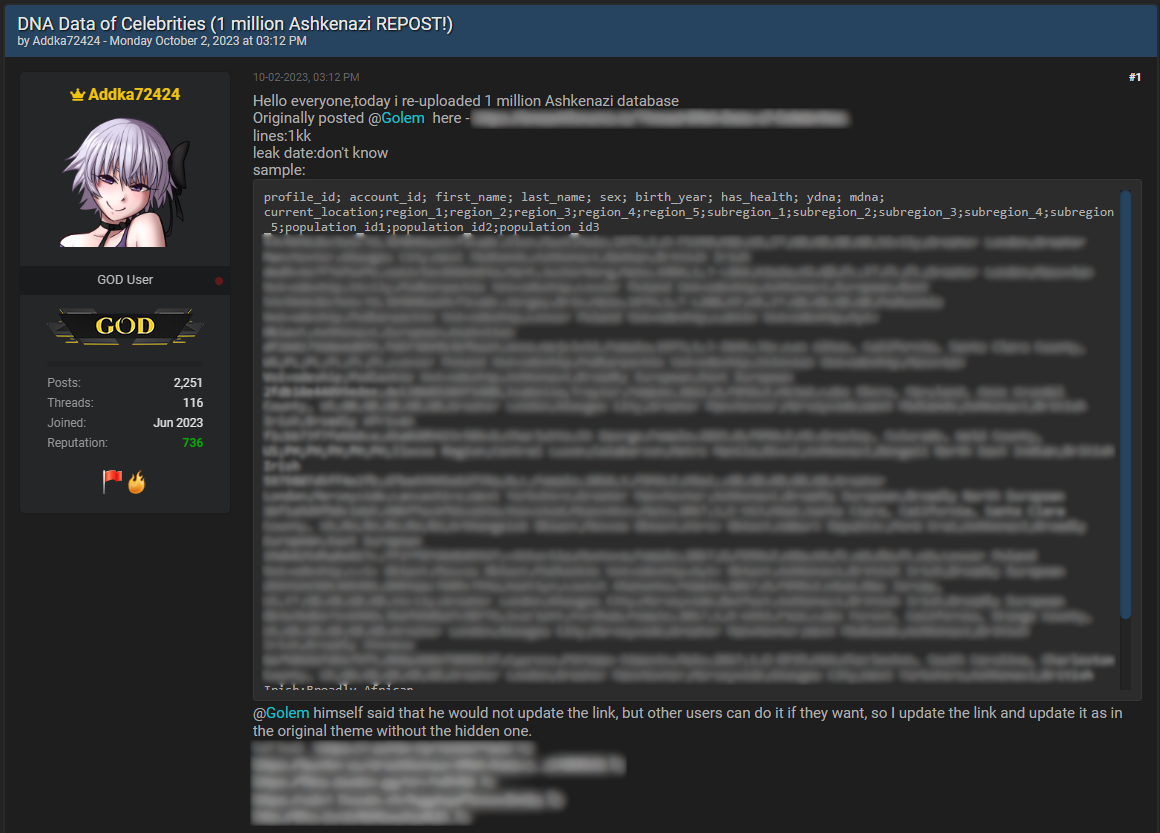

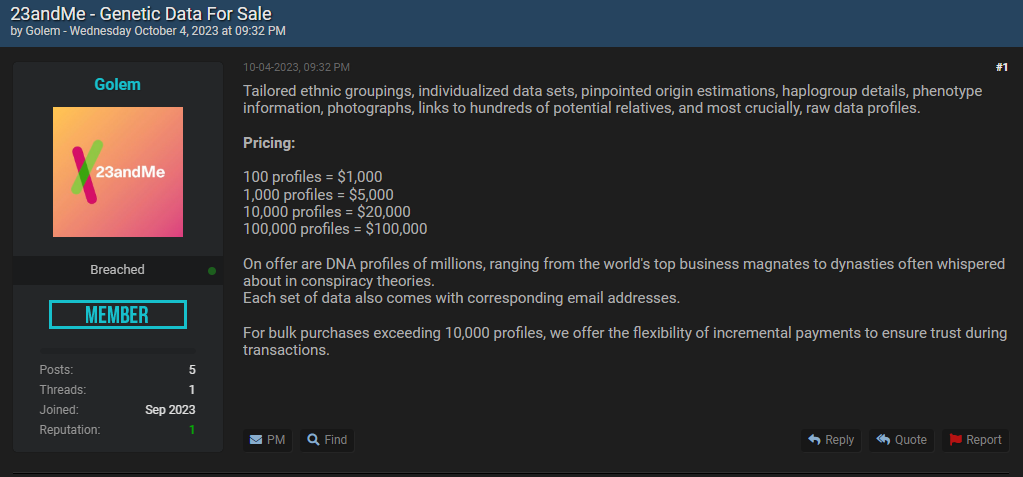

La fuite de données initiale était limitée, l’acteur menaçant ayant divulgué 1 million de lignes de données concernant les Ashkénazes. Cependant, le 4 octobre, l’auteur de la menace a proposé de vendre des profils de données en gros pour 1 à 10 dollars par compte 23andMe, en fonction du nombre acheté.

Un porte-parole de 23andMe a confirmé que les données sont légitimes et a déclaré à BleepingComputer que les auteurs de la menace ont utilisé les informations d’identification exposées lors d’autres violations pour accéder aux comptes 23andMe et voler les données sensibles.

« Nous avons été informés que certaines informations du profil client de 23andMe avaient été compilées via l’accès à des comptes individuels 23andMe.com », a déclaré le porte-parole de 23andMe.

« Nous n’avons pour l’instant aucune indication qu’il y ait eu un incident de sécurité des données au sein de nos systèmes. »

« Au contraire, les résultats préliminaires de cette enquête suggèrent que les identifiants de connexion utilisés dans ces tentatives d’accès pourraient avoir été collectés par un acteur malveillant à partir de données divulguées lors d’incidents impliquant d’autres plateformes en ligne où les utilisateurs ont recyclé leurs identifiants de connexion. »

Les informations qui ont été exposées à la suite de cet incident comprennent les noms complets, les noms d’utilisateur, les photos de profil, le sexe, la date de naissance, les résultats d’ascendance génétique et la situation géographique.

BleepingComputer a également appris que le nombre de comptes vendus par le cybercriminel ne reflète pas le nombre de comptes 23andMe violés à l’aide d’informations d’identification exposées.

Les comptes compromis avaient opté pour la fonctionnalité « DNA Relatives » de la plateforme, qui permet aux utilisateurs de trouver des parents génétiques et de se connecter avec eux.

L’acteur malveillant a accédé à un petit nombre de comptes 23andMe, puis a récupéré les données de leurs correspondances ADN relatives, ce qui montre à quel point l’activation d’une fonctionnalité peut avoir des conséquences inattendues sur la vie privée.

23andMe a déclaré à BleepingComputer que la plate-forme propose une authentification à deux facteurs comme mesure supplémentaire de protection du compte et encourage tous les utilisateurs pour l’activer.

Les utilisateurs doivent s’abstenir de réutiliser leurs mots de passe et utiliser systématiquement des informations d’identification solides et distinctes pour chaque compte en ligne dont ils disposent.