Les autorités françaises ont arrêté un ressortissant russe à Paris pour avoir prétendument aidé le gang du ransomware Hive à blanchir les rançons de leurs victimes.

« Nouvelle interpellation dans l'affaire du rançongiciel Hive : après la recherche internationale en janvier pour démanteler ce réseau de hackers constituant une menace sérieuse, la Police Judiciaire a interpellé à Paris un individu soupçonné d'avoir blanchi l'argent de ces cyberattaques », a indiqué la Police Nationale. dit (traduction automatique).

Le suspect a été appréhendé après que l'Office français de lutte contre la cybercriminalité (OFAC) l'ait lié à des portefeuilles numériques qui ont reçu des millions de dollars américains provenant de sources suspectes en raison de son activité sur les réseaux sociaux.

Les agents de police ont également saisi des actifs de cryptomonnaie d'une valeur de 570 000 € lorsqu'ils ont arrêté le suspect de 40 ans et résident de Chypre le 5 décembre, comme l'a rapporté pour la première fois LeMagIT.

« Dans le même temps, la pleine coopération avec Europol, Eurojust et les autorités chypriotes a permis de perquisitionner son domicile dans une station balnéaire chypriote, fournissant ainsi des éléments d'enquête importants », dit Nicolas Guidoux, directeur adjoint au ministère français de l'Intérieur.

« Le 9 décembre 2023, il a été déféré au parquet spécialisé près le tribunal judiciaire de Paris. »

Cela survient après que les sites Web Tor du ransomware Hive ont été saisis en janvier dans le cadre d'une opération internationale d'application de la loi après que le FBI a infiltré les serveurs du gang fin juillet 2022.

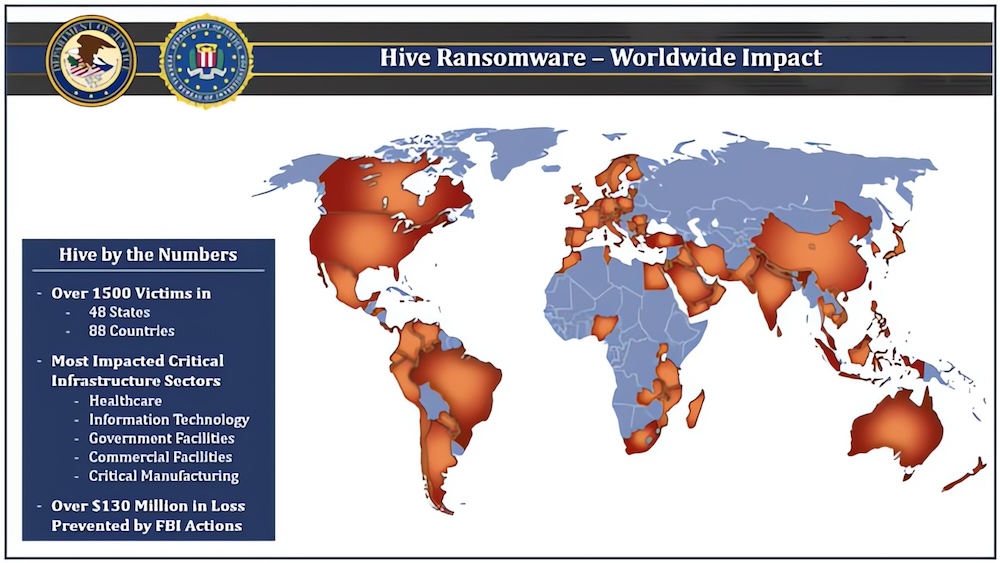

Cela a fourni des informations détaillées sur les attaques de Hive avant qu'elles ne se produisent et a aidé à avertir leurs cibles. Le FBI a également obtenu et fourni aux victimes plus de 1 300 clés de décryptage, empêchant ainsi environ 130 millions de dollars de rançons de tomber entre les mains des cybercriminels.

Outre les clés de déchiffrement, le FBI et la police néerlandaise ont également découvert des enregistrements de communications Hive, des hachages de fichiers malveillants et des détails sur 250 affiliés Hive stockés sur les serveurs Hive chez un fournisseur d'hébergement en Californie et sur des serveurs de sauvegarde aux Pays-Bas.

Le Département d'État américain offre désormais jusqu'à 10 millions de dollars pour toute information susceptible d'aider à relier le groupe de ransomwares Hive (ou d'autres acteurs menaçants) avec des gouvernements étrangers.

En novembre, le FBI a révélé que cette opération de ransomware avait extorqué environ 100 millions de dollars à plus de 1 500 entreprises depuis juin 2021.

Hive opère en tant que fournisseur de ransomware-as-a-service (RaaS) depuis plus de deux ans depuis juin 2019. Il a utilisé des attaques de phishing, exploité les vulnérabilités des appareils connectés à Internet et compromis les informations d'identification volées pour pirater les organisations.

Depuis que les forces de l'ordre ont détruit l'infrastructure du gang, une nouvelle opération de ransomware en tant que service (RaaS) nommée Hunters International a fait surface en utilisant le code utilisé par l'opération de ransomware Hive.

Lors de l'analyse d'un échantillon de ransomware Hunters International, un chercheur en sécurité Will Thomas a trouvé des chevauchements et des similitudes de code qui correspondaient à plus de 60 % du code du ransomware Hive.

Cela conduit à l’hypothèse valable selon laquelle l’ancien gang de ransomwares a repris ses activités sous une marque différente.

Pourtant, le collectif Hunters International réfute les affirmations des chercheurs, les qualifiant d' »allégations », affirmant qu'il s'agit d'un nouveau service de ransomware qui a acheté le code source du chiffreur aux développeurs de Hive.

De plus, le groupe affirme que son objectif principal n'est pas le cryptage ; au lieu de cela, l'objectif principal de leur opération est de voler des données et de les utiliser pour faire pression sur les victimes afin qu'elles paient des rançons.