Play ransomware est le dernier gang de ransomware à commencer à déployer un casier Linux dédié pour crypter les machines virtuelles VMware ESXi.

La société de cybersécurité Trend Micro, dont les analystes ont repéré la nouvelle variante du ransomware, affirme que le casier est conçu pour vérifier d'abord s'il fonctionne dans un environnement ESXi avant de s'exécuter et qu'il peut échapper à la détection sur les systèmes Linux.

« C'est la première fois que nous observons un ransomware Play ciblant les environnements ESXi », Trend Micro a déclaré.

« Cette évolution suggère que le groupe pourrait étendre ses attaques à la plateforme Linux, ce qui conduirait à un plus grand nombre de victimes et à des négociations de rançon plus fructueuses. »

Il s’agit d’une tendance connue depuis des années maintenant, la plupart des groupes de ransomware se concentrant sur les machines virtuelles ESXi après que les entreprises ont commencé à les utiliser pour le stockage de données et l’hébergement d’applications critiques en raison de leur gestion des ressources beaucoup plus efficace.

Le démantèlement des machines virtuelles ESXi d'une organisation entraînera des perturbations et des pannes majeures des opérations commerciales, tandis que le chiffrement des fichiers et des sauvegardes réduit considérablement les options des victimes pour récupérer les données impactées.

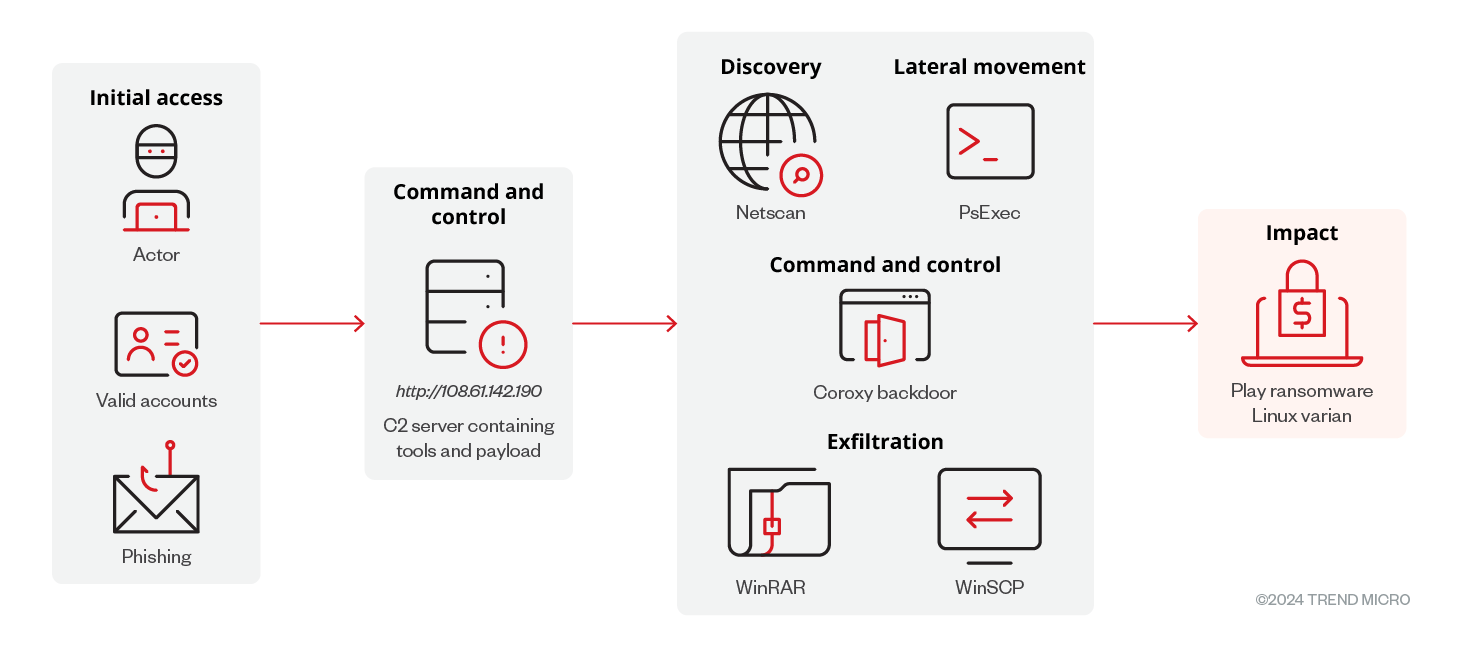

Lors de l'enquête sur cet échantillon de ransomware Play, Trend Micro a également découvert que le gang de ransomware utilise les services de raccourcissement d'URL fournis par un acteur de la menace connu sous le nom de Prolific Puma.

Après un lancement réussi, les échantillons Linux du ransomware Play analyseront et éteindront toutes les machines virtuelles trouvées dans l'environnement compromis et commenceront à crypter les fichiers (par exemple, le disque de la machine virtuelle, les fichiers de configuration et de métadonnées), en ajoutant l'extension .PLAY à la fin de chaque fichier.

Pour éteindre toutes les machines virtuelles VMware ESXi en cours d'exécution afin qu'elles puissent être chiffrées, Trend Micro indique que le chiffreur exécutera le code suivant :

/bin/sh -c "for vmid in $(vim-cmd vmsvc/getallvms | grep -v Vmid | awk '{print $1}'); do vim-cmd vmsvc/power.off $vmid; done"

Comme BleepingComputer l'a découvert lors de son analyse, cette variante est conçue pour cibler spécifiquement VMFS (Virtual Machine File System), qui est utilisé par la suite de virtualisation de serveur vSphere de VMware.

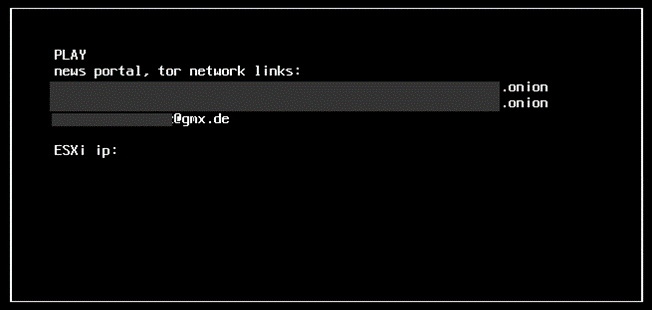

Il déposera également une note de rançon dans le répertoire racine de la VM, qui sera affichée dans le portail de connexion du client ESXi (et la console après le redémarrage de la VM).

Le ransomware Play est apparu en juin 2022, les premières victimes ayant demandé de l'aide sur les forums de BleepingComputer.

Ses opérateurs sont connus pour voler des documents sensibles sur des appareils compromis, qu'ils utilisent dans des attaques de double extorsion pour faire pression sur les victimes afin qu'elles paient une rançon sous la menace de fuite des données volées en ligne.

Parmi les victimes les plus connues du ransomware Play figurent la société de cloud computing Rackspace, la ville d'Oakland en Californie, le géant de la vente au détail de voitures Arnold Clark, la ville belge d'Anvers et le comté de Dallas.

En décembre, le FBI a averti dans un avis conjoint avec la CISA et le Centre australien de cybersécurité (ACSC) que le gang de ransomware avait piraté environ 300 organisations dans le monde jusqu'en octobre 2023.

Les trois agences gouvernementales ont conseillé aux défenseurs d’activer l’authentification multifacteur dans la mesure du possible, de conserver des sauvegardes hors ligne, de mettre en œuvre un plan de récupération et de maintenir tous les logiciels à jour.