Les développeurs du malware voleur d'informations Rhadamanthys ont récemment publié deux versions majeures pour ajouter des améliorations et des améliorations à tous les niveaux, notamment de nouvelles capacités de vol et une évasion améliorée.

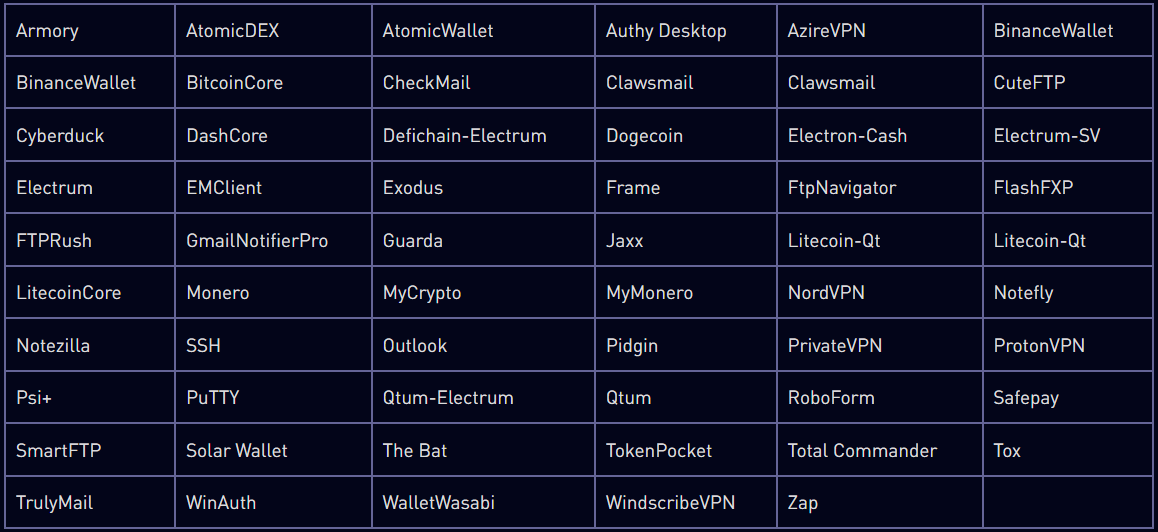

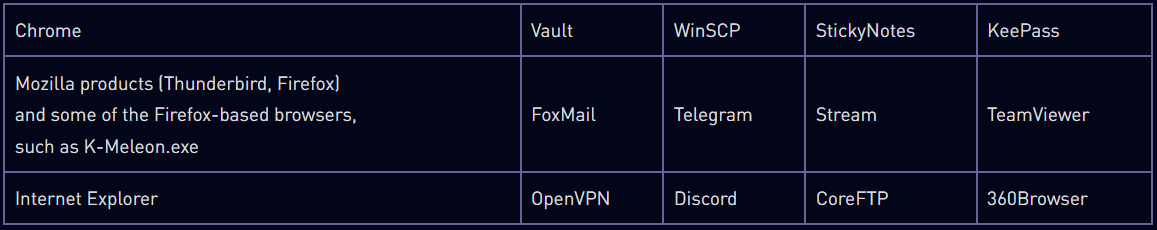

Rhadamanthys est un voleur d'informations C++ apparu pour la première fois en août 2022, ciblant les informations d'identification des comptes de messagerie, FTP et de services bancaires en ligne.

Le voleur est vendu aux cybercriminels via un modèle d'abonnement, il est donc distribué à des cibles via divers canaux, notamment la publicité malveillante, les téléchargements de torrents, les e-mails, les vidéos YouTube, etc.

Bien qu'au départ, il n'ait pas reçu beaucoup d'attention sur le marché encombré des voleurs d'informations, Rhadamanthys a continué à s'améliorer, en s'appuyant sur sa nature modulaire pour ajouter de nouvelles fonctionnalités selon les besoins.

Des chercheurs à Point de contrôle ont examiné les deux dernières versions de Rhadamanthys et ont signalé l'ajout de nombreux changements et fonctionnalités qui étendent ses capacités de vol et ses fonctions d'espionnage.

Malwares activement développés

Check Point a analysé la version 0.5.0 de Rhadamanthys et rapporte qu'il a introduit un nouveau système de plugins qui permet des niveaux plus élevés de personnalisation pour des besoins de distribution spécifiques.

Les plugins pourraient ajouter une gamme diversifiée de fonctionnalités aux logiciels malveillants tout en permettant aux cybercriminels de minimiser leur empreinte en chargeant uniquement celles dont ils ont besoin dans chaque cas.

Le nouveau système de plugins indique une évolution vers un cadre plus modulaire et personnalisable car il permet aux acteurs malveillants de déployer des plugins adaptés à leurs cibles, contrecarrant les mesures de sécurité identifiées lors des étapes de reconnaissance ou exploitant des vulnérabilités spécifiques.

Un plugin fourni avec Rhadamanthys est « Data Spy », qui peut surveiller les tentatives de connexion réussies à RDP et capturer les informations d'identification de la victime.

La version 0.5.0 a également apporté une amélioration du processus de construction de stub et d'exécution du client, des correctifs sur le système qui cible les portefeuilles de crypto-monnaie et des correctifs sur l'acquisition de jetons Discord.

D'autres améliorations notables incluent le vol amélioré de données dans les navigateurs, les paramètres de recherche mis à jour sur le panneau utilisateur et une option permettant de modifier les notifications Telegram.

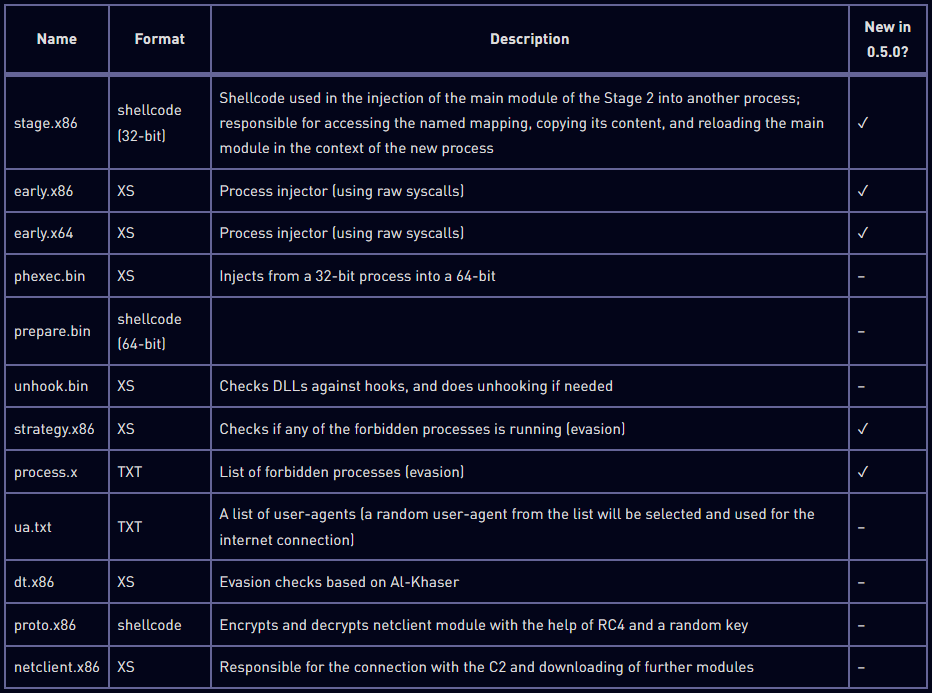

Check Point note que le chargeur de logiciels malveillants a été réécrit pour inclure des contrôles anti-analyse, une configuration intégrée et un package avec des modules pour l'étape suivante (XS1).

Une analyse plus approfondie a révélé l'existence des modules suivants chargés par XS1, dont cinq sont nouveaux dans la version 0.5.0 de Rhadamanthys et se concentrent sur l'évasion.

Le chargeur XS1 décompresse ces modules et établit la communication avec le serveur C2 (commande et contrôle), d'où il reçoit et lance des modules supplémentaires, y compris des voleurs passifs et actifs.

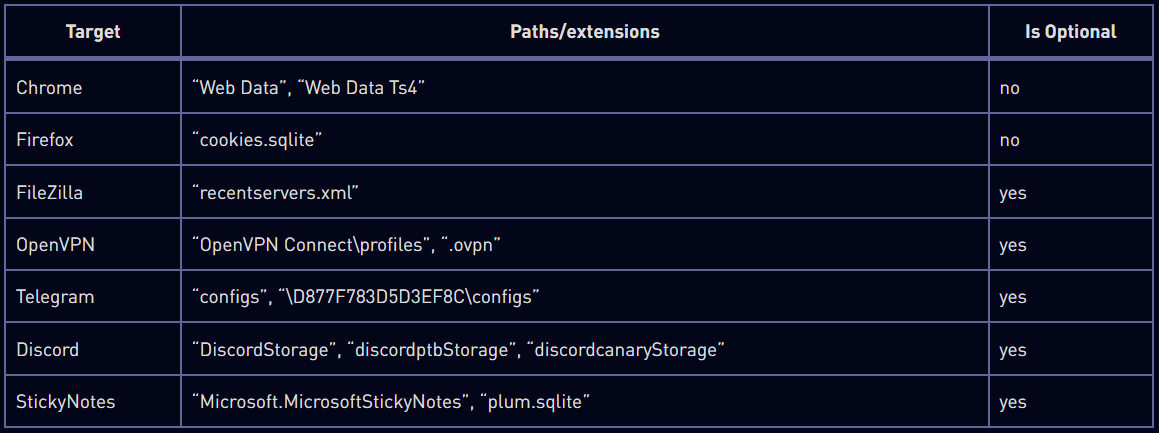

Les voleurs passifs sont des composants de vol d'informations moins intrusifs qui recherchent dans les répertoires, surveillent les applications pour l'échange de données sensibles, les entrées des utilisateurs, etc.

Les voleurs actifs sont plus invasifs et impliquent l'enregistrement de frappe, la capture d'écran et l'injection de code dans les processus en cours d'exécution pour exfiltrer autant de données que possible.

Pendant que Check Point analysait la version 0.5.0, les opérateurs de Rhadamanthys ont publié la version 0.5.1, signe d'un développement très actif.

Check Point n'a pas eu l'occasion d'approfondir la nouvelle version du voleur d'informations, mais les nouvelles fonctionnalités annoncées par les cybercriminels sont impressionnantes, même si elles ne sont pas encore confirmées.

En bref, la 0.5.1 introduit :

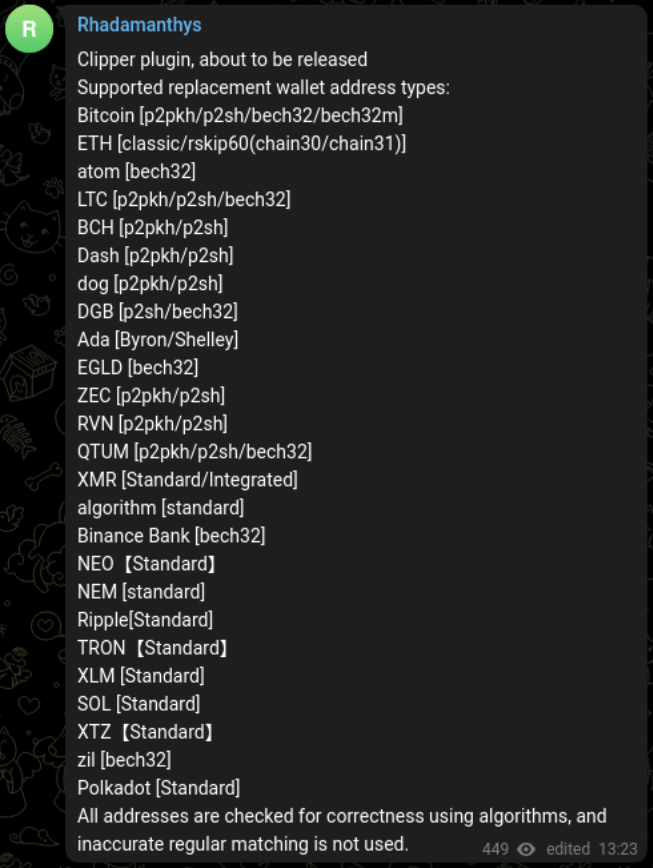

- Nouveau plugin Clipper, qui modifie les données du presse-papiers pour détourner les paiements cryptés vers l'attaquant.

- Options de notification par télégramme pour exfiltrer le crack et la graine du portefeuille dans le ZIP exfiltré

- Possibilité de récupérer les cookies supprimés du compte Google (rapporté pour la première fois ici)

- Possibilité d'échapper à Windows Defender, y compris la protection cloud, en nettoyant son stub.

Le développement de Rhadamanthys avance rapidement, chaque nouvelle version ajoutant des fonctionnalités qui rendent l'outil plus redoutable et plus invitant pour les cybercriminels.

Il ne serait pas surprenant de voir des acteurs malveillants se tourner vers Rhadamanthys à mesure que son développement évolue.