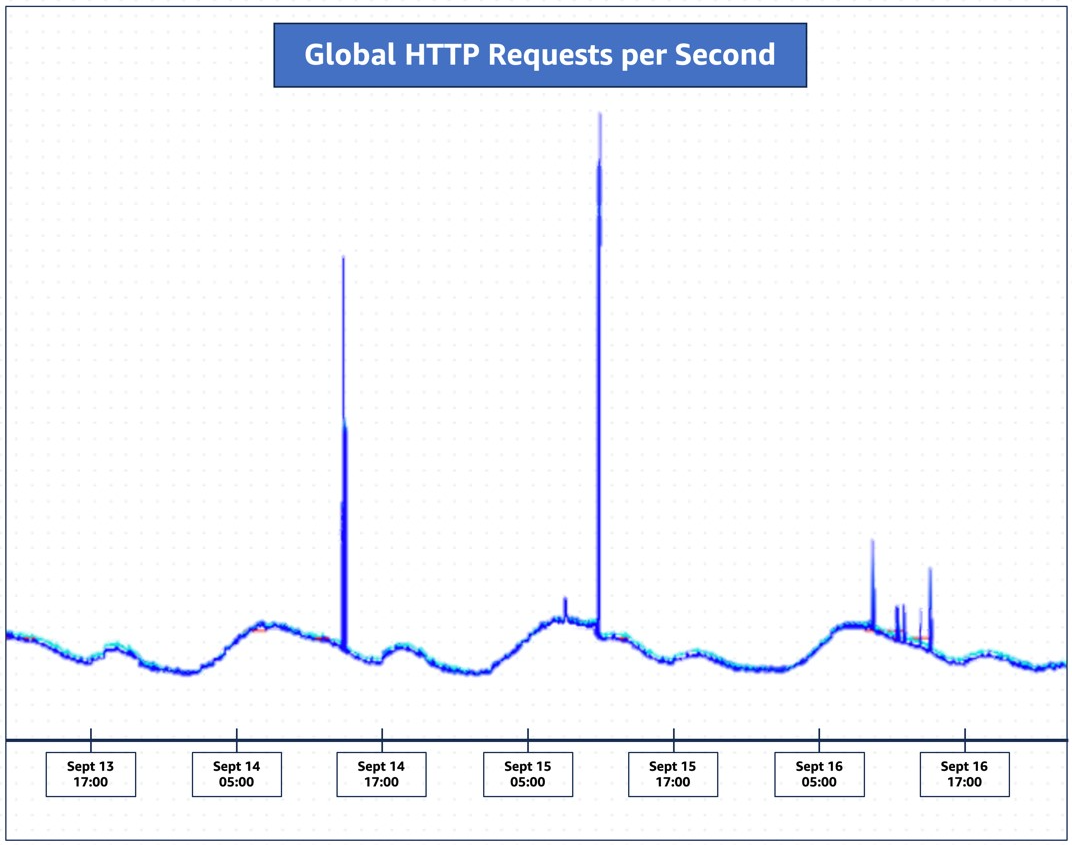

Une nouvelle technique DDoS (déni de service distribué) nommée « HTTP/2 Rapid Reset » a été activement exploitée en tant que jour zéro depuis août, battant tous les records d’ampleur précédents.

La nouvelle de la technique du jour zéro fait l’objet d’une annonce coordonnée aujourd’hui entre Amazon Web Services, Cloudflare et Google, qui signalent des attaques atténuantes atteignant 155 millions de requêtes par seconde (Amazon) et 201 millions de rps (Cloudflare).

Cloudflare commente que la taille de l’attaque est trois fois supérieure à son précédent record, datant de février 2023 (71 millions de rps), et il est alarmant que cela ait été réalisé à l’aide d’un botnet relativement petit comprenant 20 000 machines.

Depuis fin août, Cloudflare a détecté et atténué plus d’un millier d’attaques DDoS « HTTP/2 Rapid Reset » dépassant les 10 millions de rps, dont 184 ont battu le précédent record de 71 millions de rps.

Cloudflare est convaincu qu’à mesure que de plus en plus d’acteurs malveillants emploient des botnets plus étendus avec cette nouvelle méthode d’attaque, les attaques HTTP/2 Rapid Reset continueront de battre des records encore plus élevés.

« Il existe aujourd’hui des réseaux de zombies constitués de centaines de milliers, voire de millions de machines », commentaires.

« Étant donné que l’ensemble du Web ne reçoit généralement qu’entre 1 et 3 milliards de requêtes par seconde, il n’est pas inconcevable que l’utilisation de cette méthode puisse concentrer l’ensemble des requêtes d’un site Web sur un petit nombre de cibles. »

Détails de la réinitialisation rapide HTTP/2

La nouvelle attaque exploite une vulnérabilité Zero Day identifiée comme CVE-2023-44487, qui exploite une faiblesse du protocole HTTP/2.

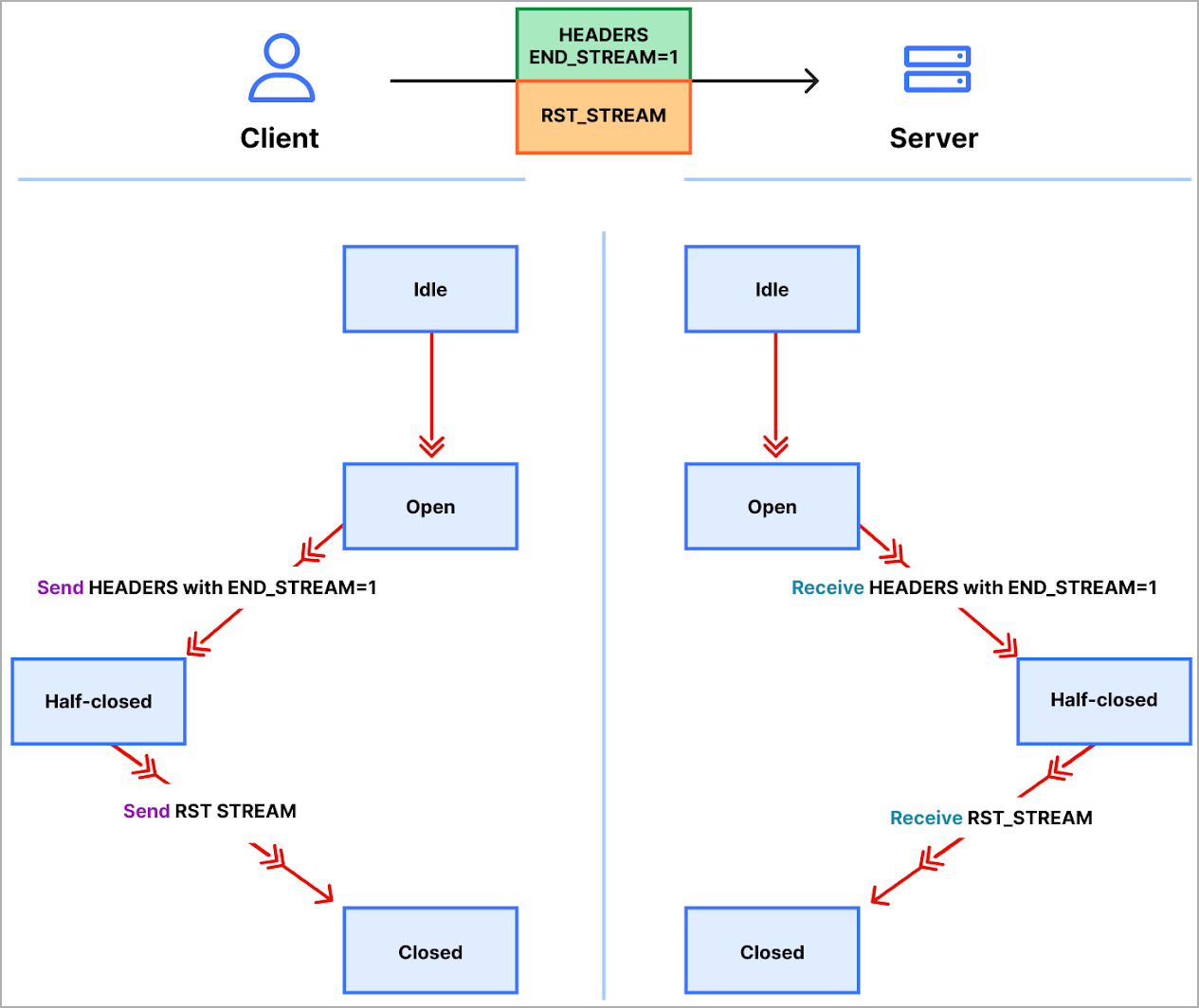

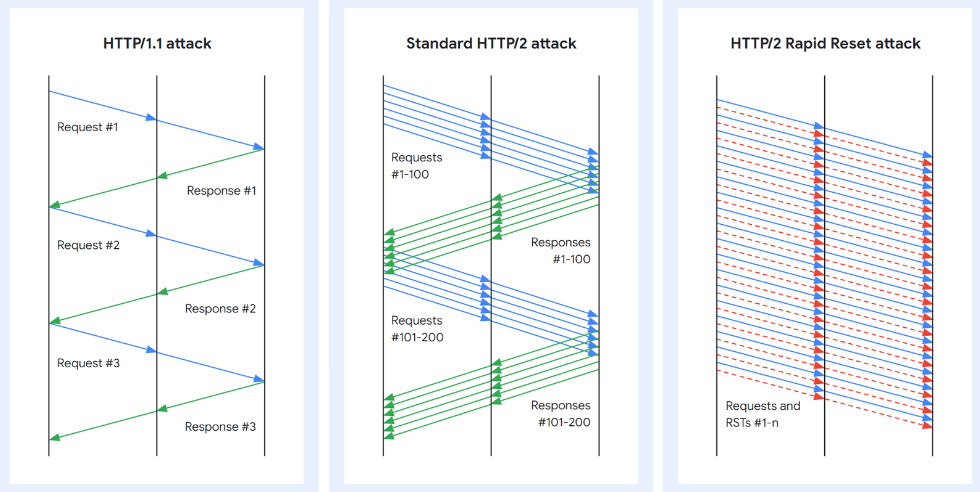

En termes simples, la méthode d’attaque abuse de la fonction d’annulation de flux de HTTP/2 pour envoyer et annuler en permanence des requêtes, submergeant ainsi le serveur/l’application cible et imposant un état DoS.

HTTP/2 comporte une protection sous la forme d’un paramètre qui limite le nombre de flux actifs simultanément pour empêcher les attaques DoS ; cependant, cela n’est pas toujours efficace.

Les développeurs du protocole ont introduit une mesure plus efficace appelée « annulation de demande », qui ne détruit pas l’intégralité de la connexion mais qui peut être utilisée à mauvais escient.

Des acteurs malveillants abusent de cette fonctionnalité depuis fin août pour envoyer une multitude de requêtes et de réinitialisations HTTP/2 (trames RST_Stream) sur un serveur, lui demandant de traiter chacune d’elles et d’effectuer des réinitialisations rapides, écrasant ainsi sa capacité à répondre aux nouvelles requêtes entrantes. .

« Le protocole n’exige pas que le client et le serveur coordonnent l’annulation de quelque manière que ce soit, le client peut le faire unilatéralement », explique Google dans son article sur la question.

« Le client peut également supposer que l’annulation prendra effet immédiatement lorsque le serveur recevra la trame RST_STREAM, avant que toute autre donnée de cette connexion TCP ne soit traitée. »

Les fournisseurs développent des mesures d’atténuation

Cloudflare explique que les proxys HTTP/2 ou les équilibreurs de charge sont particulièrement sensibles à ces longues chaînes de demandes de réinitialisation envoyées rapidement.

Le réseau de l’entreprise était submergé entre le proxy TLS et son homologue en amont, de sorte que les dégâts ont été causés avant que les mauvaises requêtes n’atteignent le point de blocage.

En termes d’impact réel, ces attaques ont provoqué une augmentation de 502 rapports d’erreurs parmi les clients de Cloudflare.

Cloudflare affirme avoir finalement atténué ces attaques en utilisant un système conçu pour gérer les attaques hyper-volumétriques appelé « IP Jail », que la société Internet a étendu pour couvrir l’ensemble de son infrastructure.

Ce système « emprisonne » les adresses IP incriminées et leur interdit d’utiliser HTTP/2 pour n’importe quel domaine Cloudflare pendant un certain temps, tout en affectant les utilisateurs légitimes partageant l’adresse IP emprisonnée avec une baisse mineure des performances.

Amazon dit il a atténué des dizaines de ces attaques sans fournir de détails sur leur impact, soulignant que la disponibilité de leurs services clients était maintenue.

Les trois sociétés concluent que la meilleure approche pour les clients pour contrer les attaques HTTP/2 Rapid Reset consiste à utiliser tous les outils de protection contre les inondations HTTP disponibles et à renforcer leur résilience DDoS avec des atténuations à multiples facettes.

Dans un autre article, Cloudflare explique qu’ils ont dû garder le secret du jour zéro pendant plus d’un mois pour permettre aux fournisseurs de sécurité et aux parties prenantes de réagir à la menace avant qu’elle ne soit portée à la connaissance d’un plus grand nombre d’acteurs malveillants et que le jeu du « chat et de la souris » commence. .

« Nous avons gardé les informations confidentielles jusqu’à aujourd’hui pour donner au plus grand nombre possible de fournisseurs de sécurité la possibilité de réagir », a expliqué Flare nuageuse

« Cependant, à un moment donné, la chose responsable devient de divulguer publiquement des menaces du type Zero Day comme celle-ci. Aujourd’hui, c’est ce jour-là. »