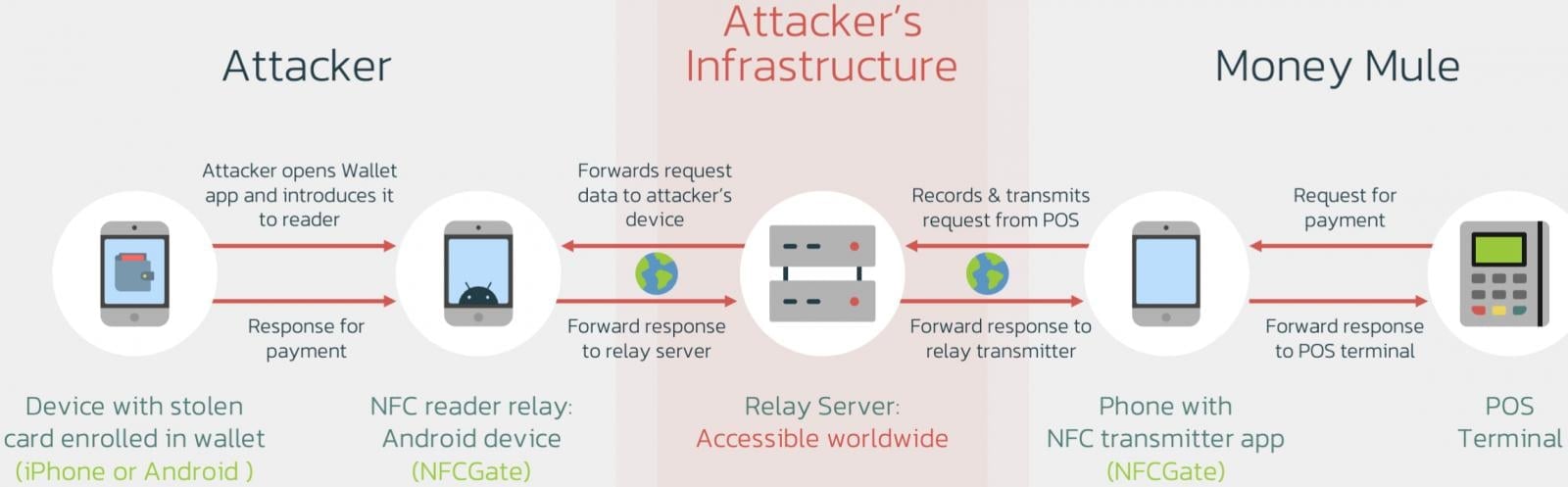

Les cybercriminels ont mis au point une nouvelle méthode pour retirer les informations de carte de crédit volées liées à des systèmes de paiement mobile tels qu’Apple Pay et Google Pay, baptisée « Ghost Tap », qui relaie les données des cartes NFC aux mules d’argent du monde entier.

Cette tactique s’appuie sur les méthodes précédemment déployées par des logiciels malveillants mobiles comme NGate, documentés par ESET en août, qui impliquaient le relais des signaux de communication en champ proche (NFC) des cartes de paiement.

Ghost Tap est plus obscur et plus difficile à détecter, ne nécessite pas la carte ou l’appareil de la victime, ne nécessite pas d’échange continu entre les victimes et implique des mules d’argent sur plusieurs emplacements distants interagissant avec des terminaux de point de vente (PoS).

Entreprise de sécurité mobile Tissu de menace a découvert Ghost Tap, qui met en garde contre l’adoption croissante et le potentiel de la nouvelle tactique, déclarant à BleepingComputer qu’il a récemment constaté une augmentation de l’utilisation de cette tactique dans la nature.

Présentation de Ghost Tap et comparaison avec NGate

La première étape de l’attaque consiste à voler les données des cartes de paiement et à intercepter les mots de passe à usage unique (OTP) nécessaires à l’inscription au portefeuille virtuel sur Apple Pay et Google Pay.

Le vol des données de carte de paiement peut être réalisé via des logiciels malveillants bancaires qui affichent des superpositions imitant les applications de paiement numérique ou via des pages de phishing et l’enregistrement de frappe. Les OTP peuvent être volés via l’ingénierie sociale ou par des logiciels malveillants qui surveillent les messages texte.

Lors des précédentes attaques basées sur Ngate, il fallait inciter la victime à scanner sa carte à l’aide du système NFC de son appareil à l’aide d’un logiciel malveillant spécialisé qui la guidait tout au long de ce processus.

L’outil NFCGate est toujours utilisé pour relayer les informations des cartes de paiement. Cependant, un serveur relais est placé entre-temps, envoyant les détails à un vaste réseau de mules d’argent tout en obscurcissant leurs emplacements réels.

Les mules effectuent ensuite des achats au détail à grande échelle et sur plusieurs sites à l’aide de la puce NFC de leur appareil, ce qui rend difficile la cartographie du réseau frauduleux ou la traçabilité de l’attaquant principal.

Dans les attaques NGate, les auteurs de la menace se sont limités aux petits paiements sans contact et aux retraits aux distributeurs automatiques qui risquaient leur anonymat et même leur conduit à des arrestations dans certains cas.

Avec la nouvelle opération Ghost Taps, les acteurs malveillants n’effectuent plus de retraits aux distributeurs automatiques. Au lieu de cela, ils effectuent uniquement des retraits d’argent au point de vente et les répartissent parmi un vaste réseau de mules dans le monde entier.

Cela brouille la piste des principaux opérateurs de l’activité malveillante, mettant uniquement en danger les mules.

Se protéger contre Ghost Tap

Threat Fabric prévient que la nouvelle tactique est difficile à détecter et à arrêter pour les institutions financières, car les transactions semblent légitimes et s’étendent sur plusieurs sites.

Alors que de nombreux mécanismes antifraude de banques détectent les achats effectués dans des lieux inhabituels, comme lors d’un voyage dans un autre pays, les chercheurs affirment que les nombreux petits paiements peuvent contourner ces détections.

« La nouvelle tactique de retrait d’argent pose un défi aux organisations financières : la capacité des cybercriminels à multiplier les achats frauduleux hors ligne, en effectuant plusieurs petits paiements à différents endroits, pourrait ne pas déclencher les mécanismes antifraude et permettre aux cybercriminels d’acheter des biens avec succès. qui peuvent être revendus (comme des cartes cadeaux) », explique ThreatFabric.

Même si toutes ces petites transactions semblent provenir d’un seul appareil (lié au même compte Apple Pay/Google Pay), le montant total perdu peut être important si l’attaque est appliquée à grande échelle.

Pour échapper au suivi, les mules mettent leurs appareils en « mode avion », ce qui permet toujours au système NFC de fonctionner comme d’habitude.

La seule façon de se défendre contre Ghost Tap est pour les banques de signaler les transactions effectuées à partir de la même carte, mais à des endroits qui ne sont pas physiquement accessibles dans les délais entre les prélèvements. Par exemple, effectuer une transaction frauduleuse à New York, puis dix minutes plus tard, en effectuer une à Chypre.

Du point de vue du consommateur, surveiller les transactions frauduleuses et les signaler immédiatement à votre banque est crucial pour bloquer la carte et minimiser les pertes.