Blast-RADIUS, un contournement d'authentification dans le protocole RADIUS/UDP largement utilisé, permet aux acteurs malveillants de pénétrer dans les réseaux et les appareils lors d'attaques de collision MD5 de type « man-in-the-middle ».

De nombreux périphériques en réseau (y compris les commutateurs, les routeurs et autres infrastructures de routage) sur les réseaux d'entreprise et de télécommunication utilisent le protocole d'authentification et d'autorisation RADIUS (Remote Authentication Dial-In User Service), parfois des dizaines de milliers de périphériques sur un seul réseau.

Parmi sa large gamme d'applications, le protocole est utilisé pour l'authentification dans les réseaux DSL et FTTH (Fiber to the Home), 802.1X et Wi-Fi, l'itinérance cellulaire 2G et 3G, le DNN (Data Network Name) 5G, l'APN et le VPN privés et les réseaux d'infrastructures critiques.

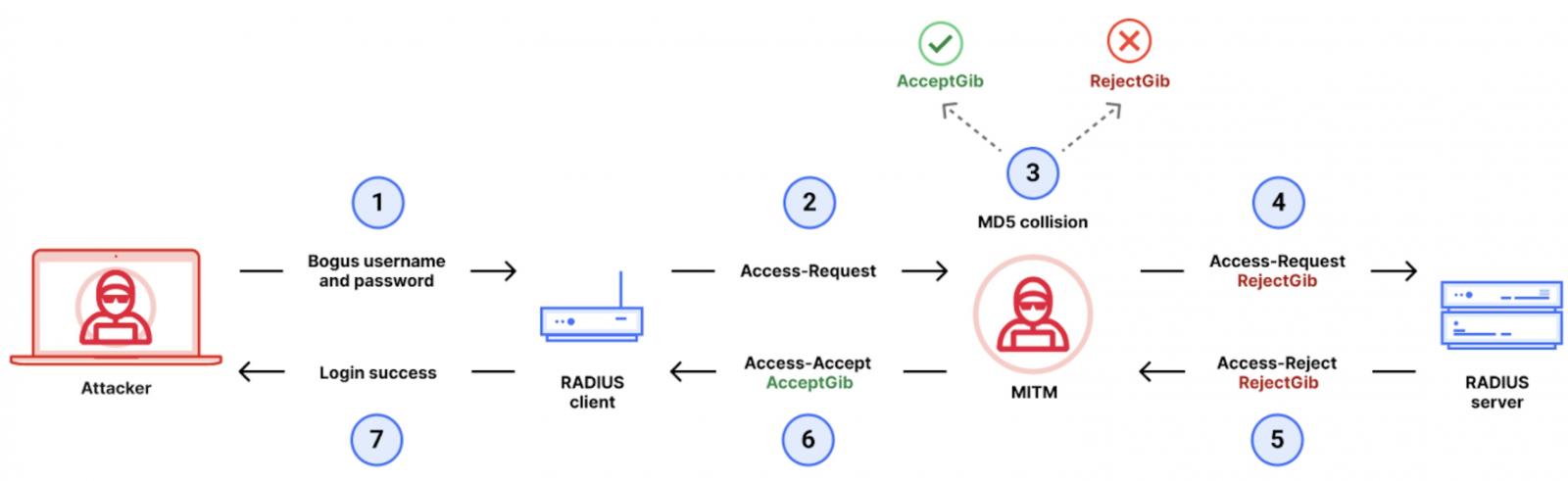

Rayon de l'explosion exploite une nouvelle vulnérabilité du protocole (CVE-2024-3596) et une attaque par collision MD5, permettant aux attaquants ayant accès au trafic RADIUS de manipuler les réponses du serveur et d'ajouter des attributs de protocole arbitraires, ce qui leur permet d'obtenir des privilèges d'administrateur sur les périphériques RADIUS sans nécessiter de force brute ou de vol d'informations d'identification.

« L'attaque Blast-RADIUS permet à un attaquant de type « man-in-the-middle » entre le client et le serveur RADIUS de falsifier un message d'acceptation de protocole valide en réponse à une demande d'authentification ayant échoué », ont déclaré les chercheurs à l'origine de cette attaque. expliqué.

« Cette falsification pourrait donner à l'attaquant l'accès aux périphériques et services du réseau sans qu'il ait à deviner ou à forcer brutalement les mots de passe ou les secrets partagés. L'attaquant n'apprend pas les informations d'identification de l'utilisateur.

« Un adversaire exploitant notre attaque peut élever ses privilèges d'un accès partiel au réseau à la possibilité de se connecter à n'importe quel appareil utilisant RADIUS pour l'authentification, ou de s'attribuer des privilèges réseau arbitraires. »

Le protocole RADIUS utilise des requêtes et des réponses hachées MD5 lors de l'authentification sur un appareil. L'exploit de preuve de concept des chercheurs (qui n'a pas encore été partagé) calcule une collision de hachage de préfixe choisi MD5 nécessaire pour forger une réponse « Accès-Acceptation » valide pour indiquer une demande d'authentification réussie. Ce hachage MD5 falsifié est ensuite injecté dans la communication réseau à l'aide de l'attaque de l'homme du milieu, permettant à l'attaquant de se connecter.

L’exploit prend 3 à 6 minutes pour forger ce hachage MD5, soit plus longtemps que les délais d’expiration de 30 à 60 secondes couramment utilisés dans la pratique pour RADIUS.

Cependant, chaque étape de l'algorithme de collision utilisé dans l'attaque peut être efficacement parallélisée et convient à l'optimisation matérielle, ce qui permettrait à un attaquant bien doté en ressources de mettre en œuvre l'attaque en utilisant des GPU, des FPGA ou d'autres matériels plus modernes et plus rapides pour obtenir des temps d'exécution beaucoup plus rapides, éventuellement des dizaines ou des centaines de fois plus rapides.

« Bien qu'une collision de hachage MD5 ait été démontrée pour la première fois en 2004, on ne pensait pas qu'il était possible de l'exploiter dans le contexte du protocole RADIUS », a déclaré l'équipe de recherche.

« Notre attaque identifie une vulnérabilité du protocole dans la façon dont RADIUS utilise MD5 qui permet à l'attaquant d'injecter un attribut de protocole malveillant qui produit une collision de hachage entre l'authentificateur de réponse généré par le serveur et le paquet de réponse falsifié souhaité par l'attaquant.

« De plus, comme notre attaque est en ligne, l'attaquant doit être capable de calculer une attaque par collision MD5 à préfixe choisi en quelques minutes ou secondes. Les attaques par collision à préfixe choisi les plus rapides jusqu'à présent duraient des heures et produisaient des collisions qui n'étaient pas compatibles avec le protocole RADIUS. »

Étant donné que cette attaque ne compromet pas les informations d'identification de l'utilisateur final, les utilisateurs finaux ne peuvent rien faire pour s'en protéger. Cependant, il est conseillé aux fournisseurs et aux administrateurs système qui fabriquent et gèrent les périphériques RADIUS de suivre ces meilleures pratiques et conseils.

Pour se défendre contre cette attaque, les opérateurs de réseau peuvent passer à RADIUS sur TLS (RADSEC), passez à Déploiements RADIUS « multi-sauts »et isolez le trafic RADIUS de l'accès Internet à l'aide de VLAN de gestion à accès restreint ou de tunneling TLS/IPsec.