Un nouvel ensemble de vulnérabilités dans les modems 5G de Qualcomm et MediaTek, collectivement appelés « 5Ghoul », impacte 710 modèles de smartphones 5G des partenaires Google (Android) et Apple, des routeurs et des modems USB.

5Ghoul a été découvert par des chercheurs universitaires de Singapour et comprend 14 vulnérabilités dans les systèmes de communication mobile, dont 10 ont été divulguées publiquement et quatre retenues pour des raisons de sécurité.

Les attaques 5Ghoul vont des interruptions de service temporaires aux déclassements du réseau, qui peuvent être plus graves du point de vue de la sécurité.

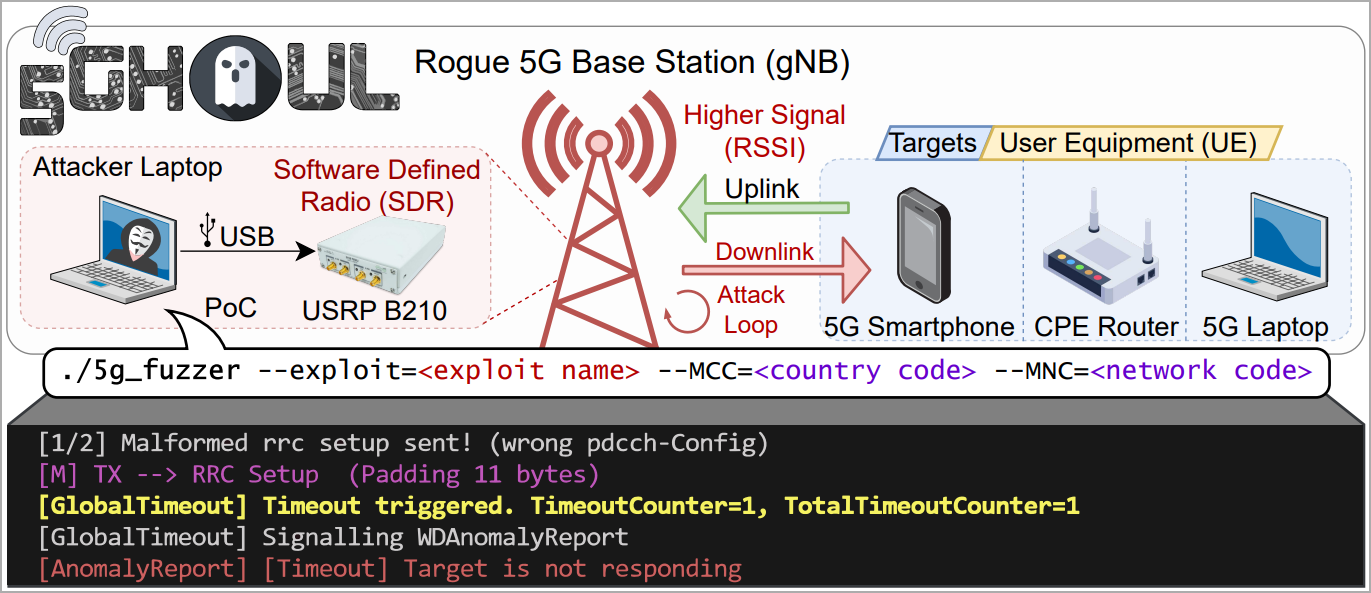

Les chercheurs ont découvert les failles en expérimentant l’analyse du micrologiciel du modem 5G et rapportent que les failles sont faciles à exploiter en direct en usurpant l’identité d’une station de base 5G légitime.

Cela s'applique même lorsque les attaquants manquent d'informations sur la carte SIM de la cible, car l'attaque se produit avant l'étape d'authentification du NAS.

« L'attaquant n'a pas besoin de connaître les informations secrètes de l'UE cible, par exemple les détails de la carte SIM de l'UE, pour finaliser l'enregistrement du réseau NAS », expliquent les chercheurs de leur site internet.

« L'attaquant n'a qu'à usurper l'identité du gNB légitime en utilisant les paramètres de connexion connus de la tour de téléphonie cellulaire (par exemple, SSB ARFCN, Tracking Area Code, Physical Cell ID, Point A Frequency). »

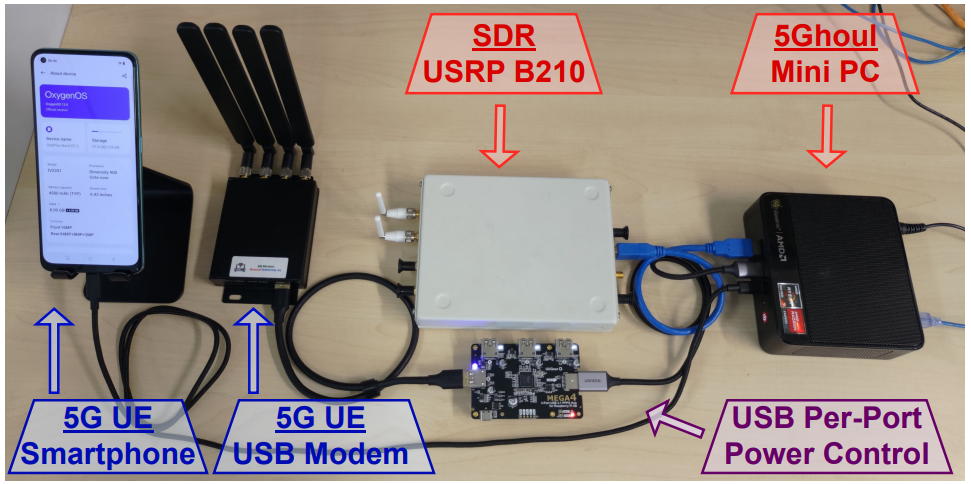

Ce qui précède est réalisable au prix de quelques milliers de dollars, en utilisant un logiciel open source pour l'analyse et le fuzzing du réseau, un mini PC, une radio définie par logiciel (SDR) et divers équipements tels que des câbles, des antennes, des alimentations, etc.

Détails de la vulnérabilité 5Ghoul

Les dix vulnérabilités 5Ghoul qui ont été publiquement divulguées à Qualcomm et MediaTek au 7 décembre 2023 sont :

- CVE-2023-33043: PDU MAC/RLC non valide provoquant un déni de service (DoS) dans les modems Qualcomm X55/X60. Les attaquants peuvent envoyer une trame MAC de liaison descendante invalide à l'UE 5G cible à partir d'un gNB malveillant à proximité, entraînant un blocage temporaire et un redémarrage du modem.

- CVE-2023-33044: PDU NAS inconnue provoquant un DoS dans les modems Qualcomm X55/X60. Cette vulnérabilité permet aux attaquants d'envoyer une PDU NAS non valide à l'UE cible, entraînant une panne et un redémarrage du modem.

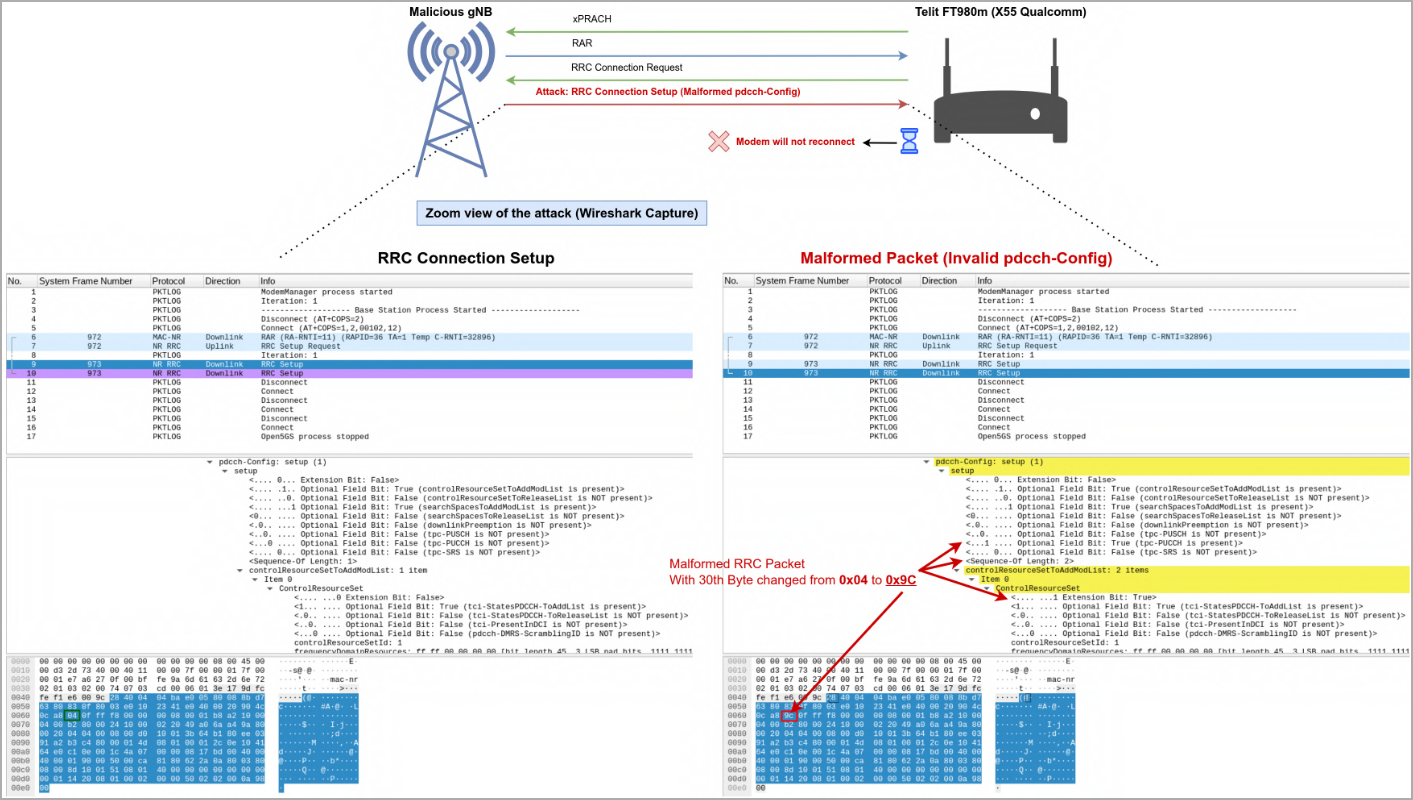

- CVE-2023-33042: Désactivation de la 5G/rétrogradation via une configuration pdcch RRC non valide dans les modems Qualcomm X55/X60, entraînant soit une rétrogradation, soit un déni de service. Un attaquant peut envoyer une trame RRC mal formée pendant la procédure de connexion RRC, désactivant la connectivité 5G et nécessitant un redémarrage manuel pour la restauration.

- CVE-2023-32842: spCellConfig de configuration RRC non valide provoquant un DoS dans les modems MediaTek Dimensity 900/1200. La vulnérabilité implique l'envoi d'une configuration de connexion RRC mal formée, entraînant une panne du modem et un redémarrage des appareils concernés.

- CVE-2023-32844: RRC pucch CSIReportConfig non valide provoquant un DoS dans les modems MediaTek Dimensity 900/1200. Les attaquants peuvent envoyer une configuration de connexion RRC mal formée, provoquant l'échec et le redémarrage du modem.

- CVE-2023-20702: Séquence de données RLC non valide provoquant un DoS (déréférencement de pointeur nul) dans les modems MediaTek Dimensity 900/1200. Un attaquant peut exploiter cela en envoyant une PDU d'état RLC mal formée, entraînant une panne et un redémarrage du modem.

- CVE-2023-32846: RRC physicalCellGroupConfig tronqué provoquant un DoS (déréférencement de pointeur nul) dans les modems MediaTek Dimensity 900/1200. Une configuration de connexion RRC mal formée peut provoquer des erreurs d’accès à la mémoire, entraînant une panne du modem.

- CVE-2023-32841: RRC searchSpacesToAddModList non valide provoquant un DoS dans les modems MediaTek Dimensity 900/1200. Cela implique l'envoi d'une configuration de connexion RRC mal formée, provoquant une panne du modem sur les appareils concernés.

- CVE-2023-32843: Élément de configuration de liaison montante RRC non valide provoquant un DoS dans les modems MediaTek Dimensity 900/1200. L'envoi d'une configuration de connexion RRC mal formée peut entraîner une panne du modem et un redémarrage des appareils concernés.

- CVE-2023-32845: Élément de configuration de liaison montante RRC nul provoquant un DoS dans les modems MediaTek Dimensity 900/1200. Une configuration de connexion RRC mal formée peut déclencher une panne de modem en définissant certains champs de charge utile RRC sur null.

CVE-2023-33042 est particulièrement préoccupant car il peut forcer un appareil à se déconnecter d'un réseau 5G et à revenir à la 4G, l'exposant à des vulnérabilités potentielles dans le domaine 4G qui l'exposent à un plus large éventail d'attaques.

Les failles DoS dans ces vulnérabilités entraînent la perte de toute connectivité des appareils jusqu'à leur redémarrage. Ce n’est pas aussi critique, même si cela peut néanmoins avoir des implications significatives dans les environnements critiques qui dépendent du service cellulaire.

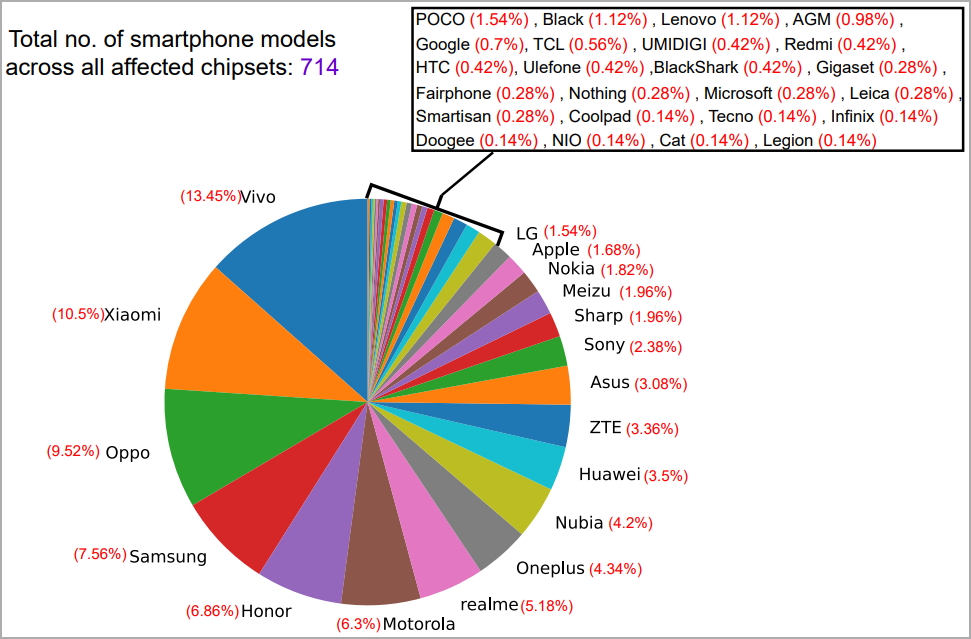

Il est important de noter que les failles divulguées ne se limitent pas aux appareils mentionnés dans la liste ci-dessus.

L'identification de tous les modèles concernés est en cours, mais les chercheurs ont déjà confirmé que 714 smartphones de 24 marques sont concernés.

Certaines marques vulnérables incluent les téléphones de POCO, Black, Lenovo, AGM, Google, TCL, Redmi, HTC, Microsoft et Gigaset, avec la liste complète dans l'image ci-dessous.

Pour en savoir plus sur les failles de 5Ghoul, leur potentiel d'exploitation et leurs ramifications, ainsi que des informations techniques, consultez le livre blanc des chercheurs.

Un kit d'exploitation de preuve de concept (PoC) peut également être trouvé dans leur Dépôt GitHub.

Réponse du fournisseur et correctifs

Les deux Qualcomm et MédiaTek a publié lundi des bulletins de sécurité pour les vulnérabilités divulguées de 5Ghoul,

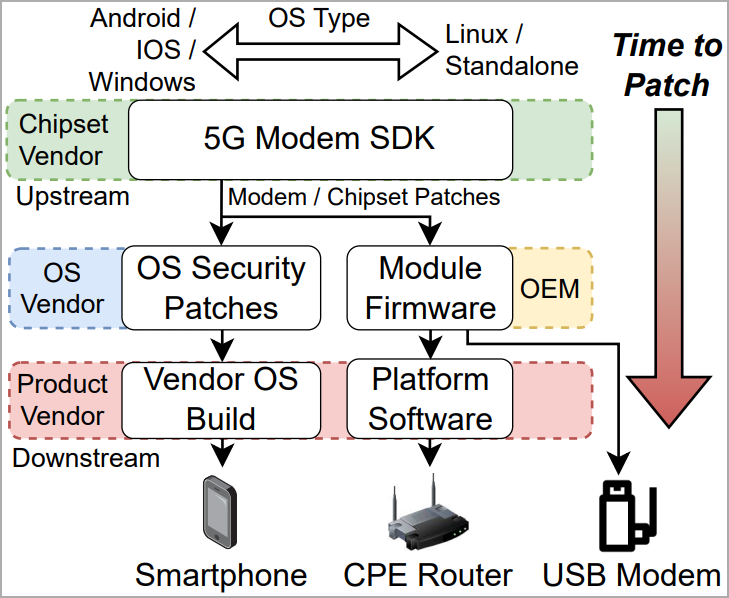

Les mises à jour de sécurité ont été mises à la disposition des fournisseurs d'appareils il y a deux mois. Néanmoins, étant donné la complexité de l'offre logicielle, notamment sur Android, il faudra un certain temps avant que les correctifs parviennent aux utilisateurs finaux via les mises à jour de sécurité.

Inévitablement, certains modèles de smartphones et autres appareils concernés ne recevront jamais les correctifs car ils atteindront probablement la fin du support en premier.

Si vous êtes trop préoccupé par les failles de 5Ghool, la seule solution pratique est d'éviter complètement d'utiliser la 5G jusqu'à ce que des correctifs soient disponibles.

Les signes d’une attaque 5Ghoul incluent la perte des connexions 5G, l’impossibilité de se reconnecter jusqu’au redémarrage de l’appareil et une chute constante vers la 4G malgré la disponibilité d’un réseau 5G dans la zone.