Le groupe de hacking russe APT28 (alias « Strontium » ou « Fancy Bear ») cible les entités gouvernementales, les entreprises, les universités, les instituts de recherche et les groupes de réflexion en France depuis le second semestre 2021.

Le groupe menaçant, considéré comme faisant partie du service de renseignement militaire russe GRU, a récemment été lié à l’exploitation de CVE-2023-38831, une vulnérabilité d’exécution de code à distance dans WinRAR, et de CVE-2023-23397, une faille d’élévation de privilèges de type Zero Day. dans Microsoft Outlook.

Les pirates russes ont compromis les périphériques des réseaux critiques des organisations françaises et ont abandonné l’utilisation de portes dérobées pour échapper à la détection.

C’est ce que révèle un rapport récemment publié par ANSSI (Agence Nationale de la sécurité des systèmes d’information), l’Agence nationale française pour la sécurité des systèmes d’information, qui a mené des enquêtes sur les activités du groupe de cyberespionnage.

Reconnaissance du réseau et accès initial

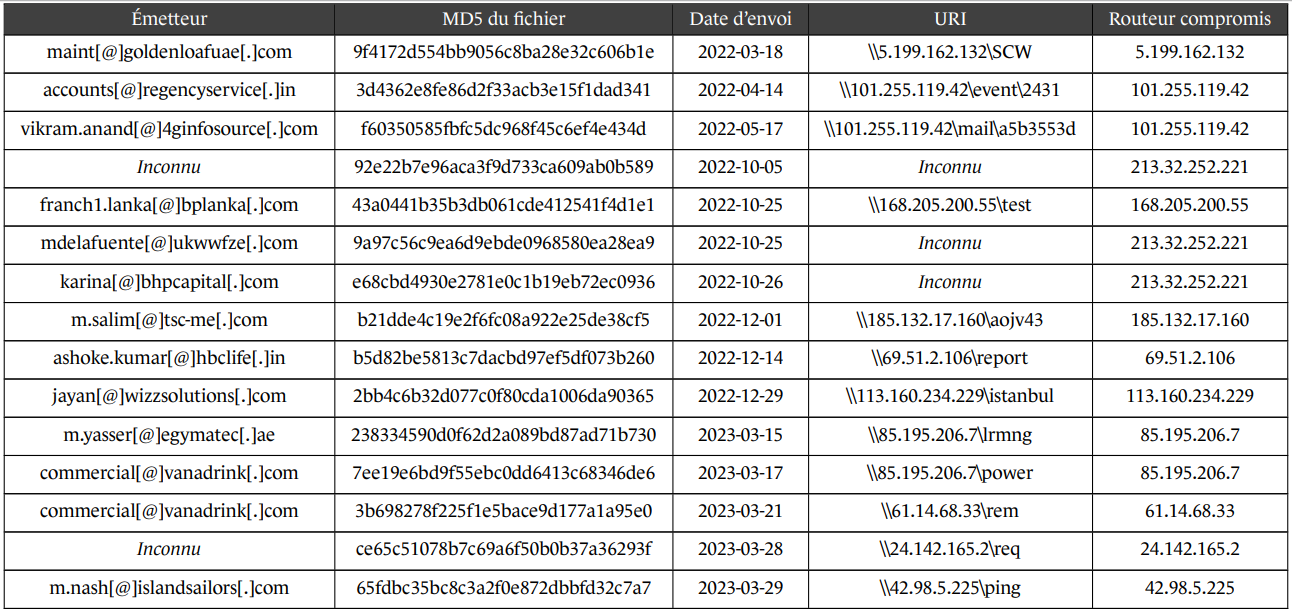

L’ANSSI a cartographié les TTP (techniques, tactiques et procédures) d’APT28, signalant que le groupe menaçant utilise le forcement brut et des fuites de bases de données contenant des informations d’identification pour pirater des comptes et des routeurs Ubiquiti sur les réseaux ciblés.

Dans un cas datant d’avril 2023, les attaquants ont mené une campagne de phishing qui a incité les destinataires à exécuter PowerShell, exposant ainsi la configuration de leur système, les processus en cours d’exécution et d’autres détails du système d’exploitation.

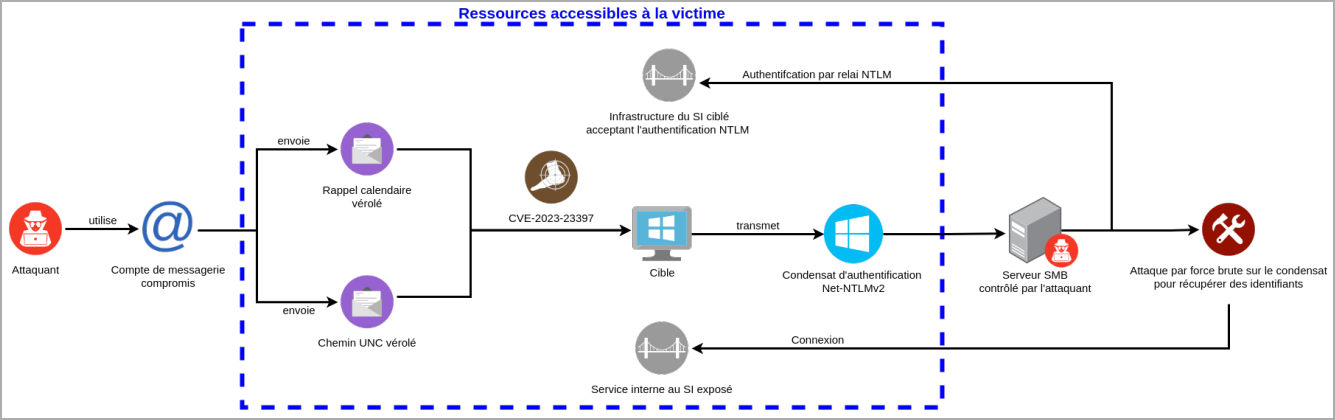

Entre mars 2022 et juin 2023, APT28 a envoyé des e-mails aux utilisateurs d’Outlook qui exploitaient la vulnérabilité Zero Day désormais identifiée comme CVE-2023-23397, plaçant l’exploitation initiale un mois plus tôt que ce qui a été récemment signalé.

Au cours de cette période, les attaquants ont également exploité CVE-2022-30190 (alias « Follina ») dans l’outil de diagnostic du support Microsoft Windows et CVE-2020-12641, CVE-2020-35730, CVE-2021-44026 dans l’application Roundcube.

Les outils utilisés lors des premières étapes des attaques incluent l’extracteur de mot de passe Mimikatz et l’outil de relais de trafic reGeorg, ainsi que les services open source Mockbin et Mocky.

L’ANSSI rapporte également qu’APT28 utilise une gamme de clients VPN, notamment SurfShark, ExpressVPN, ProtonVPN, PureVPN, NordVPN, CactusVPN, WorldVPN et VPNSecure.

Accès et exfiltration des données

En tant que groupe de cyberespionnage, l’accès aux données et l’exfiltration sont au cœur des objectifs opérationnels de Strontium.

L’ANSSI a observé que les acteurs malveillants récupéraient des informations d’authentification à l’aide d’utilitaires natifs et volaient des emails contenant des informations et des correspondances sensibles.

Plus précisément, les attaquants exploitent CVE-2023-23397 pour déclencher une connexion SMB des comptes ciblés vers un service sous leur contrôle, permettant ainsi la récupération du hachage d’authentification NetNTLMv2, qui peut également être utilisé sur d’autres services.

L’infrastructure du serveur de commande et de contrôle (C2) d’APT28 s’appuie sur des services cloud légitimes, tels que Microsoft OneDrive et Google Drive, pour rendre l’échange moins susceptible de déclencher des alarmes par les outils de surveillance du trafic.

Enfin, l’ANSSI a constaté que les attaquants collectent des données grâce à l’implant CredoMap, qui cible les informations stockées dans le navigateur internet de la victime, comme les cookies d’authentification.

Mockbin et le service Pipedream sont également impliqués dans le processus d’exfiltration des données.

Recommandations de défense

L’ANSSI met l’accent sur une approche globale de la sécurité, qui passe par une évaluation des risques. Dans le cas de la menace APT28, il est crucial de se concentrer sur la sécurité de la messagerie électronique.

Les principales recommandations de l’agence concernant la sécurité de la messagerie électronique comprennent :

- Assurer la sécurité et la confidentialité des échanges de mails.

- Utilisez des plateformes d’échange sécurisées pour empêcher les détournements ou les détournements de courrier électronique.

- Minimisez la surface d’attaque des interfaces de messagerie Web et réduisez les risques liés aux serveurs comme Microsoft Exchange.

- Implémentez des fonctionnalités pour détecter les e-mails malveillants.

Pour plus de détails sur les conclusions de l’ANSSI et les conseils de défense, consultez le rapport complet ici.