Les utilisateurs israéliens d’Android sont ciblés par une version malveillante de l’application « RedAlert – Rocket Alerts » qui, bien qu’elle offre les fonctionnalités promises, agit comme un logiciel espion en arrière-plan.

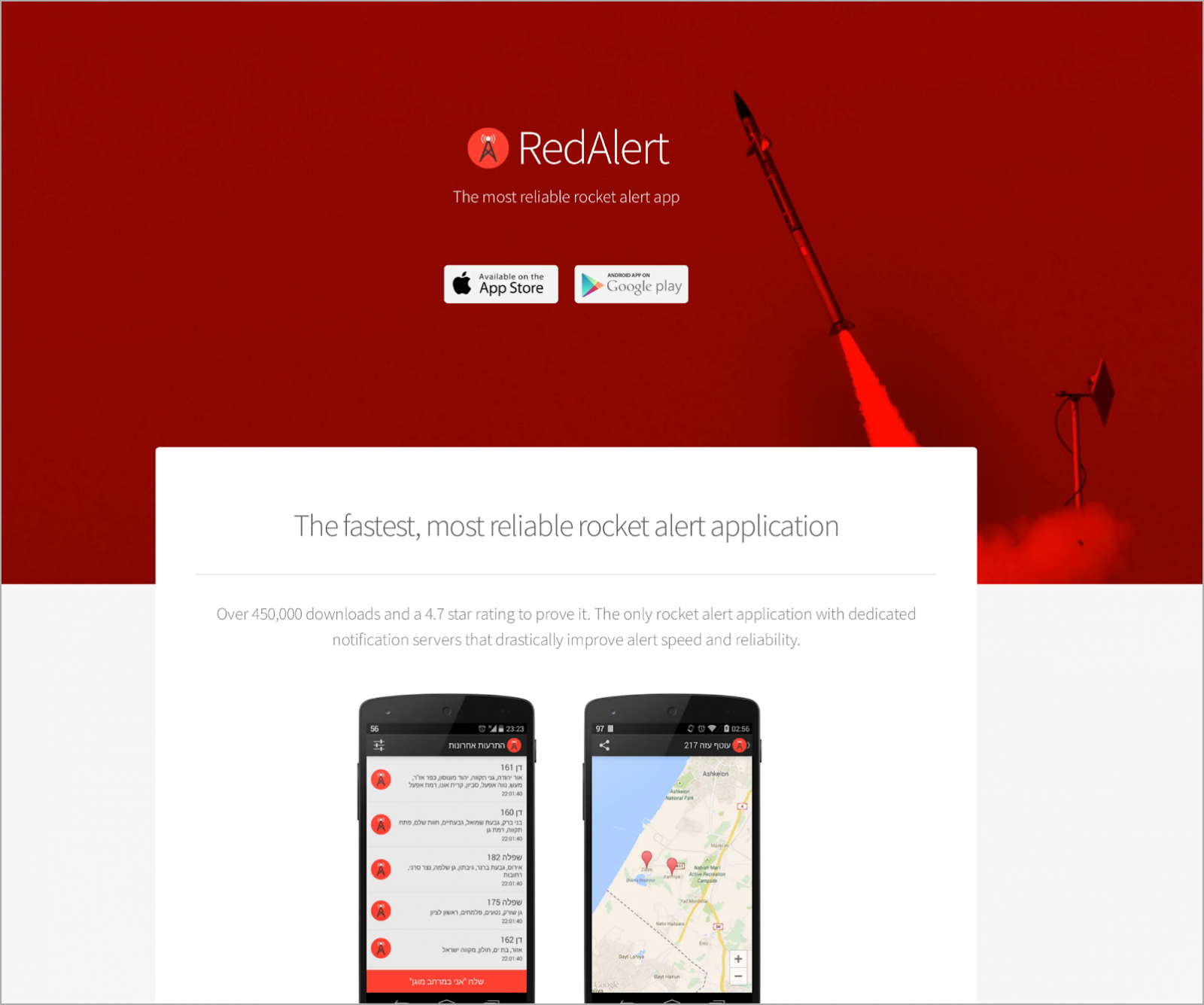

RedAlert – Rocket Alerts est une application open source légitime utilisée par les citoyens israéliens pour recevoir des notifications de roquettes visant le pays. L’application est très populaire, avec plus d’un million de téléchargements sur jeu de Google.

Depuis que les terroristes du Hamas ont lancé leur attaque dans le sud d’Israël la semaine dernière, impliquant des milliers de roquettes, l’intérêt pour l’application a explosé alors que les gens cherchaient à être avertis en temps opportun des frappes aériennes imminentes dans leur région.

Selon Flare nuageusedes pirates informatiques dont la motivation et l’origine sont inconnues profitent de l’intérêt accru pour l’application et de la peur des attaques pour distribuer une fausse version qui installe des logiciels espions.

Cette version malveillante est distribuée depuis le site « redalerts[.]moi », qui a été créée le 12 octobre 2023 et comprend deux boutons permettant de télécharger l’application pour les plateformes iOS et Android.

Le téléchargement iOS redirige un utilisateur vers la page du projet légitime sur l’App Store d’Apple, mais le bouton Android télécharge directement un fichier APK à installer sur l’appareil.

Alerte aux logiciels espions

L’APK téléchargé utilise le légitime code de la vraie application RedAlertil contient donc toutes les fonctionnalités habituelles et apparaît comme un outil légitime d’alerte de fusée.

Cependant, Cloudflare a constaté que l’application demande des autorisations supplémentaires aux victimes, notamment l’accès aux contacts de l’utilisateur, aux numéros, au contenu SMS, à la liste des logiciels installés, aux journaux d’appels, à l’IMEI du téléphone, aux comptes de messagerie et d’application connectés, etc.

Au lancement, l’application lance un service en arrière-plan qui abuse de ces autorisations pour collecter des données, les chiffrer avec AES en mode CBC et les télécharger sur une adresse IP codée en dur.

L’application propose également des mécanismes anti-débogage, anti-émulation et anti-test qui la protègent des chercheurs et des outils de révision de code.

Conseils de sécurité RedAlert

Le faux site est hors ligne au moment de la rédaction de ces lignes. Cependant, les auteurs de la menace se tourneront probablement vers un nouveau domaine après la révélation de leurs opérations.

Un moyen simple de faire la distinction entre les versions réelles et les versions lacées consiste à examiner les autorisations demandées par l’application lors de l’installation ou auxquelles elle a accès si elle est déjà installée sur votre appareil.

Pour vérifier cela, appuyez longuement sur l’icône de l’application, sélectionnez « Informations sur l’application » et appuyez sur « Autorisations ».

Aussi, il y a eu signalé les cas de détournements sur la véritable application RedAlert, avec des hacktivistes exploitant les failles de l’API pour envoyer de fausses notifications aux utilisateurs.

Pour minimiser la probabilité de tels incidents, assurez-vous d’utiliser la dernière version de l’application qui inclut tous les correctifs de sécurité disponibles.