Cisco met en garde contre cinq nouvelles vulnérabilités des produits Catalyst SD-WAN Manager, la plus critique permettant un accès à distance non authentifié au serveur.

Cisco Catalyst SD-WAN Manager for WAN est un logiciel de gestion de réseau permettant aux administrateurs de visualiser, déployer et gérer des appareils sur des réseaux étendus (WAN).

Le plus grave des défauts révélés affectant le produit est CVE-2023-20252 (CVSS v3.1 : 9.8), qui autorise un accès non autorisé en raison de problèmes avec les API SAML (Security Assertion Markup Language).

« Une vulnérabilité dans les API SAML (Security Assertion Markup Language) de Cisco Catalyst SD-WAN Manager pourrait permettre à un attaquant distant non authentifié d’obtenir un accès non autorisé à l’application en tant qu’utilisateur arbitraire », prévient le bulletin de sécurité.

La faille peut être exploitée en envoyant des requêtes spécialement conçues directement aux API SAML, qui génèrent des jetons d’autorisation arbitraires permettant un accès inconditionnel à l’application.

L’exploitation de CVE-2023-20252 présente le potentiel d’usurpation d’identité d’utilisateur, d’accès/modification/suppression de données non autorisés et d’interruption de service.

Les quatre vulnérabilités restantes sont moins graves :

- CVE-2023-20253 (CVSS v3.1 : 8.4) : restauration de configuration non autorisée en raison de vulnérabilités CLI.

- CVE-2023-20034 (CVSS v3.1 : 7.5) : vulnérabilité de divulgation d’informations dans le contrôle d’accès Elasticsearch.

- CVE-2023-20254 (CVSS v3.1 : 7.2) : Contournement d’autorisation dans le système de gestion de session. (nécessite l’activation de la fonctionnalité multi-tenant)

- CVE-2023-20262 (CVSS v3.1 : 5.3) : vulnérabilité DoS dans le service SSH. (affecte uniquement l’accès SSH)

Il convient de noter que CVE-2023-20034 est également exploitable à distance sans nécessiter d’authentification. Cependant, sa gravité est atténuée par le fait que l’accès est limité à la base de données Elasticsearch avec les privilèges de l’utilisateur Elasticsearch.

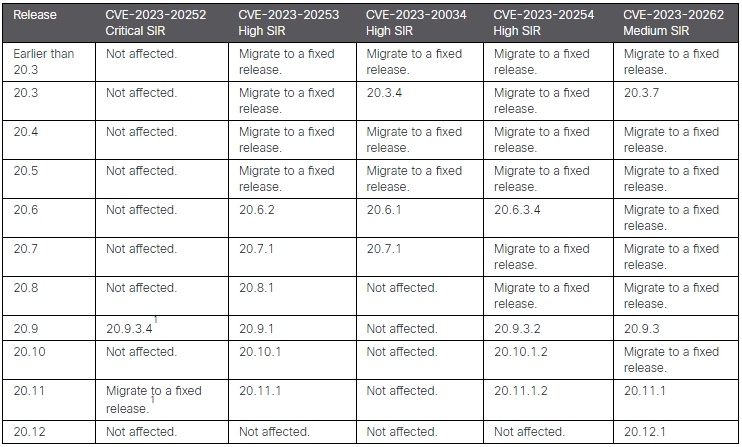

Les cinq failles affectent différentes versions de Cisco Catalyst SD-WAN Manager, avec plus de détails sur les versions de mise à niveau concernées et cibles ci-dessous :

CVE-2023-20252, qui est la plus urgente à corriger, affecte les versions 20.9.3.2 et 20.11.1.2 mais n’affecte pas les anciennes versions des branches 20.9 et 20.11.

Catalyst SD-WAN Manager version 20.12, la dernière version disponible, n’est affectée par aucune faille, à l’exception de celle de gravité moyenne (corrigée dans 20.12.1), c’est donc la version la plus sûre vers laquelle mettre à niveau si possible.

Cisco n’a partagé aucune solution de contournement pour les failles corrigées cette fois-ci, la seule action recommandée est donc la mise à niveau vers une version corrigée.

Le fournisseur précise que le logiciel IOS XE, les routeurs SD-WAN cEdge et les routeurs SD-WAN vEdge ne sont pas vulnérables.

Aucune des failles n’est signalée comme activement exploitée, mais la mise à niveau vers les versions recommandées doit être traitée de toute urgence.