Google affirme que plusieurs groupes de piratage soutenus par l’État ont rejoint les attaques en cours exploitant une vulnérabilité de haute gravité dans WinRAR, un logiciel de compression utilisé par plus de 500 millions d’utilisateurs, dans le but d’obtenir l’exécution de code arbitraire sur les systèmes des cibles.

Le Threat Analysis Group (TAG) de Google, une équipe d’experts en sécurité qui défend les utilisateurs de Google contre les attaques parrainées par l’État, a détecté des pirates informatiques de plusieurs pays ciblant le bug, notamment les groupes de menace Sandworm, APT28 et APT40 de Russie et de Chine.

« Ces dernières semaines, le Threat Analysis Group (TAG) de Google a observé plusieurs groupes de piratage soutenus par le gouvernement exploitant la vulnérabilité connue, CVE-2023-38831, dans WinRAR, qui est un outil d’archivage de fichiers populaire pour Windows », Google TAG dit aujourd’hui.

« Un correctif est désormais disponible, mais de nombreux utilisateurs semblent toujours vulnérables. TAG a observé des acteurs soutenus par le gouvernement d’un certain nombre de pays exploiter la vulnérabilité WinRAR dans le cadre de leurs opérations. »

Lors d’une attaque début septembre, des pirates informatiques russes Sandworm ont diffusé le logiciel malveillant Rhadamanthys infostealer dans le cadre d’attaques de phishing en utilisant de fausses invitations à rejoindre une école ukrainienne de formation sur les drones.

Un autre groupe de piratage russe, ATP28, a ciblé les utilisateurs ukrainiens avec des exploits CVE-2023-38831 hébergés sur des serveurs fournis par un fournisseur d’hébergement gratuit. Dans cette attaque, les auteurs de la menace ont utilisé un script PowerShell malveillant (IRONJAW) pour voler les informations d’identification du navigateur.

De plus, les pirates chinois APT40 exploitent la vulnérabilité WinRAR lors d’attaques contre des cibles en Papouasie-Nouvelle-Guinée. Ils ont déployé ISLANDSTAGER et BOXRAT, leur permettant d’établir la persistance sur les systèmes compromis.

Exploité comme un jour zéro depuis avril

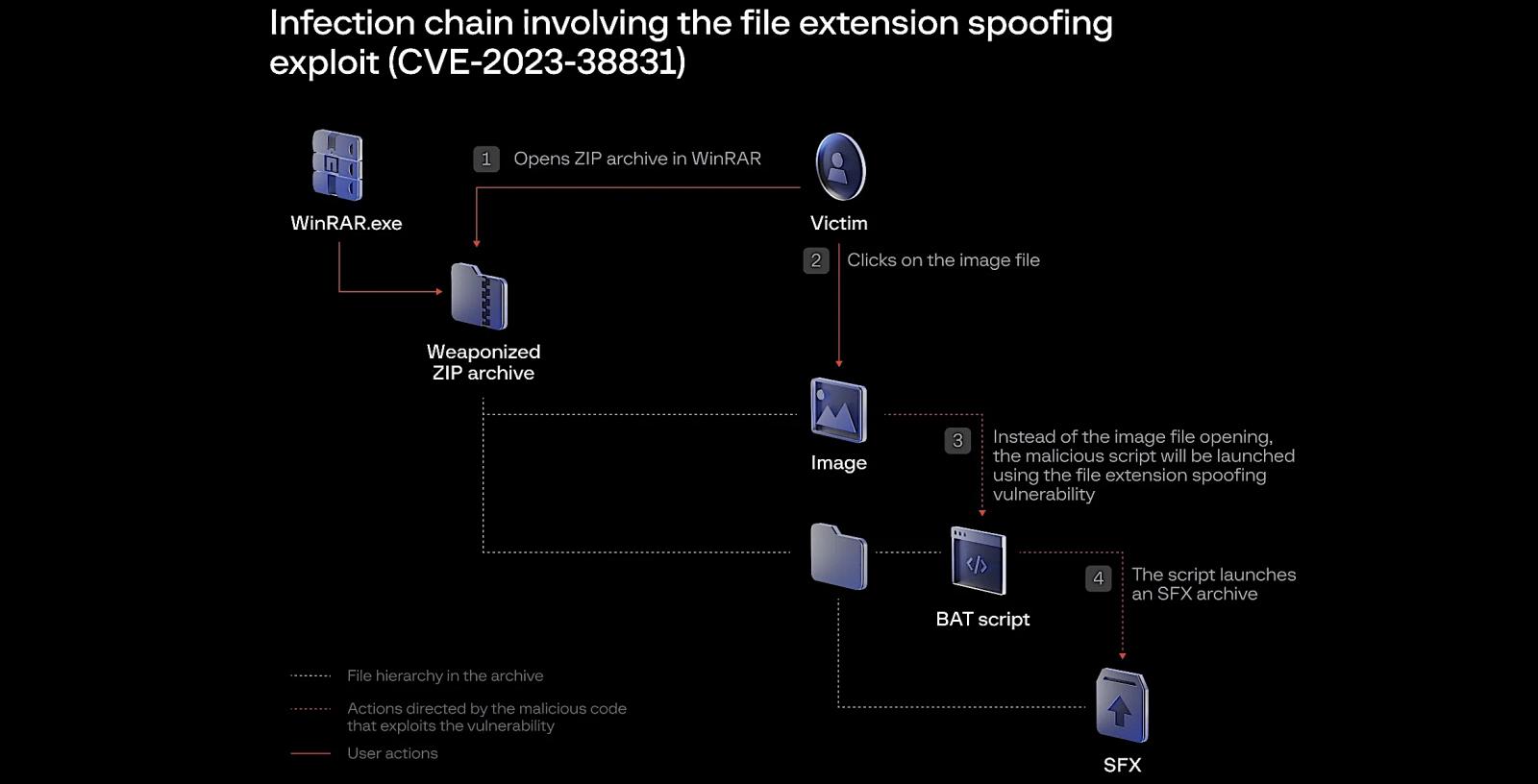

La faille WinRAR CVE-2023-38831 est activement exploitée en tant que jour zéro depuis au moins avril 2023, permettant aux acteurs malveillants d’exécuter du code sur les systèmes de leurs cibles en les incitant à ouvrir des archives RAR et ZIP conçues de manière malveillante et contenant des fichiers malveillants. fichiers leurres piégés.

Depuis avril, le bug a été utilisé pour diffuser un large éventail de charges utiles de logiciels malveillants, notamment DarkMe, GuLoader et Remcos RAT.

Les chercheurs du Group-IB ont découvert des cas d’exploitation ciblant les forums de crypto-monnaie et de négociation d’actions. Dans ces attaques, les auteurs de la menace se sont fait passer pour d’autres passionnés tout en prétendant partager des stratégies commerciales avec des victimes sans méfiance.

Quelques heures après que Group-IB a divulgué ses découvertes, les exploits de preuve de concept ont commencé surfaçage sur les référentiels publics GitHub, conduisant immédiatement à ce que Google TAG décrit comme une « activité de test » CVE-2023-38831 par des pirates informatiques et des groupes APT motivés par l’argent.

D’autres sociétés de cybersécurité ont également lié des attaques exploitant ce WinRAR à plusieurs autres groupes de menaces, dont DarkPink (NSFOCUS) et Konni (Sec connu).

Le jour zéro a été corrigé avec la sortie de WinRAR version 6.23 le 2 août, ce qui a également résolu plusieurs autres failles de sécurité. L’un d’eux est CVE-2023-40477, un bug qui peut être exploité pour déclencher l’exécution de commandes via des fichiers RAR spécialement conçus.

« L’exploitation généralisée du bug WinRAR montre que les exploits pour les vulnérabilités connues peuvent être très efficaces, malgré la disponibilité d’un correctif. Même les attaquants les plus sophistiqués ne feront que ce qui est nécessaire pour atteindre leurs objectifs », a déclaré Google.

« Ces récentes campagnes exploitant le bug WinRAR soulignent l’importance des correctifs et le fait qu’il reste encore du travail à faire pour permettre aux utilisateurs de maintenir facilement leurs logiciels sécurisés et à jour. »