Google a corrigé la cinquième vulnérabilité Zero Day de Chrome exploitée lors d’attaques depuis le début de l’année dans des mises à jour de sécurité d’urgence publiées aujourd’hui.

« Google est conscient qu’un exploit pour CVE-2023-5217 existe dans la nature », a révélé la société dans un communiqué. avis de sécurité publié mercredi.

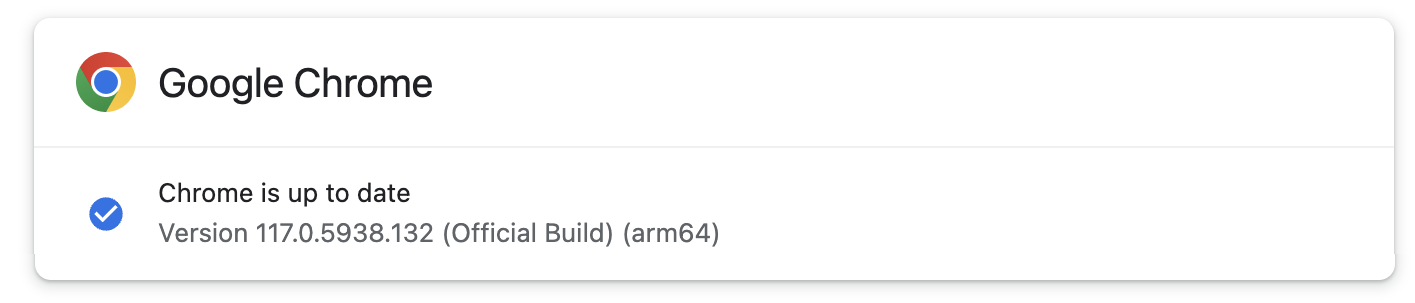

La vulnérabilité de sécurité est corrigée dans Google Chrome 117.0.5938.132, déployé dans le monde entier pour les utilisateurs Windows, Mac et Linux dans le canal Stable Desktop.

Bien que l’avis indique qu’il faudra probablement des jours ou des semaines avant que la version corrigée atteigne l’ensemble de la base d’utilisateurs, la mise à jour était immédiatement disponible lorsque BleepingComputer a vérifié les mises à jour.

Le navigateur Web recherchera également automatiquement les nouvelles mises à jour et les installera automatiquement après le prochain lancement.

Exploité dans des attaques de logiciels espions

La vulnérabilité Zero Day de haute gravité (CVE-2023-5217) est causée par un débordement de tampon de tas faiblesse du codage VP8 de la bibliothèque de codecs vidéo open source libvpx, une faille dont l’impact va du crash d’une application à l’exécution de code arbitraire.

Le bug a été signalé par Clément Lecigne, chercheur en sécurité au Google Threat Analysis Group (TAG), le lundi 25 septembre.

Les chercheurs de Google TAG sont connus pour avoir souvent découvert et signalé des abus de type Zero Day lors d’attaques ciblées de logiciels espions par des acteurs malveillants parrainés par le gouvernement et des groupes de piratage ciblant des individus à haut risque tels que des journalistes et des politiciens de l’opposition.

Aujourd’hui, Maddie Stone de Google TAG a révélé que la vulnérabilité Zero Day CVE-2023-5217 avait été exploitée pour installer des logiciels espions.

Avec les chercheurs du Citizen Lab, Google TAG a également révélé vendredi que trois zero-day patchés par Apple jeudi dernier avaient été utilisés pour installer le logiciel espion Predator de Cytrox entre mai et septembre 2023.

Même si Google a déclaré aujourd’hui que le Zero Day CVE-2023-5217 avait été exploité lors d’attaques, la société n’a pas encore partagé plus d’informations sur ces incidents.

« L’accès aux détails des bogues et aux liens peut être restreint jusqu’à ce qu’une majorité d’utilisateurs ait reçu un correctif », a déclaré Google. « Nous conserverons également des restrictions si le bug existe dans une bibliothèque tierce dont dépendent également d’autres projets, mais qui n’a pas encore été corrigée. »

En conséquence directe, les utilisateurs de Google Chrome auront suffisamment de temps pour mettre à jour leur navigateur comme mesure préventive contre les attaques potentielles.

Cette approche proactive peut contribuer à atténuer le risque que les acteurs malveillants créent leurs propres exploits et les déploient dans des scénarios réels, en particulier à mesure que de plus amples détails techniques deviennent disponibles.

Google a corrigé un autre jour zéro (suivi comme CVE-2023-4863) exploité en pleine nature il y a deux semaines, le quatrième depuis le début de l’année.

Tout en le marquant d’abord comme une faille Chrome, la société a ensuite attribué un autre CVE (CVE-2023-5129) et un indice de gravité maximum de 10/10, le qualifiant de vulnérabilité de sécurité critique dans libwebp (une bibliothèque utilisée par un grand nombre de projets, notamment Signal, 1Mot de passeMozilla Firefox, Microsoft Edge, Safari d’Apple et le navigateur Web natif Android).