Les acteurs malveillants exploitent la perturbation massive des activités causée par la mise à jour de CrowdStrike vendredi pour cibler les entreprises dotées d'outils d'effacement de données et d'accès à distance.

Alors que les entreprises recherchent de l’aide pour réparer les hôtes Windows affectés, les chercheurs et les agences gouvernementales ont constaté une augmentation des e-mails de phishing tentant de profiter de la situation.

Communication officielle du canal

Dans une mise à jour publiée aujourd'hui, CrowdStrike indique qu'il « aide activement les clients » impactés par la récente mise à jour de contenu qui a fait planter des millions d'hôtes Windows dans le monde entier.

L'entreprise conseille à ses clients de vérifier qu'ils communiquent avec des représentants légitimes via les canaux officiels, car « des adversaires et des acteurs malveillants tenteront d'exploiter des événements comme celui-ci ».

« J'encourage tout le monde à rester vigilant et à s'assurer de communiquer avec les représentants officiels de CrowdStrike. Notre blog et notre support technique continueront d'être les canaux officiels pour les dernières mises à jour » – Georges KurtzPDG de CrowdStrike

Le Centre national de cybersécurité du Royaume-Uni (NCSC) également averti qu'elle a observé une augmentation des messages de phishing visant à profiter de la panne.

La plateforme d'analyse automatisée des logiciels malveillants AnyRun a constaté « une augmentation des tentatives d'usurpation d'identité de CrowdStrike pouvant potentiellement conduire à du phishing » [1, 2, 3].

Des logiciels malveillants déguisés en correctifs et mises à jour

Samedi, le chercheur en cybersécurité g0njxa premier rapport une campagne de malware ciblant les clients de la banque BBVA qui proposait une fausse mise à jour du correctif CrowdStrike qui installe le RAT Remcos.

Le faux correctif a été promu via un site de phishing, portalintranetgrupobbva[.]com, qui prétendait être un portail intranet BBVA.

L'archive malveillante contient des instructions indiquant aux employés et aux partenaires d'installer la mise à jour pour éviter les erreurs lors de la connexion au réseau interne de l'entreprise.

« Mise à jour obligatoire pour éviter les erreurs de connexion et de synchronisation au réseau interne de l'entreprise », peut-on lire dans le fichier « instrucciones.txt » en espagnol.

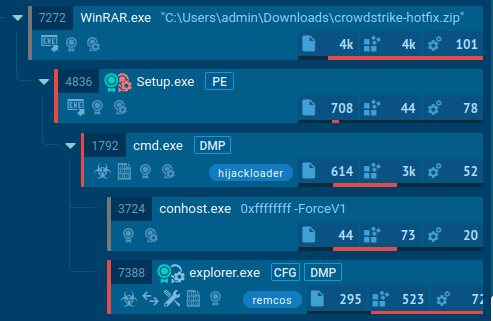

AnyRun, qui également tweeté à propos de la même campagne, il a déclaré que le faux correctif fournit HijackLoader, qui dépose ensuite l'outil d'accès à distance Remcos sur le système infecté.

Dans un autre avertissement, AnyRun a annoncé que les attaquants distribuaient un effaceur de données sous prétexte de fournir une mise à jour de CrowdStrike.

« Il décime le système en écrasant les fichiers avec zéro octet, puis le signale via #Telegram », AnyRun dit.

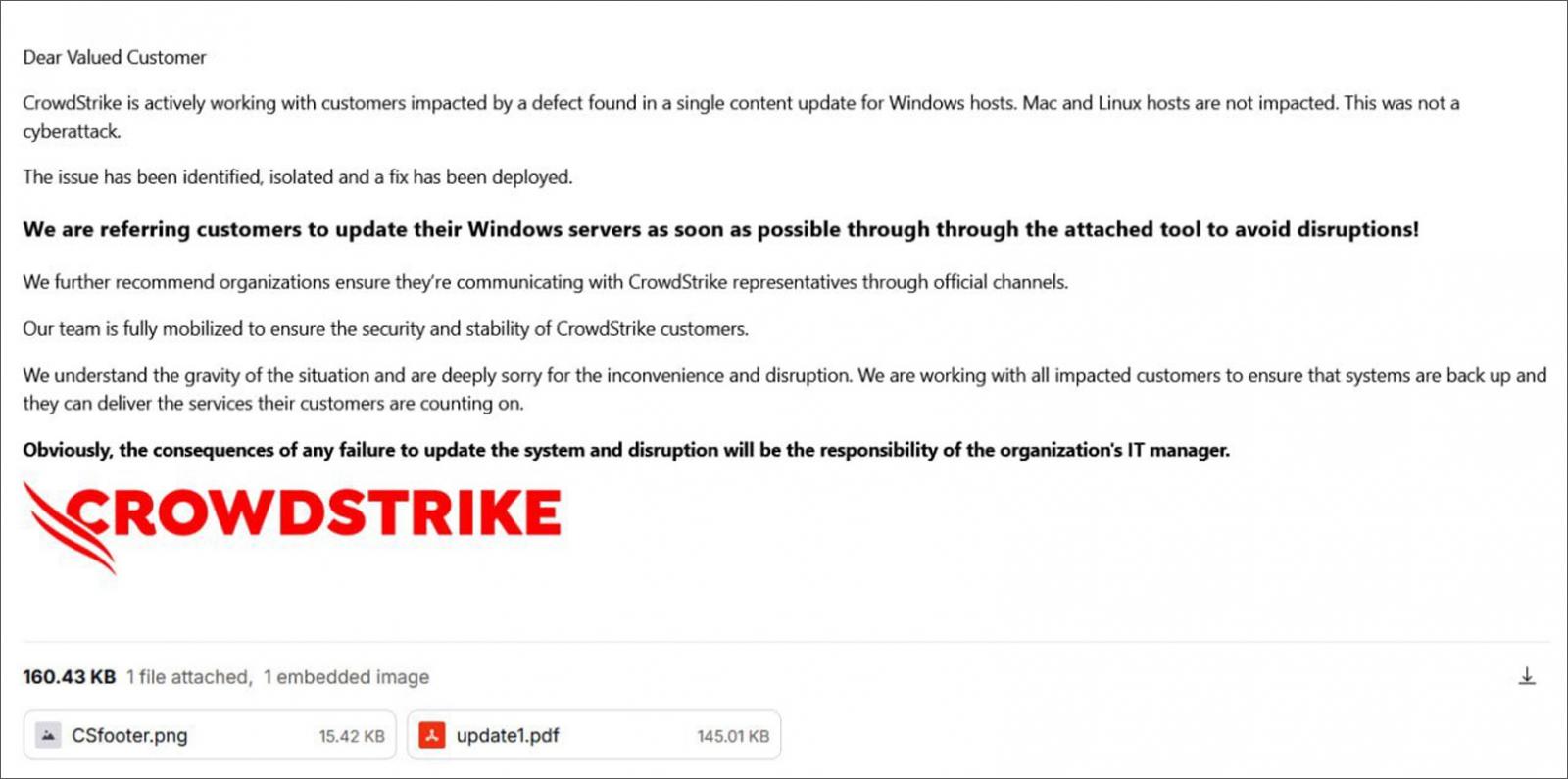

Cette campagne a été revendiquée par le groupe hacktiviste pro-iranien Handala, qui a déclaré sur Twitter avoir usurpé l'identité de CrowdStrike dans des courriels adressés à des entreprises israéliennes pour distribuer l'effaceur de données.

Les acteurs de la menace se sont fait passer pour CrowdStrike en envoyant des e-mails depuis le domaine « crowdstrike.com.vc », indiquant aux clients qu'un outil avait été créé pour remettre les systèmes Windows en ligne.

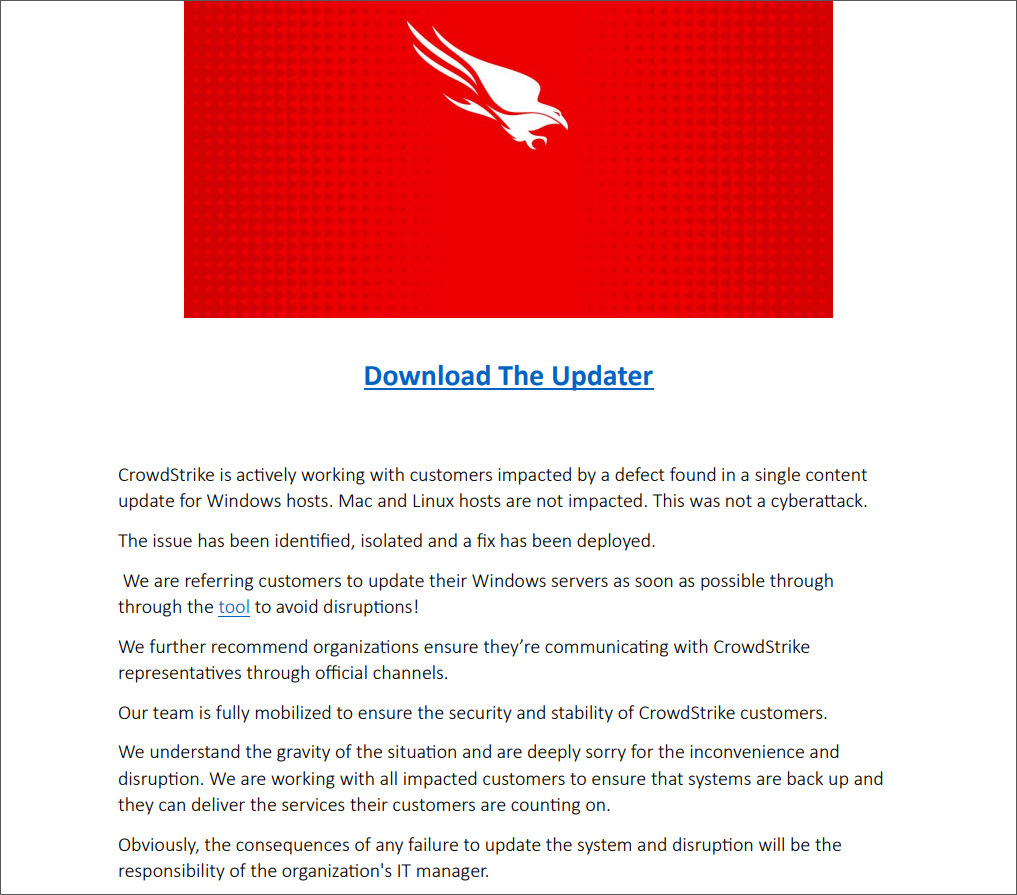

Les e-mails contiennent un fichier PDF consulté par BleepingComputer qui contient des instructions supplémentaires sur l'exécution de la fausse mise à jour, ainsi qu'un lien pour télécharger une archive ZIP malveillante à partir d'un service d'hébergement de fichiers. Ce fichier ZIP contient un exécutable nommé « Crowdstrike.exe ».

Une fois la fausse mise à jour de CrowdStrike exécutée, l'effaceur de données est extrait dans un dossier sous %Temp% et lancé pour détruire les données stockées sur l'appareil.

Des millions d'hôtes Windows sont en panne

Le défaut dans la mise à jour du logiciel CrowdStrike a eu un impact considérable sur les systèmes Windows de nombreuses organisations, ce qui en fait une opportunité trop belle pour que les cybercriminels la laissent passer.

Selon Microsoft, la mise à jour défectueuse «8,5 millions d'appareils Windows concernéssoit moins d’un pour cent de toutes les machines Windows. »

Les dégâts se sont produits en 78 minutes, entre 04h09 UTC et 05h27 UTC.

Malgré le faible pourcentage de systèmes affectés et les efforts de CrowdStrike pour corriger le problème rapidement, l'impact a été énorme.

Les pannes informatiques ont entraîné l'annulation de milliers de vols, perturbé l'activité des sociétés financières, mis hors service des hôpitaux, des médias, des chemins de fer et même impacté les services d'urgence.

Dans un article de blog post-mortem publié samedi, CrowdStrike explique que la cause de la panne était une mise à jour du fichier de canal (configuration du capteur) sur les hôtes Windows (version 7.11 et supérieure) qui a déclenché une erreur logique conduisant à un crash.

Bien que le fichier de canal responsable des plantages ait été identifié et ne pose plus de problèmes, les entreprises qui ont encore du mal à restaurer les systèmes à un fonctionnement normal peuvent suivre les instructions de CrowdStrike pour récupérer hôtes individuels, Clés BitLockeret environnements basés sur le cloud.