Des exploits de preuve de concept ont déjà fait surface en ligne pour une faille de haute gravité dans le chargeur dynamique de la bibliothèque GNU C, permettant aux attaquants locaux d’obtenir les privilèges root sur les principales distributions Linux.

Surnommé « Looney Tunables » et suivi comme CVE-2023-4911cette vulnérabilité de sécurité est due à une faiblesse de débordement de tampon et affecte les installations par défaut de Debian 12 et 13, Ubuntu 22.04 et 23.04 et Fedora 37 et 38.

Les attaquants peuvent le déclencher à l’aide d’une variable d’environnement GLIBC_TUNABLES conçue de manière malveillante et traitée par le chargeur dynamique ld.so pour obtenir l’exécution de code arbitraire avec les privilèges root lors du lancement de binaires avec l’autorisation SUID.

Depuis Unité de recherche sur les menaces de Qualys l’a révélé mardi, plusieurs chercheurs en sécurité ont déjà publié un code d’exploitation de preuve de concept (PoC) qui fonctionne pour certaines configurations système.

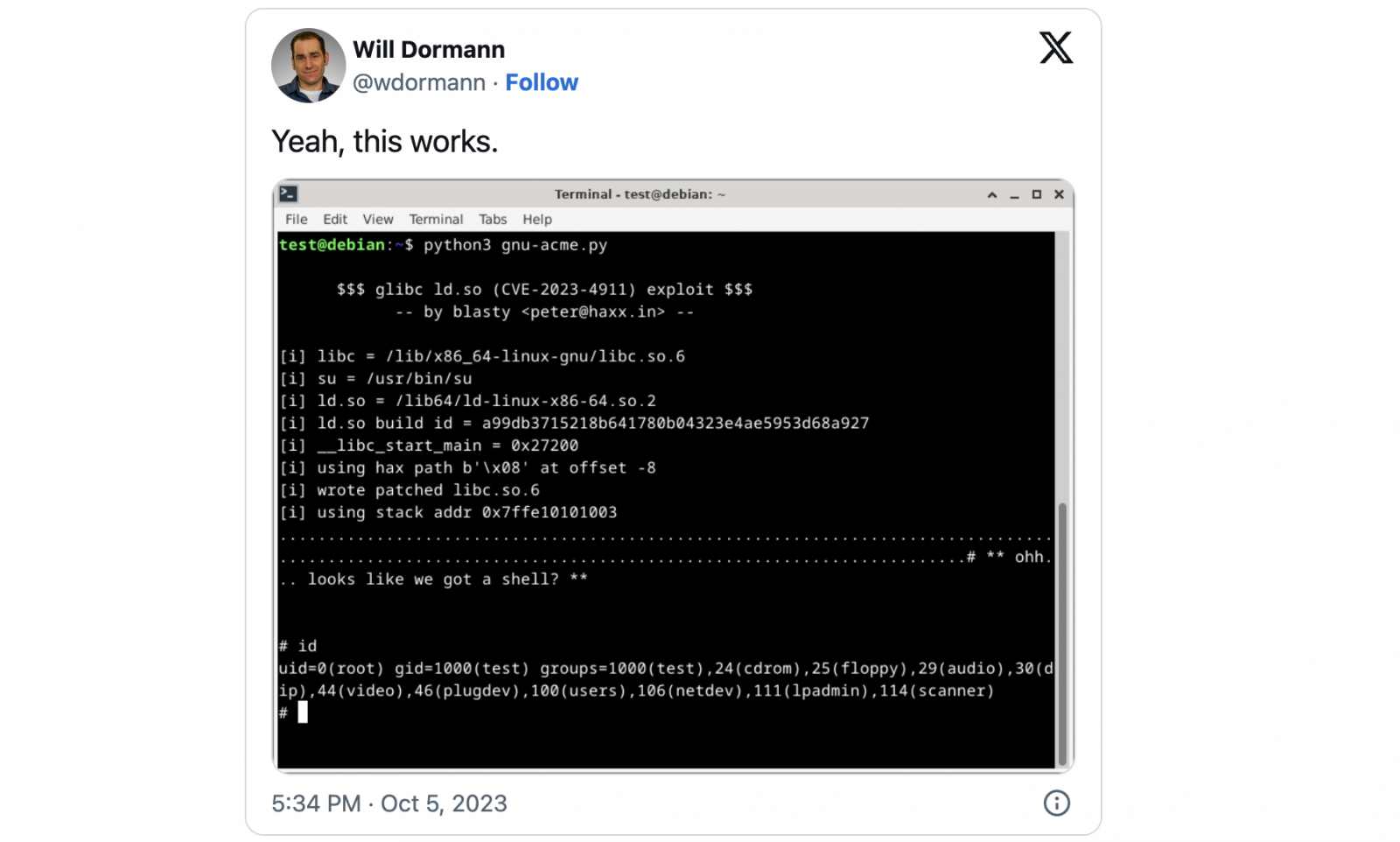

L’un de ces exploits PoC, confirmé comme fonctionnant par Will Dormann, expert en vulnérabilités et en exploits, était libéré par le chercheur indépendant en sécurité Peter Geissler (explosif) plus tôt aujourd’hui.

Bien que son exploit puisse être utilisé contre un nombre limité de cibles, le PoC comprend également des instructions pour en ajouter d’autres en identifiant un décalage réalisable pour le chargeur dynamique ld.so de chaque système.

D’autres chercheurs développent et publient également rapidement leurs propres exploits CVE-2023-4911 sur GitHub et ailleurs, bien que BleepingComputer n’ait pas encore confirmé leur fonctionnement.

Les administrateurs doivent agir rapidement en raison de la menace importante posée par cette faille de sécurité, qui accorde un accès root complet aux systèmes exécutant les dernières versions des plates-formes Linux largement utilisées, notamment Fedora, Ubuntu et Debian.

Alors que les administrateurs d’Alpine Linux, une distribution non affectée par cette vulnérabilité, n’ont pas à se soucier de l’application des correctifs à leurs systèmes, ceux des autres systèmes concernés doivent donner la priorité aux correctifs pour protéger l’intégrité et la sécurité de leurs systèmes.

« Notre exploitation réussie, conduisant à des privilèges root complets sur des distributions majeures comme Fedora, Ubuntu et Debian, met en évidence la gravité et la nature répandue de cette vulnérabilité », a déclaré mardi Saeed Abbasi, chef de produit à l’unité de recherche sur les menaces de Qualys.

« Même si nous ne divulguons pas notre code d’exploitation pour l’instant, la facilité avec laquelle un débordement de tampon peut être transformé en une attaque portant uniquement sur les données implique que d’autres équipes de recherche pourraient bientôt produire et publier des exploits. Cela pourrait mettre en danger d’innombrables systèmes, en particulier compte tenu de la utilisation intensive de la glibc dans les distributions Linux.

Les chercheurs de Qualys ont découvert et divulgué d’autres bogues graves de sécurité Linux ces dernières années, notamment une faille dans le composant pkexec de Polkit (appelé PwnKit), une dans la couche du système de fichiers du noyau (appelée Sequoia) et une autre dans le programme Sudo Unix (alias Baron Samedit). .