Les failles d'élévation de privilèges constituent la vulnérabilité la plus courante exploitée par les internes des entreprises lorsqu'ils mènent des activités non autorisées sur les réseaux, que ce soit à des fins malveillantes ou en téléchargeant des outils risqués de manière dangereuse.

Un rapport de Crowdstrike basé sur des données recueillies entre janvier 2021 et avril 2023 montre que les menaces internes sont en augmentation et que l'utilisation de failles d'élévation de privilèges est une composante importante des activités non autorisées.

Selon le rapport, 55 % des menaces internes enregistrées par l'entreprise reposent sur des exploits d'élévation de privilèges, tandis que les 45 % restants introduisent involontairement des risques en téléchargeant ou en utilisant à mauvais escient des outils offensants.

Les initiés malhonnêtes se retournent généralement contre leur employeur parce qu'ils ont reçu des incitations financières, par dépit ou en raison de différends avec leurs supérieurs.

CrowdStrike classe également les incidents comme menaces internes lorsqu'il ne s'agit pas d'attaques malveillantes contre une entreprise, comme l'utilisation d'exploits pour installer des logiciels ou effectuer des tests de sécurité.

Cependant, dans ces cas, même s’ils ne sont pas utilisés pour attaquer l’entreprise, ils sont généralement utilisés de manière risquée, introduisant potentiellement des menaces ou des logiciels malveillants sur le réseau dont les acteurs malveillants pourraient abuser.

Crowdstrike a constaté que les attaques lancées depuis l'intérieur des organisations ciblées coûtent en moyenne 648 000 dollars pour les incidents malveillants et 485 000 dollars pour les incidents non malveillants. Ces chiffres pourraient être encore plus élevés en 2023.

Outre le coût financier important des menaces internes, Grève de foule met en évidence les répercussions indirectes des atteintes à la marque et à la réputation.

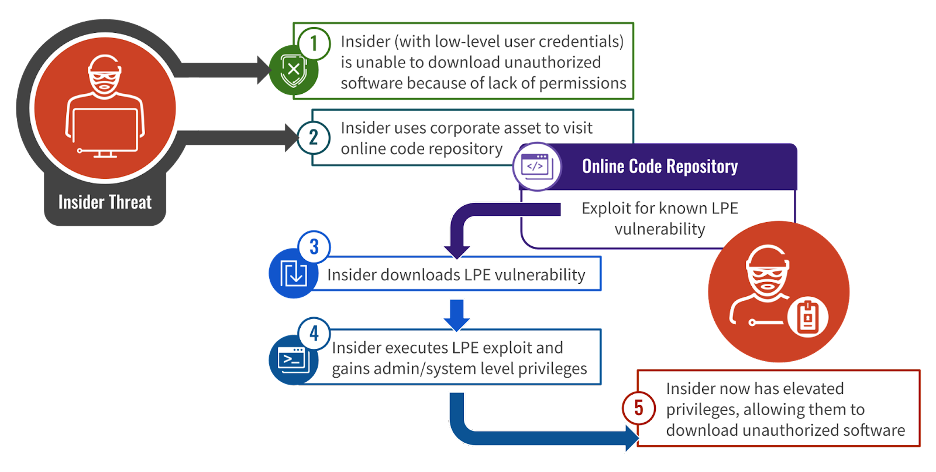

Une attaque interne typique

Crowdstrike explique que l'utilisation des vulnérabilités d'élévation de privilèges pour obtenir des privilèges administratifs est essentielle à de nombreuses attaques internes, car dans la plupart des cas, les initiés malveillants commencent avec un accès de bas niveau à leurs environnements réseau.

Des privilèges plus élevés permettent aux attaquants d'effectuer des actions telles que télécharger et installer des logiciels non autorisés, effacer les journaux ou même diagnostiquer des problèmes sur leur ordinateur à l'aide d'outils nécessitant des privilèges d'administrateur.

Les failles les plus exploitées pour l'élévation des privilèges locaux par des initiés malhonnêtes sont les suivantes, selon les observations de CrowdStrike :

- CVE-2017-0213: Une faille Windows permet d'élever les privilèges via l'exploitation de l'infrastructure COM.

- CVE-2022-0847 (Tuyau sale): Faille de gestion des opérations de canal du noyau Linux.

- CVE-2021-4034 (PwnKit): Faille Linux impactant le service système Polkit.

- CVE-2019-13272: vulnérabilité Linux liée à une mauvaise gestion des privilèges utilisateur dans les processus du noyau.

- CVE-2015-1701: bug Windows impliquant le pilote en mode noyau 'win32k.sys' pour l'exécution de code non autorisée.

- CVE-2014-4113: Cible également 'win32k.sys' mais implique une méthode d'exploitation différente.

Les failles ci-dessus sont déjà répertoriées dans le catalogue de vulnérabilités exploitées connues (KEV) de CISA, car elles ont été historiquement utilisées dans des attaques menées par des acteurs malveillants.

Même si un système a été corrigé pour ces failles, les utilisateurs internes peuvent obtenir des privilèges élevés par d'autres moyens, tels que des failles de piratage de DLL dans des applications exécutées avec des privilèges élevés, des autorisations de système de fichiers ou des configurations de service non sécurisées, ou des attaques BYOVD (Bring Your Own Vulnerable Driver). .

Crowdstrike a observé plusieurs cas d'exploitation de CVE-2017-0213 affectant une entreprise de vente au détail en Europe, où un employé a téléchargé un exploit via WhatsApp pour installer uTorrent et jouer à des jeux. Un autre cas concerne un employé licencié d'une entité médiatique aux États-Unis.

L'exploitation de PwnKit a été observée par un employé d'une entreprise technologique australienne qui tentait d'obtenir des droits administratifs à des fins de dépannage informatique.

Un exemple d'exploitation de CVE-2015-1701 concerne un employé d'une entreprise technologique américaine qui a tenté de contourner les contrôles existants pour installer une machine virtuelle Java non autorisée.

Bien que presque tous ces incidents de menaces internes ne soient pas considérés comme des attaques malveillantes, ils introduisent un risque en modifiant le fonctionnement d'un appareil ou en exécutant potentiellement des programmes malveillants ou non sécurisés sur le réseau.

Les erreurs internes introduisent des risques

Près de la moitié des incidents internes enregistrés par Crowdstrike concernent des incidents involontaires tels que des tests d'exploitation incontrôlables, l'exécution d'outils de sécurité offensants sans mesures de protection appropriées et le téléchargement de code non vérifié.

Par exemple, CrowdStrike affirme que certains incidents ont été provoqués par des professionnels de la sécurité testant des exploits et des kits d'exploits directement sur un poste de travail de production plutôt que via une machine virtuelle segmentée du reste du réseau.

Les analystes rapportent que la plupart des cas de ce type impliquent des outils comme Metasploit Framework et ElevateKit, tandis que les vulnérabilités introduites le plus souvent à la suite d'activités imprudentes sont les suivantes :

- CVE-2021-42013: Vulnérabilité de traversée de chemin dans Apache HTTP Server 2.4.49 et 2.4.50.

- CVE-2021-4034 (PwnKit): Vulnérabilité hors limites dans le service système Polkit.

- CVE-2020-0601: Vulnérabilité d'usurpation d'identité dans Windows CryptoAPI.

- CVE-2016-3309: Problème d'élévation de privilèges dans le noyau Windows.

- CVE-2022-21999: Vulnérabilité d'élévation de privilèges dans le spouleur d'impression Windows.

L’introduction de ces failles dans les réseaux d’entreprise peut augmenter le risque global de sécurité en fournissant aux acteurs malveillants déjà implantés dans le réseau des vecteurs d’exploitation supplémentaires.

Mais plus important encore, il n’est pas rare que des acteurs malveillants créent de faux exploits de validation de principe ou des outils de sécurité qui installent des logiciels malveillants sur les appareils.

Par exemple, en mai, des acteurs malveillants ont distribué de faux exploits de validation de principe Windows qui ont infecté des appareils avec la porte dérobée Cobalt Strike.

Dans une autre attaque, Rapid7 a découvert que les auteurs de la menace distribuaient de faux PoC pour des exploits Zero Day qui installaient des logiciels malveillants Windows et Linux.

Dans les deux scénarios, l’installation du faux exploit sur un poste de travail permettrait un premier accès à un réseau d’entreprise, ce qui pourrait conduire à du cyberespionnage, au vol de données ou à des attaques de ransomware.