Un code d’exploitation public est désormais disponible pour la vulnérabilité critique de Cisco IOS XE identifiée comme CVE-2023-20198, qui a été exploitée comme un jour zéro pour pirater des dizaines de milliers d’appareils.

Cisco a publié des correctifs pour la plupart des versions de son logiciel IOS XE, mais des milliers de systèmes continuent d’être compromis, selon des analyses Internet.

Détails de l’exploit CVE-2023-20198

Les chercheurs d’Horizon3.ai, une société fournissant des services d’évaluation de la sécurité, ont partagé des détails sur la manière dont un attaquant peut contourner l’authentification sur les appareils Cisco IOS XE vulnérables à CVE-2023-20198.

Dans un rapport technique Aujourd’hui, les chercheurs montrent comment les pirates peuvent exploiter le problème de sécurité de gravité maximale pour créer un nouvel utilisateur doté de privilèges de niveau 15 offrant un contrôle complet sur l’appareil.

La création de l’exploit a été possible grâce aux informations capturées à partir d’un pot de miel mis en place par L’équipe SECUINFRA pour les missions d’investigation numérique et de réponse aux incidents.

Horizon3.ai explique qu’un attaquant peut coder une requête HTTP vers le service Web Services Management Agent (WMSA) dans IOSD – un binaire puissant dans IOS XE de Cisco qui peut générer le fichier de configuration pour OpenResty (un serveur basé sur Nginx avec prise en charge des scripts Lua) utilisé par le webui service vulnérable à CVE-2023-20198.

« Le nœud de cette vulnérabilité se trouve dans la première ligne de cette demande POST /%2577ebui_wsma_HTTP. Cet encodage intelligent de webui_wsma_http contourne les correspondances Nginx discutées dans le post précédent et nous permet d’accéder au service WMSA en iosd« -Horizon3.ai

Le WSMA permet d’exécuter des commandes via des requêtes SOAP, y compris celles qui donnent accès à la fonctionnalité de configuration qui permet de créer un utilisateur avec tous les privilèges sur le système.

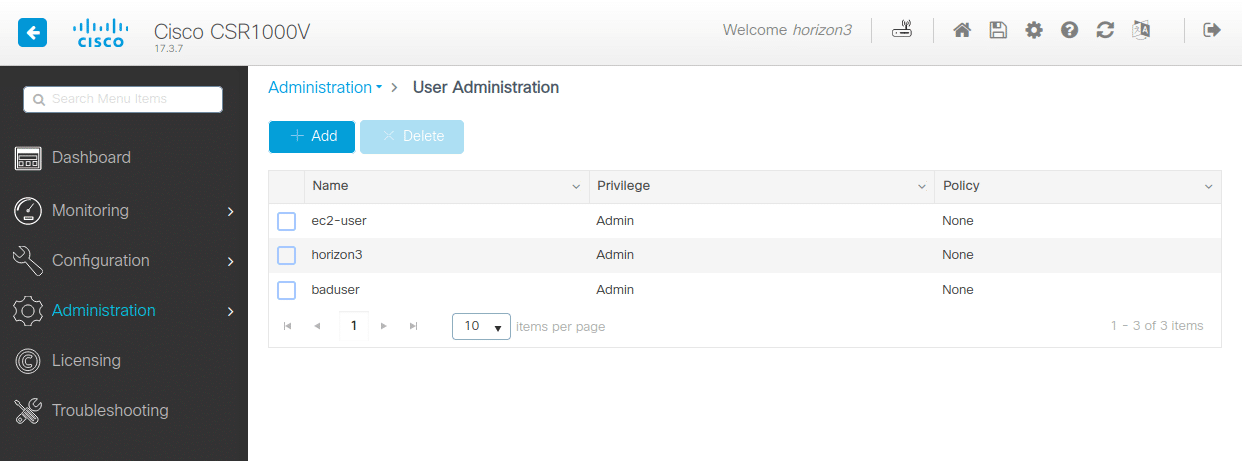

En testant leur code d’exploitation, les chercheurs ont pu créer un nouvel utilisateur avec des autorisations administratives (privilèges de niveau 15) visibles dans l’interface de gestion de l’appareil.

Les chercheurs notent qu’à partir de ce moment, un attaquant a un contrôle total sur l’appareil et pourrait écrire des implants malveillants sur le disque sans avoir besoin d’exploiter une autre vulnérabilité.

Les portes dérobées Cisco IOS XE prennent vie

FuiteIXune plateforme de renseignement pour les services en ligne exposés, a confirmé que l’exploit également observé par Secuinfra pouvait pirater avec succès les appareils Cisco IOS XE.

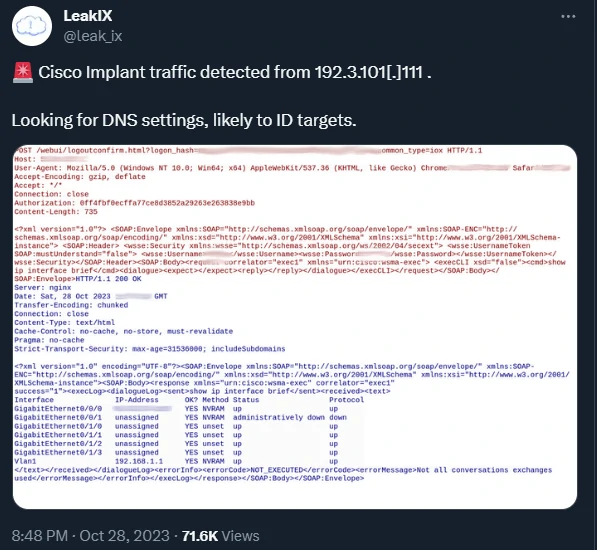

De plus, les pots de miel Cisco IOS XE de LeakIX ont été réveillés par les acteurs malveillants, permettant aux chercheurs de voir les commandes exécutées sur les appareils.

Dans un fichier PCAP de la session partagée avec BleepingComputer, on peut voir les attaquants exécuter les commandes suivantes :

show ip interface brief

show ip dns view

show ip name-servers

Ce sont tous des commandements qui servent à des fins de reconnaissance, pour collecter des informations qui mèneraient à la découverte de cibles de grande valeur.

Cisco corrige davantage de versions d’IOS XE

Cisco a mis à jour son bulletin de sécurité pour CVE-2023-20198 le 30 octobre, annonçant des mises à jour pour IOS XE qui corrigent la vulnérabilité.

Pour le moment, la version 17.3 du logiciel est la seule encore affectée par le problème de sécurité, car aucune nouvelle version n’est encore disponible. La société a également résolu le problème dans les mises à jour de maintenance logicielle (SMU).

| Train de versions du logiciel Cisco IOS XE | Première version corrigée | Disponible |

|---|---|---|

| 17.9 | 17.9.4a | Oui |

| 17.6 | 17.6.6a | Oui |

| 17.3 | 17.3.8a | À déterminer |

| 16.12 (Catalyst 3650 et 3850 uniquement) | 16.12.10a | Oui |

Les nouvelles versions du logiciel sont disponibles auprès du site Web de la société Centre de téléchargement de logiciels.

Des milliers d’appareils sont probablement encore piratés

Les acteurs malveillants ont commencé à exploiter CVE-2023-20198 alors qu’il s’agissait d’un jour zéro avant que Cisco ne le divulgue le 16 octobre.

Dix jours plus tard, la plateforme Censys de chasse aux menaces retrouvée le 25 octobre vers 28 000 hôtes Cisco IOS XE montrant des signes de compromission répandu partout dans le monde.

Selon les conclusions de Censys, de nombreux appareils piratés se trouvent chez les principaux fournisseurs de télécommunications et d’Internet offrant leurs services dans tout le pays.

Les premières estimations après que Cisco a révélé que la vulnérabilité était exploitée à l’état sauvage dénombraient environ 10 000 personnes exécutant un implant malveillant.

À la fin de la semaine, des analyses Internet ont montré que l’implant était présent sur environ 60 000 appareils Cisco IOS XE exposés sur le Web public.

Le nombre a soudainement chuté peu de temps après, car de nombreux appareils piratés sont devenus invisibles lorsque l’auteur de la menace a modifié le code malveillant pour rechercher un en-tête d’autorisation avant de répondre.

Les chercheurs de la société de cybersécurité Fox-IT ont mis au point une méthode d’analyse adaptée au changement qui a révélé près de 38 000 hôtes Cisco IOS XE compromis le 23 octobre.