Un code d’exploitation de preuve de concept a fait surface sur GitHub pour une vulnérabilité critique de contournement d’authentification dans Microsoft SharePoint Server, permettant une élévation de privilèges.

Suivi comme CVE-2023-29357la faille de sécurité peut permettre à des attaquants non authentifiés d’obtenir des privilèges d’administrateur après une exploitation réussie dans le cadre d’attaques de faible complexité ne nécessitant pas d’interaction de l’utilisateur.

« Un attaquant qui a accédé à des jetons d’authentification JWT usurpés peut les utiliser pour exécuter une attaque réseau qui contourne l’authentification et lui permet d’accéder aux privilèges d’un utilisateur authentifié », a expliqué Microsoft en juin lorsqu’il a corrigé la vulnérabilité.

« Un attaquant qui parviendrait à exploiter cette vulnérabilité pourrait obtenir des privilèges d’administrateur. L’attaquant n’a besoin d’aucun privilège et l’utilisateur n’a besoin d’effectuer aucune action. »

Le 25 septembre, le chercheur de STAR Labs, Nguyễn Tiến Giang (Janggggg) a publié un analyse technique décrivant le processus d’exploitation d’une chaîne de vulnérabilités.

Il s’agit notamment du bug CVE-2023-29357 et d’une deuxième faille critique identifiée comme CVE-2023-24955qui facilite l’exécution de code à distance grâce à l’injection de commandes.

Janggggg a réussi à obtenir le RCE sur un serveur Microsoft SharePoint en utilisant cette chaîne d’exploits lors du concours Pwn2Own de mars 2023 à Vancouver, gagner une récompense de 100 000 $.

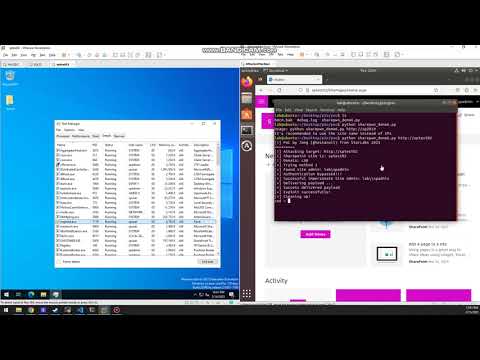

Un jour après que l’analyse technique a été rendue publique, un exploit de preuve de concept pour la vulnérabilité d’élévation de privilèges CVE-2023-29357 est apparu sur GitHub.

Bien que cet exploit ne permet pas aux attaquants d’exécuter du code à distance, car il ne couvre pas toute la chaîne d’exploit démontrée à Pwn2Own Vancouver, l’auteur précise que les attaquants pourraient potentiellement le combiner avec le bug d’injection de commande CVE-2023-24955 pour atteindre cet objectif.

« Le script affiche les détails des utilisateurs administrateurs dotés de privilèges élevés et peut fonctionner en mode d’exploitation unique et en masse », a déclaré le développeur de l’exploit. dit.

« Cependant, pour maintenir une position éthique, ce script ne contient pas de fonctionnalités permettant d’effectuer du RCE et est destiné uniquement à des fins éducatives et à des tests légaux et autorisés. »

UN Règle YARA est également disponible pour aider les défenseurs du réseau à analyser les journaux à la recherche de signes d’exploitation potentielle sur leurs serveurs SharePoint à l’aide de l’exploit PoC CVE-2023-29357.

Bien que l’exploit existant n’accorde pas de capacités immédiates d’exécution de code à distance, il est fortement recommandé d’appliquer les correctifs de sécurité publiés par Microsoft plus tôt cette année à titre préventif contre les attaques potentielles.

Maintenant que Janggggg a publié les détails techniques des deux failles, ce n’est plus qu’une question de temps avant que les acteurs de la menace ou d’autres chercheurs en sécurité reproduisent la chaîne d’exploitation complète pour réaliser l’exécution complète du code à distance.