Au cours du week-end, des chercheurs en sécurité ont publié un exploit de validation de principe (PoC) pour une vulnérabilité de gravité maximale dans la solution de partage de fichiers WS_FTP Server de Progress Software.

Les chercheurs d’Assetnote qui ont découvert et signalé la faille de gravité maximale (CVE-2023-40044) a publié samedi un article de blog avec un exploit PoC et des détails techniques supplémentaires.

CVE-2023-40044 est dû à une vulnérabilité de désérialisation .NET dans le module de transfert ad hoc, permettant à des attaquants non authentifiés d’exécuter à distance des commandes sur le système d’exploitation sous-jacent via une simple requête HTTP.

« Cette vulnérabilité s’est avérée relativement simple et représentait un problème typique de désérialisation .NET qui a conduit à RCE. Il est surprenant que ce bug soit resté en vie aussi longtemps, le fournisseur déclarant que la plupart des versions de WS_FTP sont vulnérables », Assetnote dit.

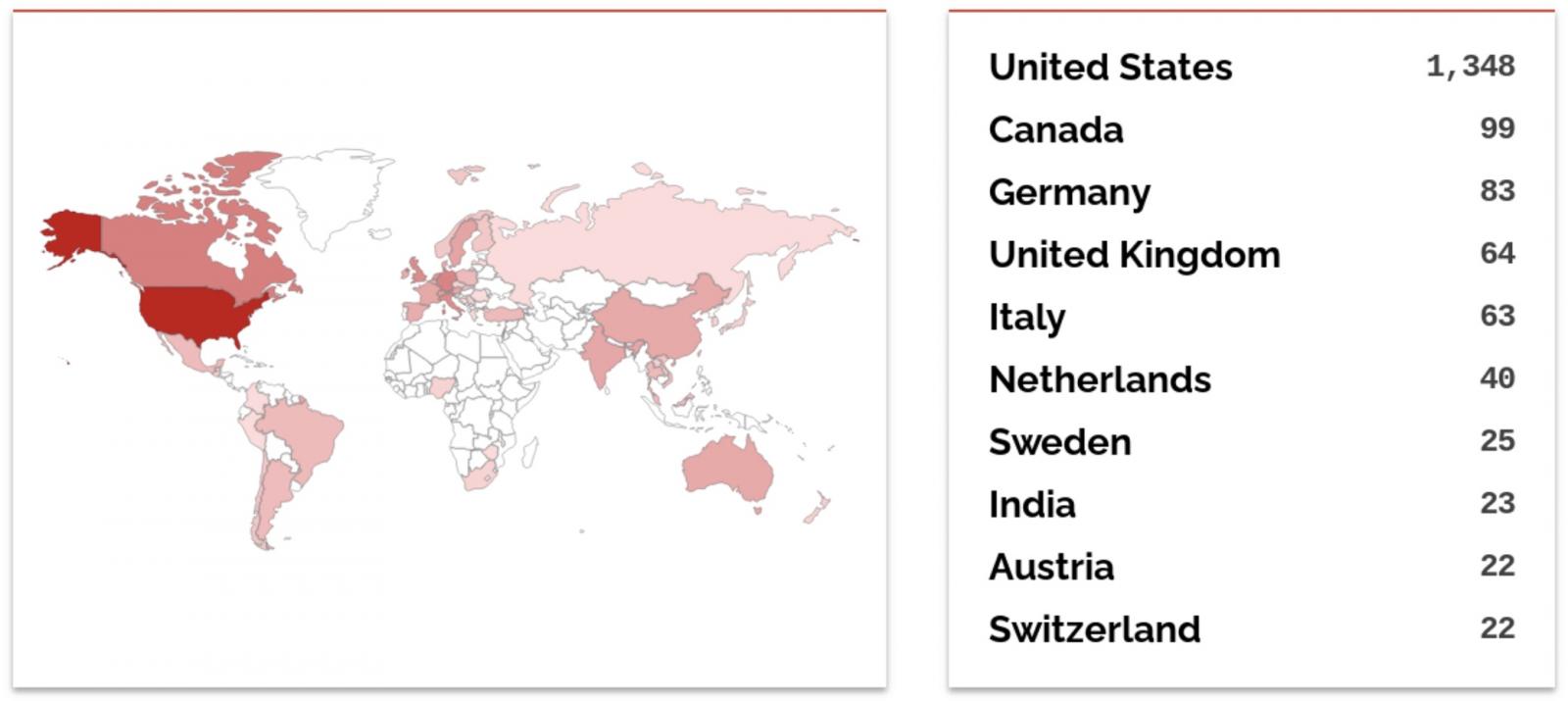

« D’après notre analyse de WS_FTP, nous avons constaté qu’il existe environ 2,9 000 hôtes sur Internet qui exécutent WS_FTP (et dont le serveur Web est également exposé, ce qui est nécessaire à l’exploitation). La plupart de ces actifs en ligne appartiennent à de grandes entreprises, des gouvernements et les établissements d’enseignement. »

Une recherche Shodan confirme les estimations d’Assetnote, montrant que plus de 2 000 appareils exécutant le serveur WS_FTP sont actuellement accessibles via Internet.

Exploité à l’état sauvage

Le jour où l’exploit PoC a été publié, la société de cybersécurité Rapid7 a également révélé que les attaquants avaient commencé à exploiter CVE-2023-40044 samedi soir 30 septembre.

« Au 30 septembre, Rapid7 a observé plusieurs cas d’exploitation de WS_FTP dans la nature. » dit Caitlin Condon, responsable de la recherche sur les vulnérabilités chez Rapid7.

« La chaîne d’exécution des processus est la même dans toutes les instances observées, indiquant une possible exploitation massive des serveurs WS_FTP vulnérables.

« De plus, notre équipe MDR a observé que le même domaine Burpsuite est utilisé dans tous les incidents, ce qui peut indiquer qu’un seul acteur malveillant se cache derrière l’activité que nous avons constatée. »

Progress Software a publié des mises à jour de sécurité pour corriger la vulnérabilité critique CVE-2023-40044 le mercredi 27 septembre.

« Nous avons corrigé les vulnérabilités ci-dessus et l’équipe Progress WS_FTP recommande fortement d’effectuer une mise à niveau », avait alors averti Progress.

« Nous recommandons la mise à niveau vers la version la plus élevée, à savoir la 8.8.2. La mise à niveau vers une version corrigée, à l’aide du programme d’installation complet, est le seul moyen de résoudre ce problème.

Les organisations qui ne peuvent pas immédiatement mettre à jour leurs serveurs peuvent toujours contrecarrer les attaques entrantes en désactivation du module de transfert ad hoc du serveur WS_FTP vulnérable.

Vendredi, le Health Sector Cybersecurity Coordination Center (HC3), l’équipe de sécurité du département américain de la Santé, a également averti toutes les organisations du secteur de la santé et de la santé publique à mettre à jour leurs serveurs dès que possible.