Une campagne de phishing récemment découverte cible les comptes Microsoft 365 de dirigeants clés d’organisations basées aux États-Unis en abusant des redirections ouvertes du site Web d’emploi Indeed pour les offres d’emploi.

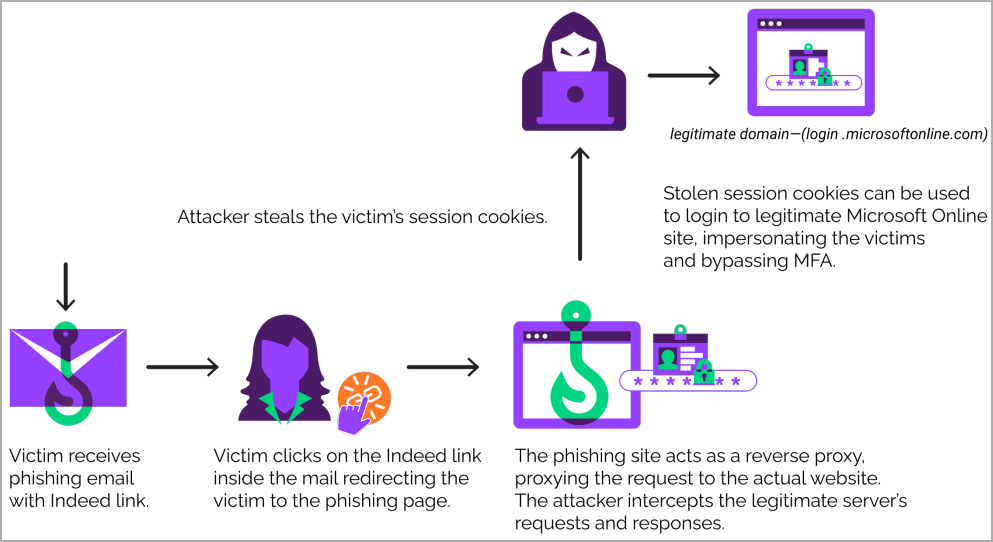

L’acteur malveillant utilise le service de phishing EvilProxy qui peut collecter des cookies de session, qui peuvent être utilisés pour contourner les mécanismes d’authentification multifacteur (MFA).

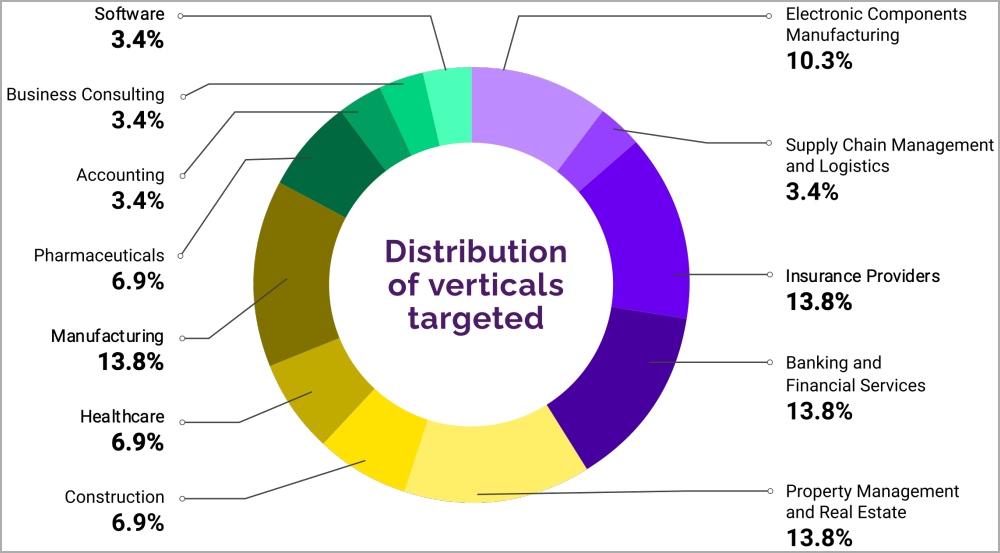

Les chercheurs de Menlo Security rapportent que les cibles de cette campagne de phishing sont des cadres et des employés de haut rang de divers secteurs, notamment la fabrication électronique, la banque et la finance, l’immobilier, les assurances et la gestion immobilière.

Les redirections sont des URL légitimes qui redirigent automatiquement les visiteurs vers un autre emplacement en ligne, généralement un site Web tiers.

Les redirections ouvertes sont des faiblesses du code du site Web qui permettent de créer des redirections vers des emplacements arbitraires, que les acteurs malveillants ont utilisés pour diriger vers une page de phishing.

Étant donné que le lien provient d’une partie digne de confiance, il peut contourner les mesures de sécurité du courrier électronique ou être promu dans les résultats de recherche sans éveiller les soupçons.

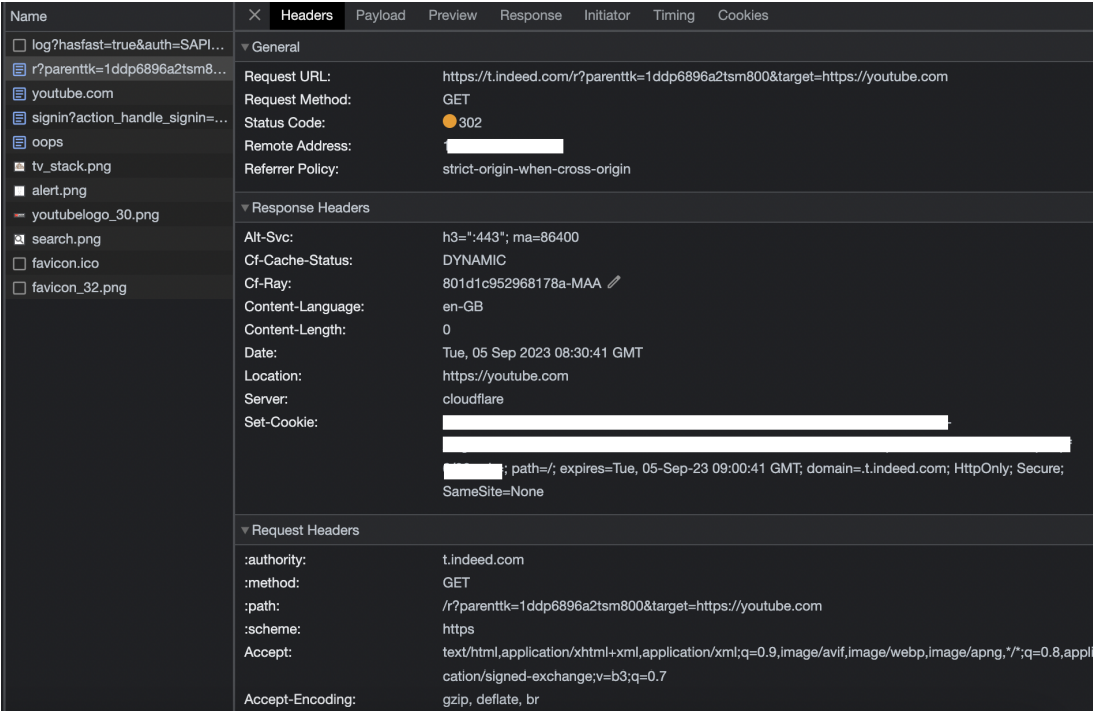

Dans la campagne qui Menlo Security découvertles acteurs malveillants exploitent une redirection ouverte sur Indeed.com, le site américain d’offres d’emploi.

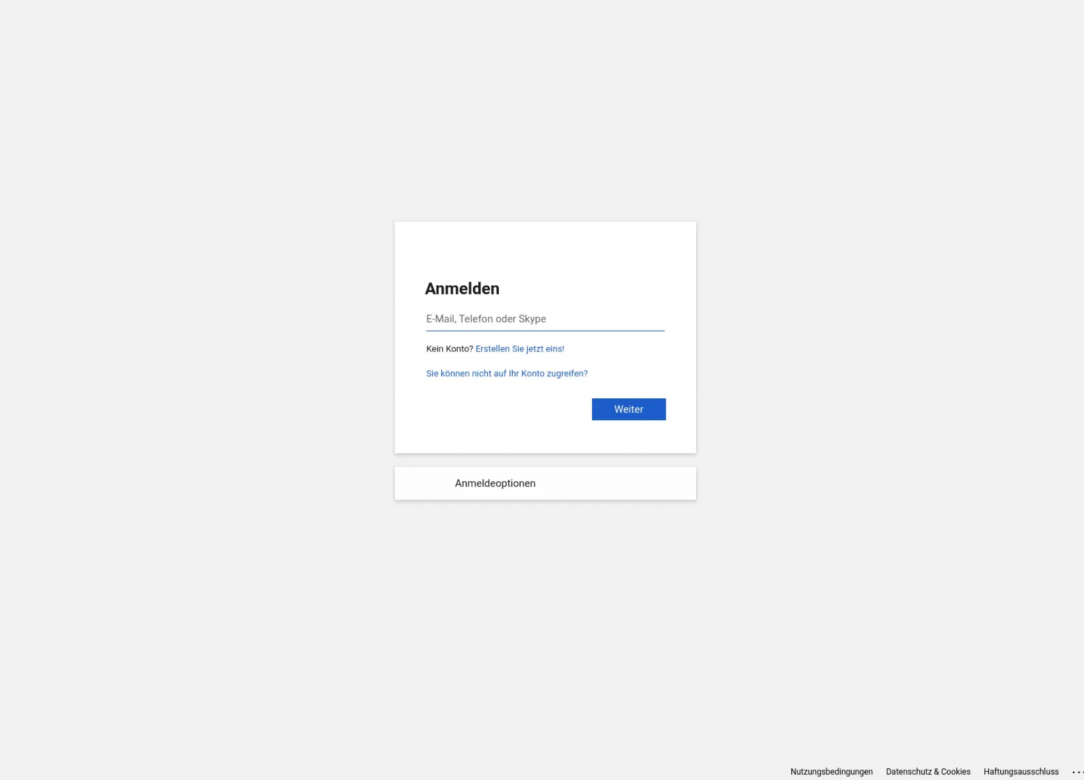

Les cibles reçoivent des e-mails contenant un lien Indeed.com qui semble légitime. Une fois accessible, l’URL dirige l’utilisateur vers un site de phishing agissant comme un proxy inverse pour la page de connexion de Microsoft.

EvilProxy est une plate-forme de phishing en tant que service qui utilise des proxys inverses pour faciliter la communication et relayer les informations de l’utilisateur entre la cible et le véritable service en ligne, Microsoft dans ce cas.

Lorsque l’utilisateur accède à son compte via ce serveur de phishing, qui imite la page de connexion authentique, l’acteur malveillant peut capturer les cookies d’authentification.

Étant donné que les utilisateurs ont déjà effectué les étapes MFA (authentification multifacteur) requises lors de la connexion, les cookies acquis donnent aux cybercriminels un accès complet au compte de la victime.

Menlo a récupéré plusieurs artefacts de l’attaque qui rendent l’attribution à EvilProxy plus fiable, tels que :

- Hébergement du serveur Nginx

- Chemins URI spécifiques précédemment liés au service

- Exigence d’authentification proxy

- Présence du code d’état 444 dans la réponse du serveur

- Présence de signatures IDS conçues pour reconnaître le contenu uri d’EvliProxy

- Utilisation de la bibliothèque FingerprintJS pour les empreintes digitales du navigateur

- Utilisation de requêtes POST spécifiques contenant des e-mails de victimes sous forme codée en base64

En août 2023, Proofpoint a mis en garde contre une autre campagne EvilProxy, qui a distribué environ 120 000 e-mails de phishing à des centaines d’organisations, ciblant les comptes Microsoft 365 de leurs employés.

Malheureusement, l’utilisation de kits de proxy inverse pour le phishing se développe et leur combinaison avec des redirections ouvertes augmente le succès d’une campagne.