[ad_1]

Les cyberattaquants améliorent constamment leurs tactiques pour échapper à la détection et atteindre des objectifs malveillants, ce qui rend important pour les organisations de développer de meilleures stratégies de détection et de réponse. Vivre de la terre (LOTL) La technique est un exemple de vecteur d’attaque furtif utilisé par les cyberattaquants pour éviter d’être détectés.

Il s’agit d’une technique d’infiltration qui permet aux adversaires d’attaquer les systèmes ciblés sans éveiller les soupçons pendant de longues périodes.

Attaques LOTL Les attaques sans fichier sont souvent appelées attaques sans fichier, car les acteurs malveillants utilisent des outils existants sur le terminal de la victime, contrairement aux attaques de malware traditionnelles qui nécessitent des programmes personnalisés. Au lieu de cela, ils utilisent des outils tels que des binaires, des scripts, des bibliothèques ou des pilotes déjà présents sur le terminal.

Ces attaques deviennent plus difficiles à réaliser en raison de l’absence de signatures uniques et reconnaissables et de leur capacité à se camoufler en utilitaires système classiques.

Pourquoi les acteurs malveillants exploitent les techniques LOTL

Les acteurs de la menace exploitent les techniques LOTL pour les raisons suivantes :

- L’absence de fichiers ou de signatures dans les attaques LOTL rend la détection difficile, augmentant ainsi la difficulté de la prévention future et permettant aux attaquants de réutiliser leurs tactiques.

- Les acteurs de la menace utilisent efficacement les techniques LOTL dans divers environnements, éliminant ainsi le besoin de créer et de déployer des outils d’attaque spécialisés.

- Les acteurs de la menace exploitent les outils système intégrés dans les attaques LOTL pour se fondre dans les activités normales du réseau et du système, ce qui rend difficile pour les analystes de sécurité de faire la différence entre les comportements légitimes et malveillants.

Il est important de comprendre la logique derrière les techniques LOTL pour mettre en œuvre des stratégies de cyberdéfense adéquates contre ces formes de cybermenaces de plus en plus répandues.

Comment fonctionnent les attaques LOTL

Voici comment fonctionnent généralement les attaques LOTL :

- Obtenir un accès initial : Les attaquants obtiennent un accès initial par le biais d'attaques par force brute, d'exploitation de vulnérabilités ou d'ingénierie sociale. Par exemple, ils peuvent inciter les victimes à visiter un site Web compromis, où ils exploitent les vulnérabilités du navigateur.

- Abus d'outils système légitimes : Les attaquants abusent d'outils système légitimes et de paramètres système mal configurés à des fins malveillantes. Les outils courants incluent les utilitaires de ligne de commande (cron, wget, curl, WMIC, net.exe, PowerShell), les langages de script (Bash, JavaScript) et les outils d'administration (SSH, PsExec).

- Exécuter un logiciel malveillant sans fichier : Les attaquants exécutent du code malveillant sans fichier et modifient les programmes système en mémoire sans créer de nouveaux fichiers sur le disque. Ils peuvent également exploiter certaines vulnérabilités du navigateur pour exécuter des processus malveillants.

- Élévation des privilèges : Les attaquants mènent discrètement des activités malveillantes au sein du réseau compromis pour obtenir un accès à distance, effectuer des déplacements latéraux, élever les privilèges et exfiltrer des données sensibles. Par exemple, ils peuvent abuser d'outils d'administration légitimes ou de paramètres système mal configurés pour obtenir des privilèges élevés.

- Persistance: Les attaquants maintiennent la persistance en créant des tâches planifiées, en modifiant les clés de registre et en exploitant des mécanismes de démarrage automatique légitimes pour les attaques futures.

Renforcez votre cyberdéfense contre les attaques LOTL avec Wazuh

Les organisations ont besoin de capacités complètes de surveillance de la cybersécurité pour détecter les comportements anormaux et l’utilisation suspecte des utilitaires système au sein de leur environnement informatique.

Vous pouvez améliorer votre cyberdéfense et votre réponse en exploitant des solutions de sécurité telles que Extended Detection and Response (XDR) et Security Information and Event Management (SIEM).

Wazuh est une plate-forme de sécurité open source gratuite qui offre des capacités XDR et SIEM unifiées sur les charges de travail dans les environnements cloud et sur site.

Wazuh effectue une analyse des données de journal, une surveillance de l'intégrité des fichiers, une détection des menaces, des alertes en temps réel et une réponse automatisée aux incidents pour détecter et répondre aux attaques LOTL.

Détection des tentatives d'accès initiales

Les stratégies de détection efficaces pour identifier les tentatives d'accès initial des attaquants incluent la surveillance continue de l'exploitation des vulnérabilités et des tentatives de connexion par force brute. Ces stratégies génèrent des alertes en temps réel pour les activités inhabituelles, détectent les modifications apportées aux comptes utilisateurs et analysent les connexions réseau pour détecter des modèles suspects.

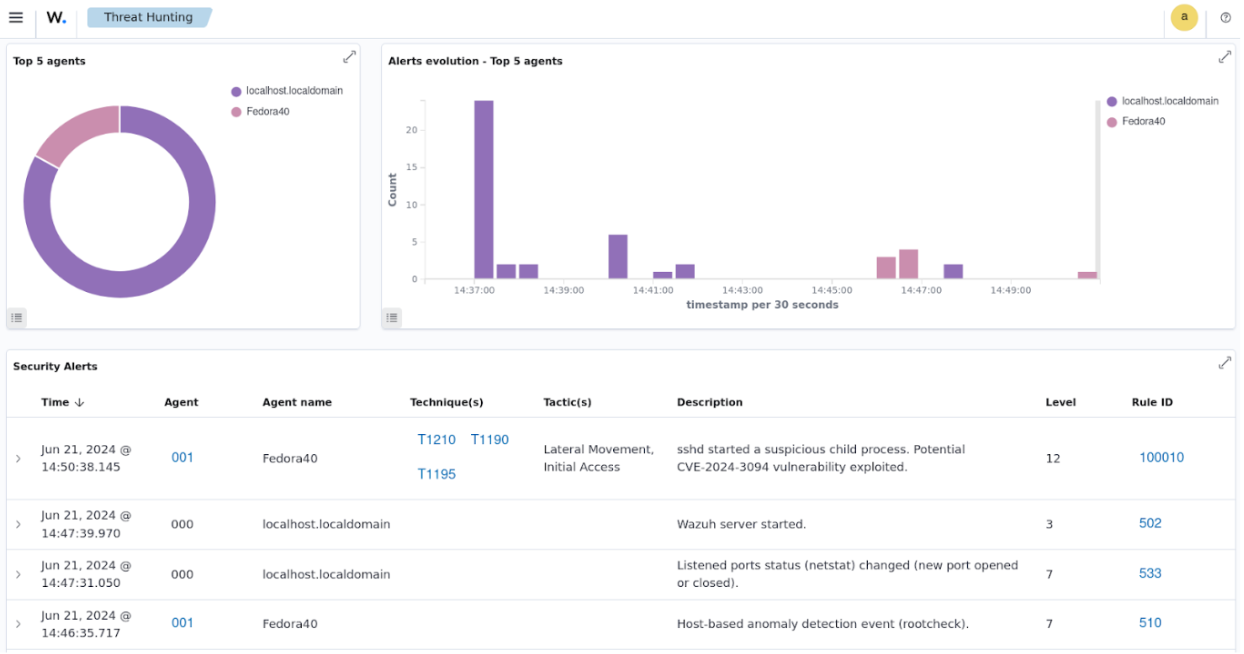

Wazuh emploie ses collecte de données de journal capacité à collecter des journaux à partir de points de terminaison, d'applications et de périphériques réseau surveillés, qui sont ensuite analysés en temps réel. Le serveur Wazuh utilise des décodeurs et des règles personnalisables pour extraire et mapper les informations pertinentes des journaux collectés aux champs appropriés. Il traite également ces informations et les enregistre sous forme d'alertes dans le répertoire /var/ossec/logs/alerts/.

L'article du blog sur détection de l'exploration de la vulnérabilité de XZ Utils avec Wazuh montre comment les utilisateurs peuvent identifier l'exploitation potentielle de la vulnérabilité CVE-2024-3094 au sein de leurs points de terminaison surveillés. Vous pouvez configurer les agents Wazuh pour identifier et transmettre les journaux relatifs aux processus descendants sshd suspects au serveur Wazuh pour traitement.

Les organisations peuvent détecter et traiter les activités suspectes dans leur environnement informatique en exploitant des solutions de sécurité comme Wazuh, qui incluent des capacités de collecte et d'analyse de données de journaux en temps réel.

Détection des abus des outils système

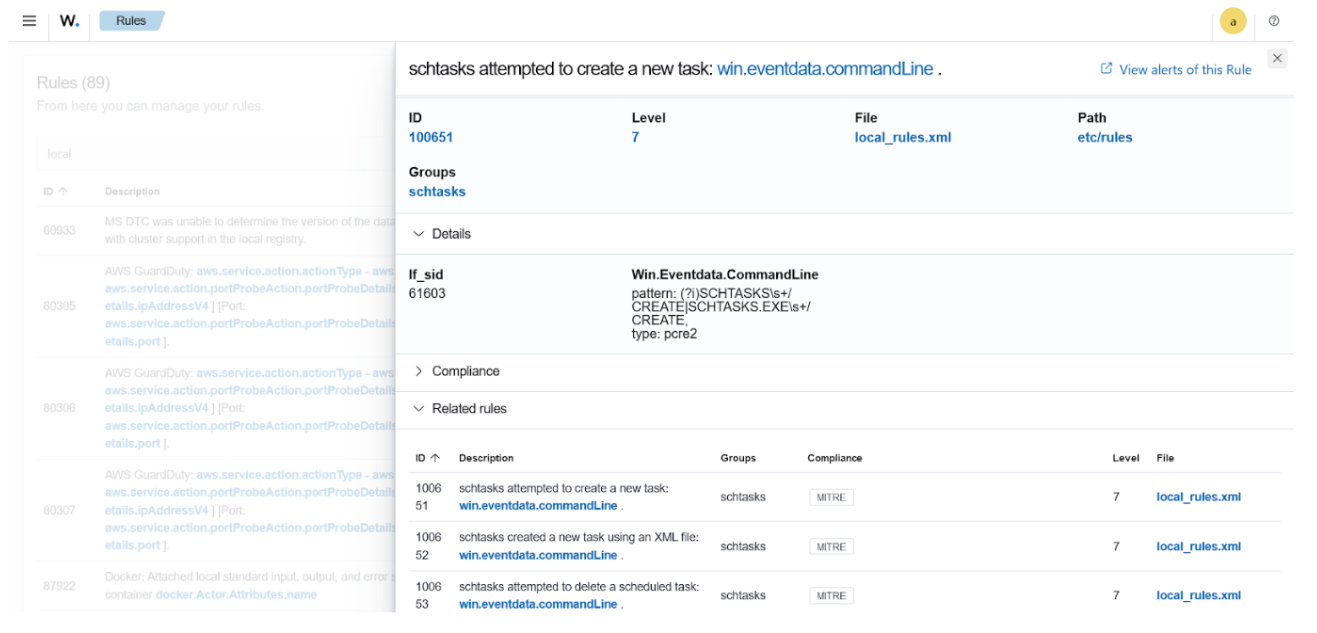

La surveillance de l'utilisation non autorisée d'outils légitimes tels que PowerShell, Crontab, Schtasks et SSH permet aux organisations de détecter les écarts par rapport aux activités normales du système et de réagir aux actions malveillantes. La détection précoce de ces activités malveillantes empêche les attaquants d'abuser de ces outils pour effectuer des mouvements latéraux ou d'autres actions illégitimes.

Wazuh dispose d'ensembles de règles prêts à l'emploi pour détecter et alerter les administrateurs sur les cas de programmes malveillants qui abusent des utilitaires système natifs pour atteindre les objectifs malveillants de l'attaquant. De plus, vous pouvez ajouter des règles et des décodeurs personnalisés qui détectent d'autres activités spécifiques.

Par exemple, vous pouvez utilisez Wazuh pour surveiller les utilitaires Windows fréquemment utilisés tels que nltest, bcedit, vssadmin, attrib ou schtasks. L'agent Wazuh collecte et transmet les journaux du canal d'événements Windows au serveur Wazuh pour analyse.

Ces journaux sont filtrés pour les événements de création de processus afin de détecter quand les utilitaires natifs sont exécutés.

Une attaque LOTL associée à la technique MITRE ATT&CK T1053.005 implique l'abus de l'utilitaire Task Scheduler (schtasks) en exécutant des commandes spécifiques pour planifier des tâches malveillantes :

> schtasks /create /tn test-task /tr "C:\Windows\System32\calc.exe" /sc onlogon /ru System /f

> schtasks.exe /CREATE /XML C:\Windows\TEMP\redacted.xml /TN task-task /F

> schtasks.exe /CREATE /XML C:\redacted\redacted.xml /TN task-task /F

> SCHTASKS /Delete /TN * /F

En créant les règles personnalisées suivantes, Wazuh détecte les activités ci-dessus en temps réel et déclenche des alertes en conséquence.

Détection des modifications de configuration non autorisées

Les attaquants manipulent et modifient souvent les paramètres de configuration du système pour maintenir la persistance ou dissimuler leur présence. Pour se défendre contre cette étape de l'attaque LOTL, les organisations doivent effectuer régulièrement des analyses des points de terminaison pour identifier les erreurs de configuration qui ne sont pas conformes aux meilleures pratiques et normes de sécurité.

Cette mesure de sécurité est essentielle pour détecter rapidement les modifications non autorisées et répondre aux attaques LOTL avant qu'elles ne causent des dommages importants.

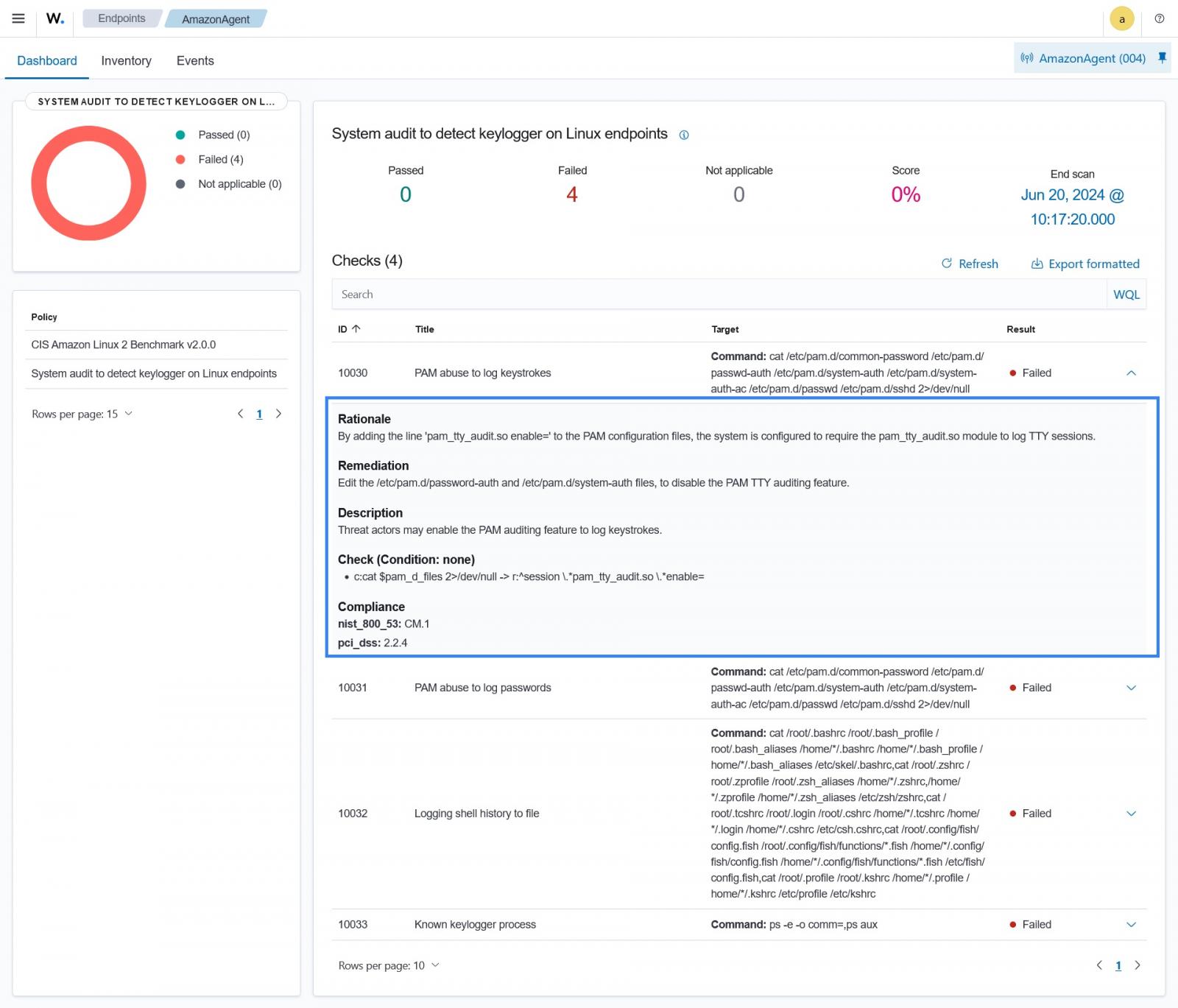

Wazuh évalue les paramètres de configuration du système à l'aide de sa capacité d'évaluation de la configuration de sécurité (SCA) pour identifier les erreurs de configuration et les vulnérabilités sur les points de terminaison surveillés.

Les utilisateurs peuvent également surveiller les fichiers et répertoires de configuration critiques pour détecter les modifications non autorisées et inattendues à l'aide de la fonction Wazuh File Integrity Monitoring (FIM).

Par exemple, vous pouvez utiliser la fonctionnalité Wazuh SCA pour effectuer des audits système afin détecter les enregistreurs de frappe sur les terminaux Linux qui exploitent les techniques LOTL. Cela est réalisé en configurant une politique SCA personnalisée sur le serveur Wazuh pour lancer des analyses de routine sur tous les points de terminaison Linux surveillés.

La politique SCA vérifie les paramètres de configuration pour identifier les cas où des adversaires peuvent avoir manipulé des programmes légitimes pour enregistrer les activités du clavier de la victime dans les sessions de terminal (TTY).

L'image ci-dessous montre comment Wazuh détecte les cas où des adversaires abusent de processus de confiance tels que PAM sur un terminal Linux pour capturer les frappes au clavier et les informations d'identification de la victime. Elle met en évidence la logique derrière l'attaque et la manière dont les utilisateurs peuvent y remédier lorsqu'elle est détectée.

Détection d'une utilisation inhabituelle des ressources

Les entreprises peuvent améliorer leur défense contre les attaques LOTL en surveillant les schémas d'utilisation anormaux des ressources sur leurs terminaux. Une consommation inhabituelle de ressources, comme une utilisation excessive du processeur, de la mémoire ou de l'activité réseau, indique souvent des activités malveillantes associées aux techniques LOTL.

En suivant les exécutions de ligne de commande et les mesures de performances, les organisations peuvent détecter ces indicateurs subtils de compromission.

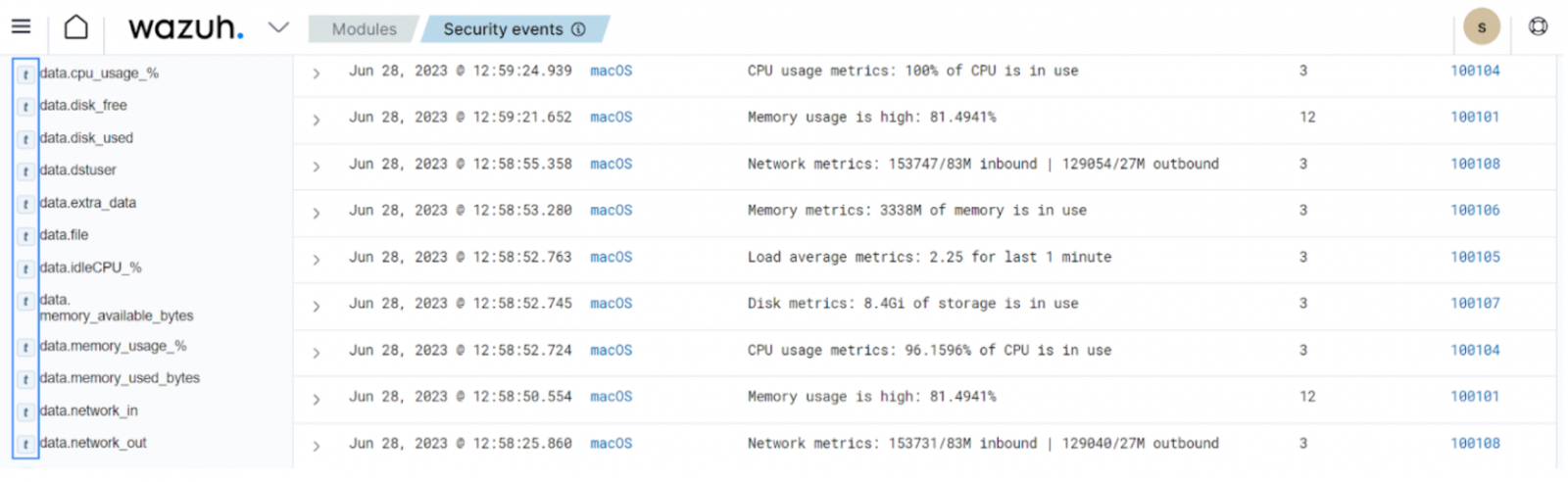

Wazuh propose une fonctionnalité de surveillance des commandes qui permet de suivre les commandes exécutées sur les points de terminaison surveillés. Grâce à cette fonctionnalité, les utilisateurs peuvent configurer Wazuh pour capturer et enregistrer les détails sur la sortie de commandes spécifiques exécutées, offrant ainsi une visibilité sur l'utilisation inhabituelle des ressources par les processus système.

L'agent Wazuh exécute ces commandes périodiquement sur le point de terminaison configuré en fonction de la fréquence définie, surveillant leur exécution et transmettant la sortie au serveur Wazuh pour analyse.

L'article du blog sur surveillance de l'utilisation des ressources macOS montre comment l'agent Wazuh utilise la capacité de surveillance des commandes pour collecter des informations système. Ces informations incluent l'utilisation du processeur du point de terminaison, la charge du processeur, l'utilisation de la mémoire, l'utilisation du disque et d'autres mesures de performances.

Ces données fournissent des informations sur l’utilisation des ressources système, permettant aux utilisateurs de détecter les attaques LOTL en cours.

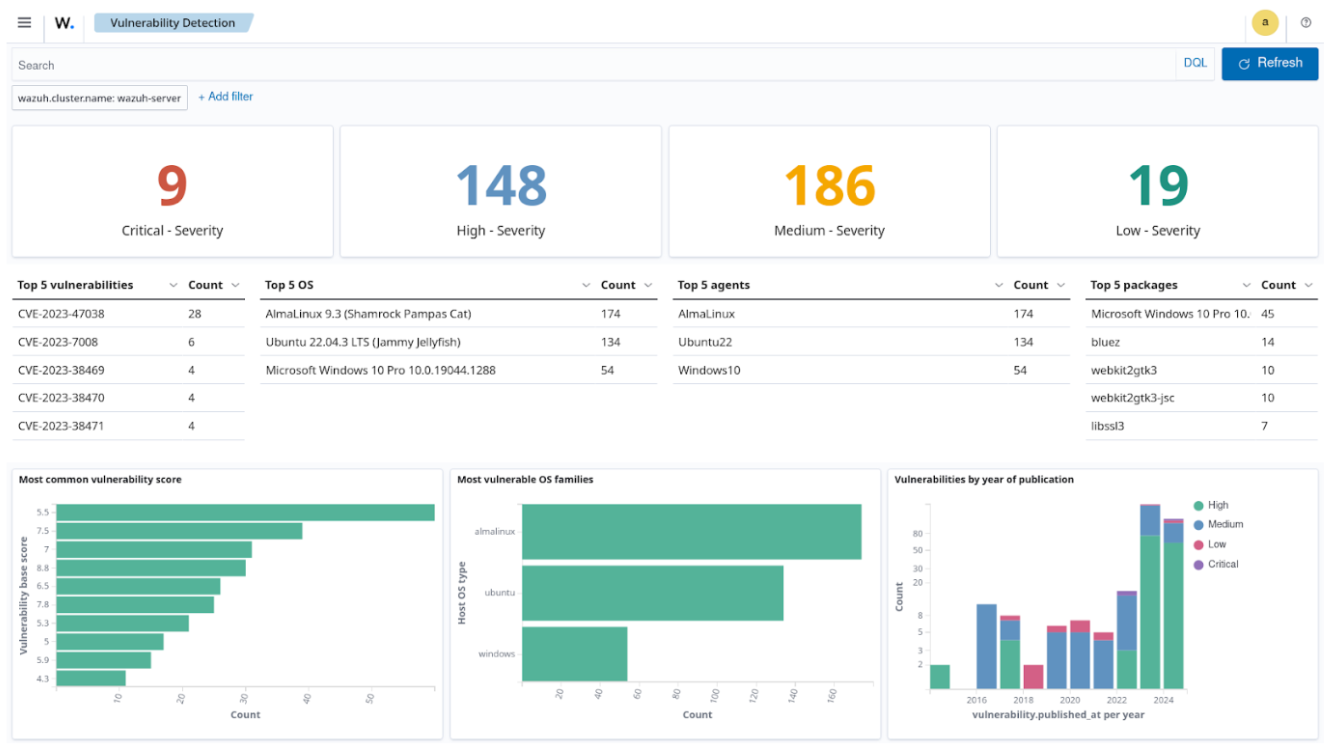

Détecter les vulnérabilités connues

Des analyses régulières des vulnérabilités permettent aux entreprises d'identifier et de corriger les failles de sécurité. Cela est important car les attaquants exploitent souvent les vulnérabilités connues pour établir une présence à long terme et échapper à la détection.

Wazuh tire parti de ses détection de vulnérabilité capacité à fournir une visibilité complète sur les vulnérabilités connues que les adversaires peuvent exploiter pour établir une persistance. Cela se fait en comparant les versions de logiciels installées aux vulnérabilités connues provenant de diverses bases de données.

Ces bases de données incluent la National Vulnerability Database (NVD), Canonical, Red Hat, Debian, Arch Linux et d'autres.

Conclusion

Les attaques Living Off The Land (LOTL) sont des cyberattaques furtives dans lesquelles les acteurs de la menace exploitent des outils système intégrés plutôt que des logiciels malveillants externes pour atteindre leurs objectifs.

Les organisations doivent employer une approche multicouche avec diverses capacités de détection pour augmenter la probabilité de détecter et de répondre à de telles attaques.

Wazuh propose différents mécanismes de détection pour augmenter les chances de détecter les attaques LOTL et atténuer l'impact potentiel. Il vous permet également d'intégrer des solutions tierces adaptées à votre cas d'utilisation et répondant aux particularités de votre environnement.

Apprenez-en plus sur Wazuh en consultant notre Documentation et rejoindre notre communauté des professionnels.

Commanditaire et écrit par Wazuh.

[ad_2]