Le groupe de piratage russe Winter Vivern exploite un Zero Day de Roundcube Webmail dans des attaques ciblant des entités gouvernementales et des groupes de réflexion européens depuis au moins le 11 octobre.

L’équipe de développement de Roundcube a publié mises à jour de sécurité correction de la vulnérabilité Stored Cross-Site Scripting (XSS) (CVE-2023-5631) rapporté par les chercheurs d’ESET le 16 octobre.

Ces correctifs de sécurité ont été déployés cinq jours après que la société de cybersécurité slovaque a détecté des acteurs menaçants russes utilisant le jour zéro dans des attaques réelles.

Selon les découvertes d’ESET, le groupe de cyberespionnage (également connu sous le nom de TA473) a utilisé des messages électroniques HTML contenant des documents SVG soigneusement conçus pour injecter à distance du code JavaScript arbitraire.

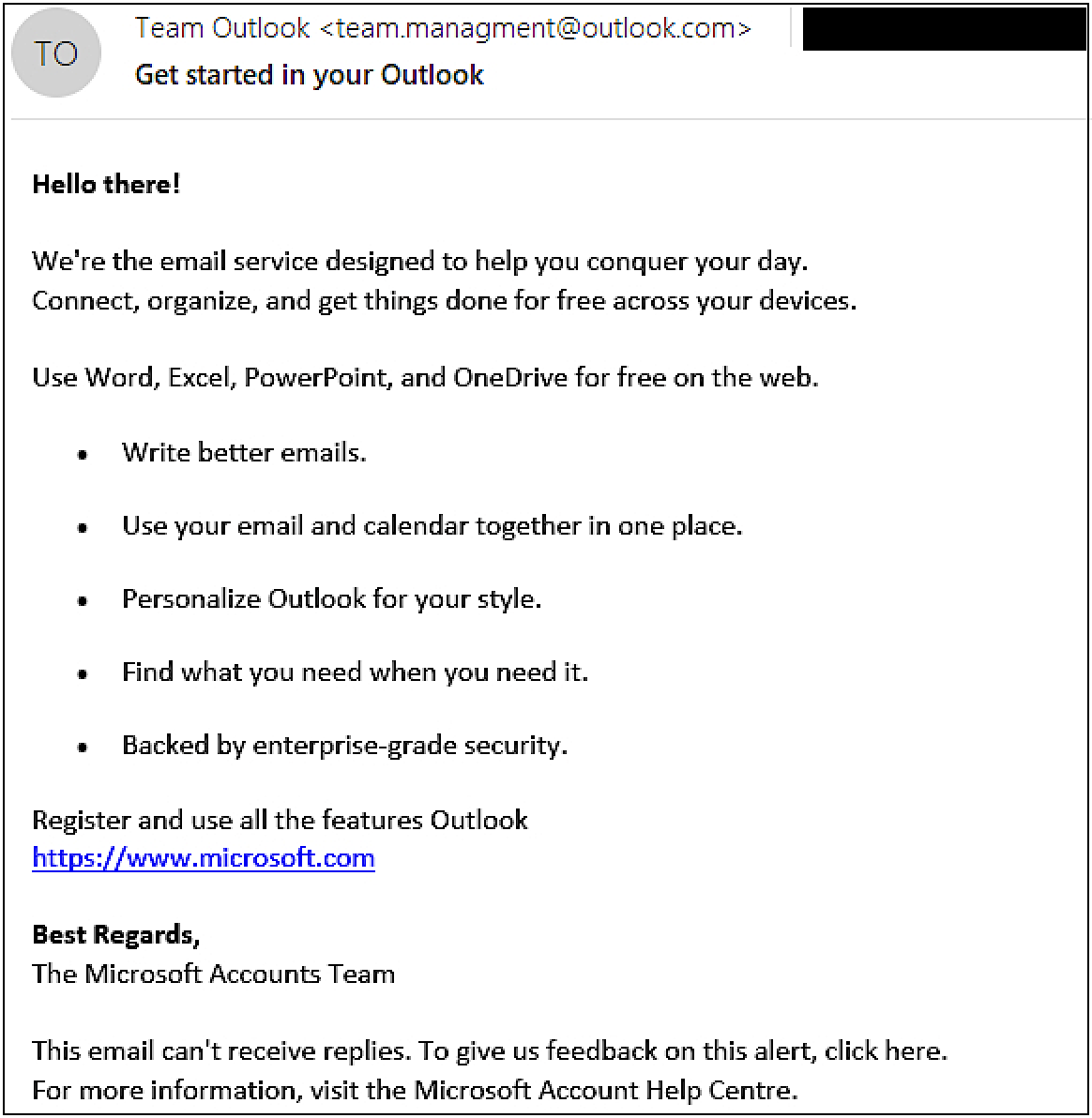

Leurs messages de phishing usurpaient l’identité de l’équipe Outlook et tentaient d’inciter les victimes potentielles à ouvrir des e-mails malveillants, déclenchant automatiquement une charge utile de première étape exploitant la vulnérabilité du serveur de messagerie Roundcube.

La dernière charge utile JavaScript abandonnée lors des attaques a aidé les acteurs malveillants à récolter et à voler des e-mails sur des serveurs de messagerie Web compromis.

« En envoyant un message électronique spécialement conçu, les attaquants sont capables de charger du code JavaScript arbitraire dans le contexte de la fenêtre du navigateur de l’utilisateur de Roundcube. Aucune intervention manuelle autre que l’affichage du message dans un navigateur Web n’est requise. » ESET a dit.

« La charge utile JavaScript finale [..] est capable de lister les dossiers et les e-mails du compte Roundcube actuel, et d’exfiltrer les e-mails vers le serveur C&C. »

Repéré pour la première fois en avril 2021Winter Vivern a attiré l’attention pour son ciblage délibéré d’entités gouvernementales à travers le monde, notamment des pays comme l’Inde, l’Italie, la Lituanie, l’Ukraine et le Vatican.

Selon Chercheurs de SentinelLabsles objectifs du groupe correspondent étroitement aux intérêts des gouvernements de Biélorussie et de Russie.

Winter Vivern cible activement les serveurs de messagerie Zimbra et Roundcube appartenant à des organisations gouvernementales depuis au moins 2022.

Ces attaques incluaient l’exploitation de la vulnérabilité Roundcube XSS (CVE-2020-35730) entre août et septembre 2023, selon les données de télémétrie ESET.

Notamment, cette même vulnérabilité a été exploitée par des pirates informatiques du renseignement militaire russe APT28 affiliés à la Direction principale du renseignement (GRU) de l’état-major général russe pour compromettre les serveurs de messagerie Roundcube appartenant au gouvernement ukrainien.

Les cyberespions russes ont également exploité la vulnérabilité XSS de Zimbra CVE-2022-27926 lors d’attaques contre des pays de l’OTAN pour voler des e-mails appartenant à des responsables, des gouvernements et du personnel militaire de l’OTAN.

« Winter Vivern a intensifié ses opérations en utilisant une vulnérabilité zero-day dans Roundcube. Auparavant, il utilisait des vulnérabilités connues dans Roundcube et Zimbra, pour lesquelles des preuves de concept sont disponibles en ligne », a déclaré ESET.

« Le groupe constitue une menace pour les gouvernements européens en raison de sa persistance, de ses campagnes de phishing très régulières et du fait qu’un nombre important d’applications Internet ne sont pas régulièrement mises à jour, bien qu’elles soient connues pour contenir des vulnérabilités. »