L'Agence américaine de cybersécurité et de sécurité des infrastructures (CISA) met en garde contre les pirates informatiques qui exploitent activement une vulnérabilité critique d'Adobe ColdFusion identifiée comme CVE-2023-26360 pour obtenir un premier accès aux serveurs gouvernementaux.

Le problème de sécurité permet d'exécuter du code arbitraire sur des serveurs exécutant Adobe ColdFusion 2018 Update 15 et versions antérieures, et 2021 Update 5 et versions antérieures. Il a été exploité comme un jour zéro avant qu'Adobe ne le corrige à la mi-mars en publiant ColdFusion 2018 Update 16 et 2021 Update 6.

À l’époque, la CISA avait publié un avis sur les acteurs malveillants exploitant la faille et avait exhorté les organisations fédérales et les services de l’État à appliquer les mises à jour de sécurité disponibles.

Dans une alerte publiée aujourd'hui, l'Agence américaine de cyberdéfense prévient que le CVE-2023-26360 est toujours utilisé dans les attaques, mettant en lumière des incidents survenus en juin qui ont touché les systèmes de deux agences fédérales.

« Dans les deux incidents, Microsoft Defender for Endpoint (MDE) a alerté de l'exploitation potentielle d'une vulnérabilité Adobe ColdFusion sur les serveurs Web publics dans l'environnement de pré-production de l'agence » – LPCC

L'agence note que « les deux serveurs exécutaient des versions obsolètes de logiciels vulnérables à divers CVE ».

CISA indique que les auteurs de la menace ont exploité cette vulnérabilité pour supprimer les logiciels malveillants à l'aide des commandes HTTP POST vers le chemin du répertoire associé à ColdFusion.

Le premier incident a été enregistré le 26 juin et s'appuyait sur une vulnérabilité critique pour pirater un serveur exécutant Adobe ColdFusion v2016.0.0.3.

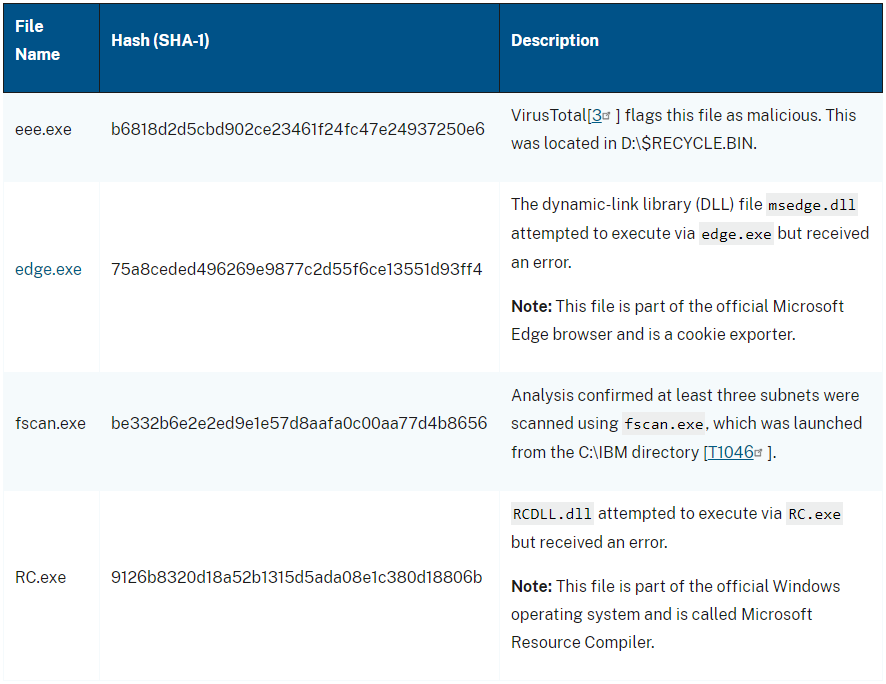

Les attaquants ont effectué une énumération des processus ainsi que des vérifications du réseau et ont installé un shell Web (config.jsp) qui leur a permis d'insérer du code dans un fichier de configuration ColdFusion et d'en extraire les informations d'identification.

Leurs activités comprenaient la suppression des fichiers utilisés dans l'attaque pour masquer leur présence et la création de fichiers dans le répertoire C:\IBM pour faciliter les opérations malveillantes non détectées.

Le deuxième incident s'est produit le 2 juin lorsque les pirates ont exploité CVE-2023-26360 sur un serveur exécutant Adobe ColdFusion v2021.0.0.2.

Dans ce cas, les attaquants ont collecté des informations sur le compte utilisateur avant de déposer un fichier texte décodé comme un cheval de Troie d'accès à distance (d.jsp).

Ensuite, ils ont tenté d'exfiltrer les fichiers du registre et les informations du gestionnaire de compte de sécurité (SAM). Les attaquants ont abusé des outils de sécurité disponibles pour accéder à SYSVOL, un répertoire spécial présent sur chaque contrôleur de domaine d'un domaine.

Dans les deux cas, les attaques ont été détectées et bloquées avant que les intrus ne puissent exfiltrer les données ou se déplacer latéralement, et les actifs compromis ont été supprimés des réseaux cruciaux dans les 24 heures.

L'analyse de la CISA classe les attaques comme des efforts de reconnaissance. Cependant, on ne sait pas si le même acteur menaçant est à l’origine des deux intrusions.

Pour atténuer le risque, CISA recommande de mettre à niveau ColdFusion vers la dernière version disponible, d'appliquer la segmentation du réseau, de configurer un pare-feu ou un WAF et d'appliquer des politiques d'exécution de logiciels signées.