Microsoft affirme que les groupes de hackers nord-coréens Lazarus et Andariel exploitent la faille CVE-2023-42793 dans les serveurs TeamCity pour déployer des logiciels malveillants de porte dérobée, susceptibles de mener des attaques sur la chaîne d’approvisionnement logicielle.

TeamCity est un serveur d’intégration et de déploiement continu que les organisations utilisent dans le cadre de leur infrastructure de développement logiciel.

En septembre, TeamCity a corrigé une vulnérabilité critique 9.8/10 suivi comme CVE-2023-42793 qui permettait à des attaquants non authentifiés d’exécuter du code à distance.

Alors que TeamCity a rapidement corrigé la vulnérabilité, les acteurs malveillants, tels que les gangs de ransomwares, ont commencé à exploiter la faille pour pirater les réseaux d’entreprise.

Des pirates nord-coréens exploitent TeamCity

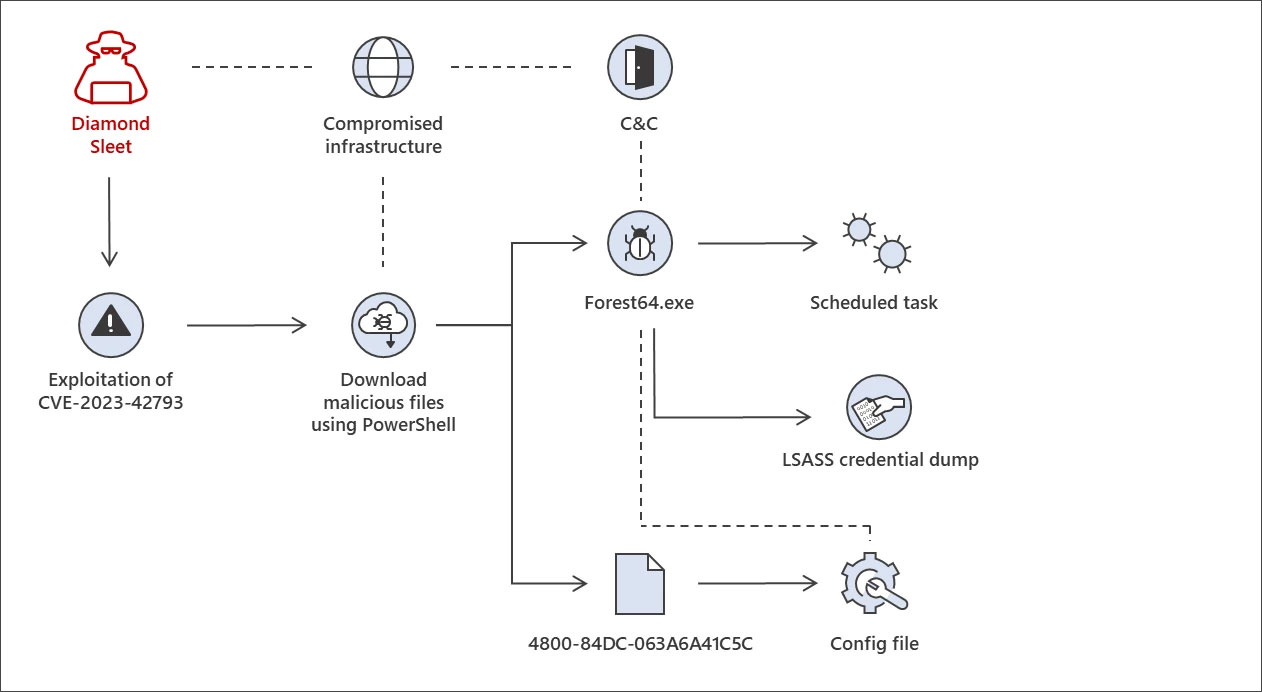

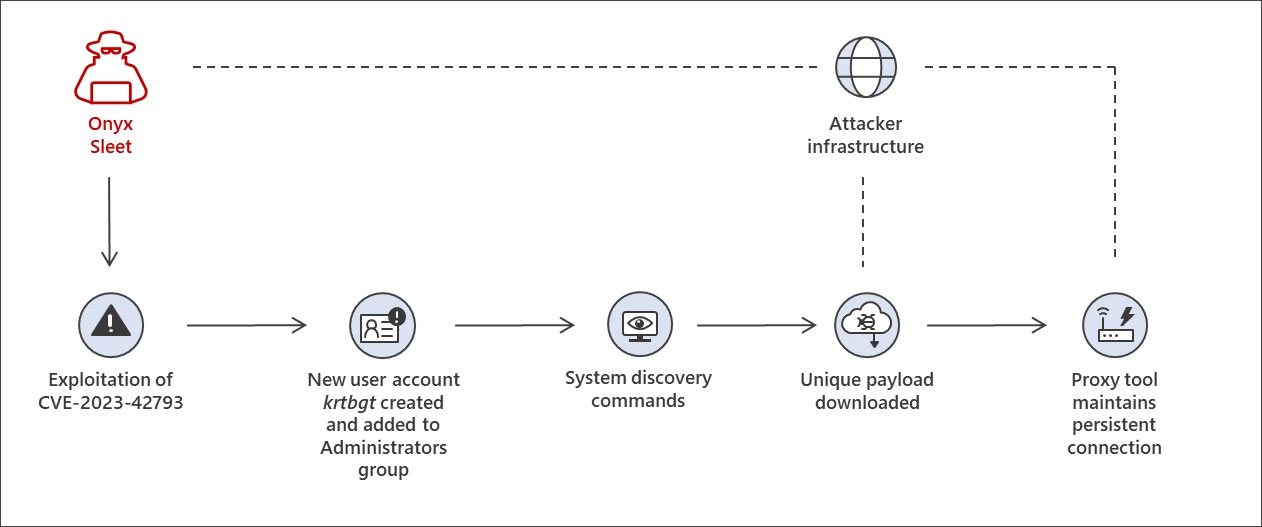

Dans un nouveau rapport, l’équipe de renseignement sur les menaces de Microsoft indique que les groupes de piratage Lazarus (alias Diamond Sleet et ZINC) et Andariel (alias Onyx Sleet et PLUTONIUM) ont été observés en train d’exploiter CVE-2023-42793 pour pirater les serveurs TeamCity.

Bien que Microsoft n’ait pas précisé le but ultime de ces attaques, ils pensent qu’il pourrait s’agir de mener des attaques contre la chaîne d’approvisionnement logicielle.

« Au cours d’opérations passées, Diamond Sleet et d’autres acteurs nord-coréens ont mené avec succès des attaques contre la chaîne d’approvisionnement logicielle en infiltrant les environnements de construction », explique Microsoft.

« Compte tenu de cela, Microsoft estime que cette activité présente un risque particulièrement élevé pour les organisations concernées. »

Une fois que les acteurs malveillants ont pénétré un serveur TeamCity, ils utilisent différentes chaînes d’attaque pour déployer des portes dérobées et gagner en persistance sur le réseau compromis.

Lazarus a été vu en train de déployer le malware ForestTiger dans une chaîne d’attaque, qui est utilisée comme porte dérobée pour exécuter des commandes sur le serveur piraté.

Une deuxième chaîne d’attaque utilise des attaques de détournement d’ordre de recherche de DLL pour lancer un chargeur de malware appelé FeedLoad, qui installe un cheval de Troie d’accès à distance (RAT).

Andariel utilise une approche plus pratique dans ses attaques, en créant un compte administrateur « krtbgt » sur le serveur piraté et en exécutant des commandes pour collecter des informations système.

Les auteurs de la menace déploient finalement une charge utile qui installe l’outil proxy HazyLoad, permettant une connexion persistante entre le serveur compromis et les serveurs d’Andarial.

Quelle que soit la manière dont les attaques sont menées, Microsoft affirme que les pirates finissent par supprimer les informations d’identification du LSASS, probablement utilisées pour se propager latéralement sur le réseau compromis.

Microsoft a partagé plus de détails techniques sur les trois chaînes d’attaque observées, notamment indicateurs de compromis.

Qui sont Lazare et Andariel

Lazarus et Andariel sont tous deux des groupes de hackers nord-coréens parrainés par l’État, Andariel étant un sous-groupe de Lazarus.

Même si les attaques des groupes sont utilisées au profit du gouvernement nord-coréen, leurs objectifs peuvent être différents.

Lazarus a été associé à diverses attaques d’espionnage, de vol de données et de gains financiers, notamment en ciblant des chercheurs en sécurité, en trojanisant des plates-formes de cryptographie open source, en effectuant des braquages massifs de cryptomonnaies et en menant de faux entretiens d’embauche pour distribuer des logiciels malveillants.

D’autre part, Andariel cible les entités de défense et de services informatiques en Corée du Sud, aux États-Unis et en Inde pour mener des activités de cyberespionnage, de vol de données, d’attaques destructrices et d’attaques de ransomwares.

Le groupe est connu pour utiliser des vulnérabilités pour l’accès initial aux réseaux d’entreprise.