Les acteurs nord-coréens de la menace ciblent les systèmes Apple macOS à l’aide d’applications Notepad et de jeux de déminage créés avec Flutter, qui sont signés et notariés par un identifiant de développeur Apple légitime.

Cela signifie que les applications malveillantes, même temporairement, ont réussi les contrôles de sécurité d’Apple, de sorte que les systèmes macOS les traitent comme vérifiées et leur permettent de s’exécuter sans restrictions.

Les noms des applications sont centrés sur des thèmes de crypto-monnaie, ce qui correspond aux intérêts des pirates nord-coréens en matière de vol financier.

Selon Jamf Threat Labs, qui a découvert l’activité, la campagne ressemble plus à une expérience sur la manière de contourner la sécurité de macOS qu’à une opération à part entière et hautement ciblée.

Applications notariées se connectant aux serveurs de la RPDC

À partir de novembre 2024, Jamf a découvert plusieurs applications sur VirusTotal qui semblaient totalement inoffensives pour toutes les analyses antivirus, mais présentaient une fonctionnalité de « première étape », se connectant à des serveurs associés à des acteurs nord-coréens.

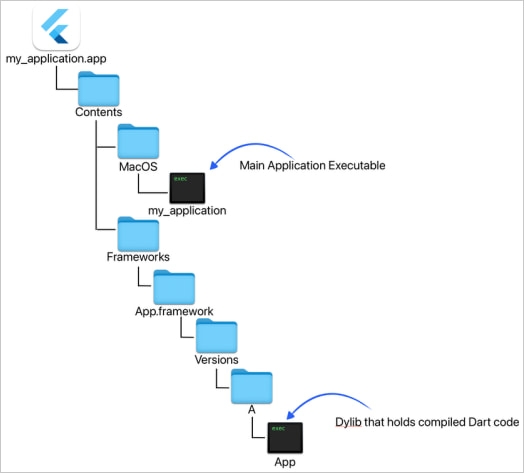

Toutes les applications ont été conçues pour macOS à l’aide du framework Flutter de Google, qui permet aux développeurs de créer des applications compilées de manière native pour différents systèmes d’exploitation à l’aide d’une seule base de code écrite dans le langage de programmation Dart.

« Il n’est pas rare que des acteurs intègrent des logiciels malveillants dans une application basée sur Flutter. Cependant, c’est la première fois que nous voyons cet attaquant l’utiliser pour s’en prendre aux appareils macOS », expliquent les chercheurs de Jamf, Ferdous Saljooki et Jaron Bradley.

Cette approche offre non seulement de la polyvalence aux auteurs de logiciels malveillants, mais rend également le code malveillant plus difficile à détecter car il est intégré dans une bibliothèque dynamique (dylib), chargée par le moteur Flutter au moment de l’exécution.

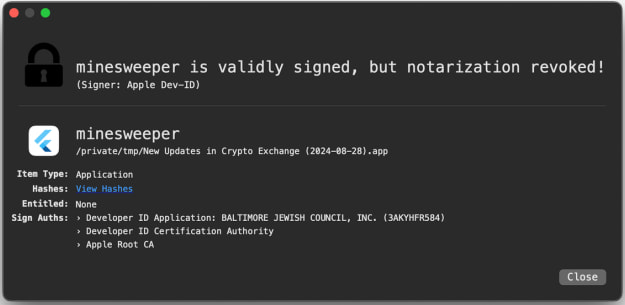

Après une analyse plus approfondie de l’une des applications basées sur Flutter, nommée « Nouvelles mises à jour dans Crypto Exchange (2024-08-28).app », Jamf a découvert que le code obscurci dans dylib prenait en charge l’exécution d’AppleScript, lui permettant d’exécuter des scripts envoyés depuis un serveur de commande et de contrôle (C2).

L’application ouvre un jeu Démineur pour macOS, dont le code est disponible gratuitement sur GitHub.

Cinq des six applications malveillantes découvertes par Jamf étaient signées à l’aide d’un identifiant de développeur légitime et le logiciel malveillant avait été légalisé, ce qui signifie que les applications ont été analysées par les systèmes automatisés d’Apple et jugées sûres.

Jamf a également découvert des variantes basées sur Golang et Python, nommées « New Era for Stablecoins and DeFi, CeFi (Protected).app » et « Runner.app », cette dernière étant présentée comme une simple application Notepad.

Tous deux ont envoyé des requêtes réseau à un domaine connu lié à la RPDC, ‘mbupdate.linkpc.[.]net’ et présentait des capacités d’exécution de scripts.

Apple a depuis révoqué les signatures des applications découvertes par Jamf, afin qu’elles ne contournent pas les défenses de Gatekeeper si elles sont chargées sur un système macOS à jour.

Cependant, il n’est pas clair si ces applications ont déjà été utilisées dans des opérations réelles ou uniquement dans le cadre de tests « dans la nature » pour évaluer les techniques permettant de contourner les logiciels de sécurité.

Le fait qu’il existe plusieurs variantes des mêmes applications sous-jacentes conforte cette théorie, mais pour l’instant, les spécificités de cette opération restent inconnues.