Twilio a confirmé qu'un point de terminaison d'API non sécurisé permettait aux acteurs malveillants de vérifier les numéros de téléphone de millions d'utilisateurs d'authentification multifacteur Authy, les rendant potentiellement vulnérables aux attaques de phishing par SMS et d'échange de carte SIM.

Authy est une application mobile qui génère des codes d'authentification multifacteur sur les sites Web sur lesquels MFA est activé.

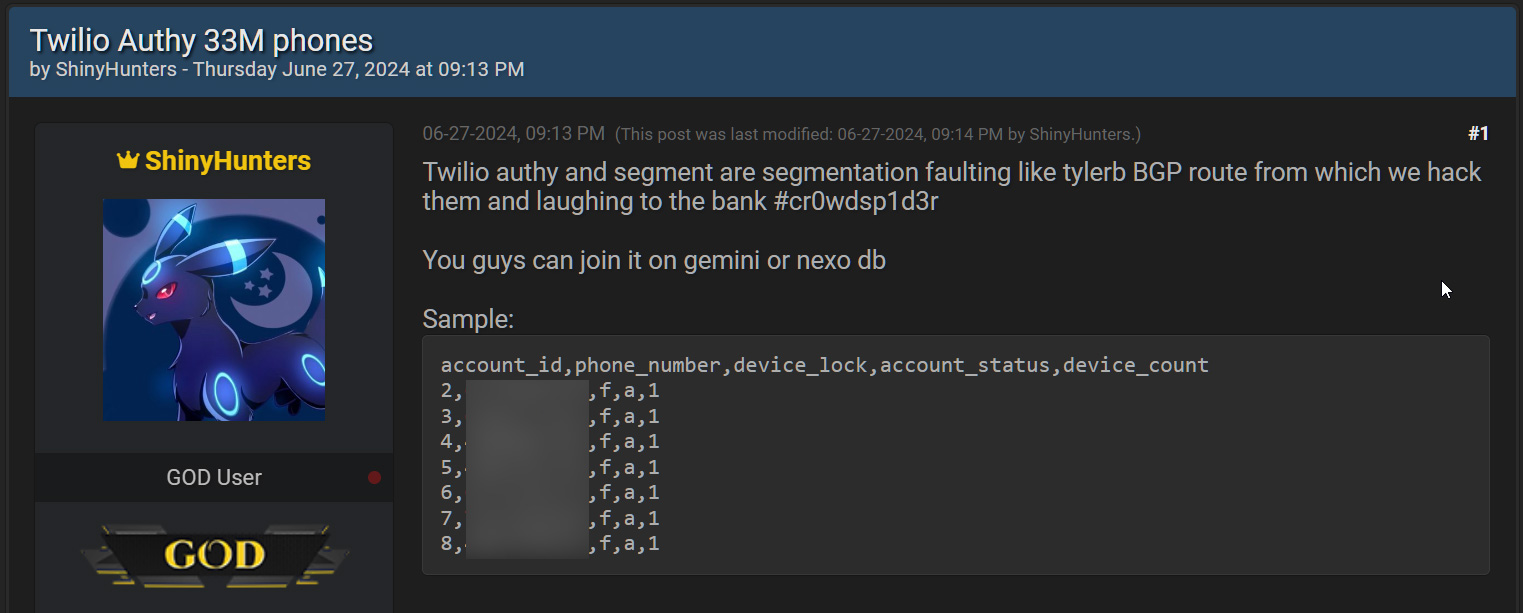

Fin juin, un acteur malveillant nommé ShinyHunters a divulgué un fichier texte CSV contenant ce qu'il prétend être 33 millions de numéros de téléphone enregistrés auprès du service Authy.

Le fichier CSV contient 33 420 546 lignes, chacune contenant un identifiant de compte, un numéro de téléphone, une colonne « over_the_top », l'état du compte et le nombre d'appareils.

Twilio a désormais confirmé à BleepingComputer que les acteurs de la menace ont compilé la liste des numéros de téléphone à l'aide d'un point de terminaison API non authentifié.

« Twilio a détecté que des acteurs malveillants ont pu identifier des données associées aux comptes Authy, y compris des numéros de téléphone, grâce à un point de terminaison non authentifié. Nous avons pris des mesures pour sécuriser ce point de terminaison et ne plus autoriser les demandes non authentifiées », a déclaré Twilio à BleepingComputer.

« Nous n'avons vu aucune preuve que les acteurs malveillants aient obtenu l'accès aux systèmes de Twilio ou à d'autres données sensibles. Par mesure de précaution, nous demandons à tous les utilisateurs d'Authy de mettre à jour les dernières applications Android et iOS pour bénéficier des dernières mises à jour de sécurité et nous encourageons tous les utilisateurs d'Authy à rester diligents et à être particulièrement sensibilisés aux attaques de phishing et de smishing. »

En 2022, Twilio a révélé avoir subi des violations en juin et août qui ont permis aux acteurs malveillants de violer son infrastructure et d'accéder aux informations des clients d'Authy.

Utilisation abusive d'API non sécurisées

BleepingComputer a découvert que les données avaient été compilées en alimentant une liste massive de numéros de téléphone dans le point de terminaison de l'API non sécurisée. Si le numéro était valide, le point de terminaison renverrait des informations sur les comptes associés enregistrés auprès d'Authy.

Maintenant que l'API est sécurisée, elle ne peut plus être utilisée de manière abusive pour vérifier si un numéro de téléphone est utilisé avec Authy.

Cette technique est similaire à la façon dont les acteurs malveillants ont abusé d’une API Twitter et d’une API Facebook non sécurisées pour compiler les profils de dizaines de millions d’utilisateurs contenant des informations publiques et non publiques.

Bien que les données récupérées par Authy ne contiennent que des numéros de téléphone, elles peuvent néanmoins être avantageuses pour les utilisateurs cherchant à mener des attaques de smishing et d'échange de carte SIM pour pirater des comptes.

ShinyHunters y fait allusion dans son message, déclarant : « Vous pouvez le rejoindre sur Gemini ou Nexo db », suggérant que les acteurs de la menace comparent la liste des numéros de téléphone à ceux divulgués lors de prétendues violations de données Gemini et Nexo.

Si des correspondances sont trouvées, les acteurs malveillants pourraient tenter d'effectuer des attaques d'échange de carte SIM ou des attaques de phishing pour pénétrer dans les comptes d'échange de crypto-monnaie et voler tous les actifs.

Twilio a maintenant publié une nouvelle mise à jour de sécurité et recommande aux utilisateurs de mettre à niveau leur application Android (v25.1.0) et iOS (v26.1.0) vers Authy, qui inclut des mises à jour de sécurité. On ne sait pas exactement comment cette mise à jour de sécurité contribue à protéger les utilisateurs contre les acteurs malveillants qui utilisent les données récupérées dans le cadre d'attaques.

Les utilisateurs d'Authy doivent également s'assurer que leurs comptes mobiles sont configurés pour bloquer les transferts de numéros sans fournir de mot de passe ni désactiver les protections de sécurité.

De plus, les utilisateurs d’Authy doivent être attentifs aux attaques potentielles de phishing par SMS qui tentent de voler des données plus sensibles, telles que les mots de passe.

Dans ce qui semble être une violation sans rapport, Twilio a également commencé envoi de notifications de violation de données après qu'un bucket AWS S3 non sécurisé d'un fournisseur tiers a exposé des données liées aux SMS envoyées via l'entreprise.