Les pirates militaires russes APT28 ont utilisé les exploits Zero Day de Microsoft Outlook pour cibler plusieurs pays européens membres de l'OTAN, y compris un corps de déploiement rapide de l'OTAN.

Des chercheurs de l'unité 42 de Palo Alto Networks les ont observés exploiter la vulnérabilité CVE-2023-23397 pendant environ 20 mois dans le cadre de trois campagnes contre au moins 30 organisations dans 14 pays considérées comme ayant probablement une importance stratégique en matière de renseignement pour l'armée et le gouvernement russes.

Les pirates informatiques russes sont également suivis sous les noms de Fighting Ursa, Fancy Bear et Sofacy, et ils ont déjà été liés à la Direction principale du renseignement russe (GRU), le service de renseignement militaire du pays.

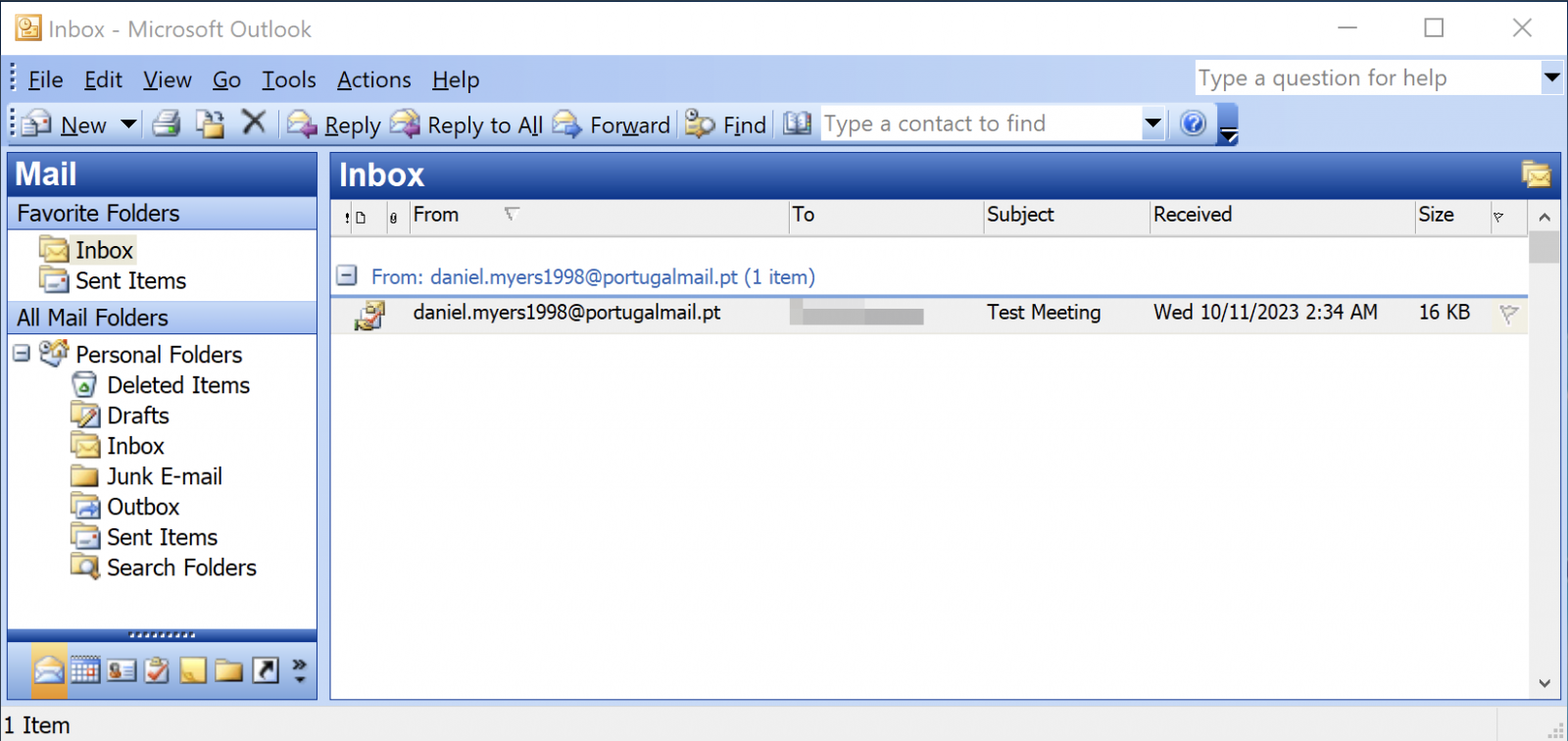

Ils ont commencé à utiliser la faille de sécurité d’Outlook comme zero-day en mars 2022, trois semaines après l’invasion de l’Ukraine par la Russie, pour cibler le Service national des migrations de l’Ukraine.

Entre mi-avril et décembre 2022, ils ont piraté les réseaux d’une quinzaine d’organisations gouvernementales, militaires, énergétiques et de transport en Europe pour voler des courriels contenant potentiellement des renseignements militaires destinés à soutenir l’invasion de l’Ukraine par la Russie.

Même si Microsoft a corrigé le zero-day un an plus tard, en mars 2023, et s'est lié à un groupe de hackers russe, les opérateurs APT28 ont continué à utiliser les exploits CVE-2023-23397 pour voler les informations d'identification qui leur permettaient de se déplacer latéralement à travers des réseaux compromis.

La surface d'attaque a encore augmenté en mai lorsqu'un contournement (CVE-2023-29324) affectant toutes les versions d'Outlook Windows a fait surface.

Cibles du Corps de déploiement rapide de l'OTAN

Aujourd'hui, L'unité 42 a dit que parmi les nations européennes attaquées, tous les pays identifiés sont actuellement membres de l’Organisation du Traité de l’Atlantique Nord (OTAN), à l’exclusion de l’Ukraine.

Au moins un corps de déploiement rapide de l’OTAN (un quartier général de force à haut niveau de préparation capable d’un déploiement rapide pour commander les forces de l’OTAN) a également été visé.

De plus, au-delà des agences européennes de défense, des affaires étrangères et des affaires intérieures, l'attention d'APT28 s'est étendue aux organisations d'infrastructures critiques impliquées dans la production et la distribution d'énergie, les opérations d'infrastructures de pipelines, la manutention des matériaux, le personnel et le transport aérien.

« L'utilisation d'un exploit zero-day contre une cible indique qu'elle a une valeur significative. Cela suggère également que l'accès et les renseignements existants pour cette cible étaient insuffisants à l'époque », a déclaré l'unité 42.

« Dans les deuxième et troisième campagnes, Fighting Ursa a continué à utiliser un exploit de notoriété publique qui leur était déjà attribué, sans changer leurs techniques. Cela suggère que l'accès et les renseignements générés par ces opérations l'emportaient sur les ramifications de la divulgation et de la découverte publiques.

« Pour ces raisons, les organisations ciblées dans les trois campagnes étaient très probablement une priorité plus élevée que d'habitude pour les services de renseignement russes. »

En octobre, l'Agence française de cybersécurité (ANSSI) a révélé que des pirates informatiques russes avaient utilisé la faille de sécurité d'Outlook pour attaquer des organismes gouvernementaux, des entreprises, des établissements d'enseignement, des centres de recherche et des groupes de réflexion dans toute la France.

Cette semaine, le Royaume-Uni et ses alliés faisant partie de l'alliance de renseignement Five Eyes ont également lié un groupe menaçant russe suivi comme Callisto Group, Seaborgium et Star Blizzard à la division russe du « Centre 18 » du Service fédéral de sécurité (FSB).

Les analystes des menaces de Microsoft ont déjoué les attaques de Callisto visant plusieurs pays européens de l'OTAN en désactivant les comptes Microsoft utilisés par les acteurs malveillants pour la surveillance et la collecte d'e-mails.

Le gouvernement américain propose désormais une récompense de 10 millions de dollars pour plus d'informations sur les membres de Callisto et leurs activités.