Les pirates exploitent une vulnérabilité critique qui affecte tous les routeurs WiFi D-Link DIR-859 pour collecter des informations de compte sur l'appareil, y compris des mots de passe.

Le problème de sécurité a été révélé en janvier et est actuellement suivi comme CVE-2024-0769 (score de gravité de 9,8) – une faille de traversée de chemin qui conduit à la divulgation d'informations.

Bien que le modèle de routeur WiFi D-Link DIR-859 ait atteint la fin de vie (EoL) et ne reçoive plus aucune mise à jour, le fournisseur a quand même publié un avis de sécurité expliquant que la faille existe dans le fichier « fatlady.php » de l'appareil, affecte toutes les versions du firmware et permet aux attaquants de divulguer des données de session, d'obtenir une escalade des privilèges et d'obtenir un contrôle total via le panneau d'administration.

D-Link ne devrait pas publier de correctif pour CVE-2024-0769. Les propriétaires de l'appareil doivent donc passer à un appareil pris en charge dès que possible.

Activité d'exploitation détectée

La plateforme de surveillance des menaces GreyNoise a observé la exploitation active de CVE-2024-0769 dans les attaques qui reposent sur une légère variation de l’exploit public.

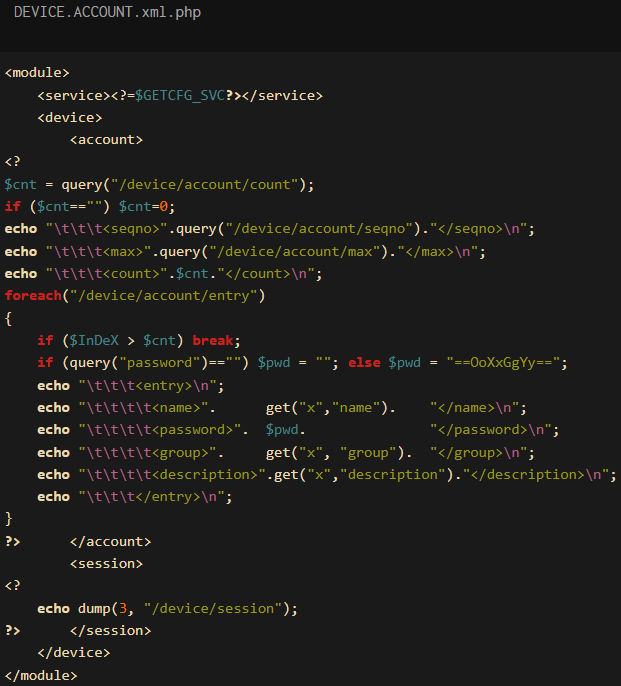

Les chercheurs expliquent que les pirates ciblent le fichier « DEVICE.ACCOUNT.xml » pour supprimer tous les noms de comptes, mots de passe, groupes d'utilisateurs et descriptions d'utilisateurs présents sur l'appareil.

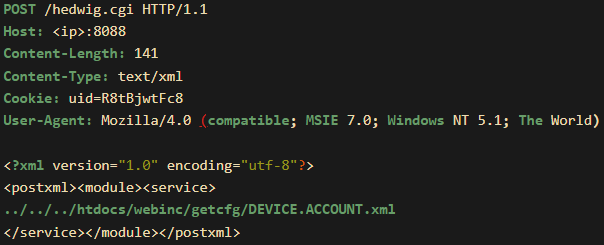

L'attaque exploite une requête POST malveillante vers « /hedwig.cgi », exploitant CVE-2024-0769 pour accéder à des fichiers de configuration sensibles (« getcfg ») via le fichier « fatlady.php », qui contient potentiellement les informations d'identification de l'utilisateur.

GreyNoise n'a pas déterminé la motivation des attaquants, mais le ciblage des mots de passe des utilisateurs montre une intention de prendre le contrôle de l'appareil, donnant ainsi à l'attaquant le contrôle total de l'appareil.

« On ne sait pas encore à quoi serviront ces informations divulguées, il faut noter que ces appareils ne recevront jamais de patch », expliquent les chercheurs.

« Toute information divulguée par l'appareil restera précieuse pour les attaquants pendant toute la durée de vie de l'appareil tant qu'il restera accessible sur Internet » – GreyNoise

GreyNoise note que l'exploit de preuve de concept public, sur lequel s'appuient les attaques actuelles, cible le fichier « DHCPS6.BRIDGE-1.xml » au lieu de « DEVICE.ACCOUNT.xml », il pourrait donc être utilisé pour cibler d'autres fichiers de configuration, notamment :

- ACL.xml.php

- ROUTE.STATIQUE.xml.php

- INET.WAN-1.xml.php

- WIFI.WLAN-1.xml.php

Ces fichiers peuvent exposer des configurations pour les listes de contrôle d'accès (ACL), NAT, les paramètres du pare-feu, les comptes d'appareils et les diagnostics. Les défenseurs doivent donc être conscients qu'ils constituent des cibles potentielles d'exploitation.

GreyNoise met à disposition un plus grande liste de fichiers qui pourrait être invoqué dans des attaques exploitant la vulnérabilité CVE-2024-0769. Cela devrait alerter les défenseurs du serveur au cas où d'autres variantes se produiraient.