Les pirates informatiques ciblent les anciennes versions du serveur de fichiers HTTP (HFS) de Rejetto pour y installer des logiciels malveillants et des logiciels d'extraction de crypto-monnaie.

Les chercheurs en menaces de la société de sécurité AhnLab estiment que les acteurs de la menace exploitent CVE-2024-23692un problème de sécurité de gravité critique qui permet d'exécuter des commandes arbitraires sans avoir besoin de s'authentifier.

La vulnérabilité affecte les versions du logiciel jusqu'à la version 2.3m incluse. Dans un message publié sur son site Internet, Rejetto avertit les utilisateurs que les versions 2.3m à 2.4 sont « dangereuses et ne doivent plus être utilisées » en raison d'un bug qui permet aux attaquants de « contrôler votre ordinateur », et qu'aucun correctif n'a encore été trouvé.

Attaques observées

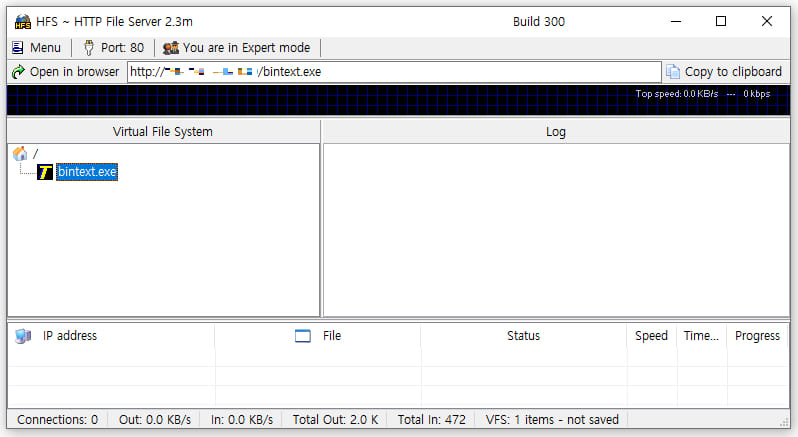

L'AhnLab Security Intelligence Center (ASEC) a observé des attaques sur la version 2.3m de HFS, qui continue d'être très populaire parmi les utilisateurs individuels, les petites équipes, les établissements d'enseignement et les développeurs qui souhaitent tester le partage de fichiers sur un réseau.

En raison de la version du logiciel ciblé, les chercheurs pensent que les attaquants exploitent CVE-2024-23692, une vulnérabilité découverte par le chercheur en sécurité Arseniy Sharoglazov en août dernier et divulguée publiquement dans un rapport technique en mai de cette année.

CVE-2024-23692 est une vulnérabilité d'injection de modèle qui permet à des attaquants distants non authentifiés d'envoyer une requête HTTP spécialement conçue pour exécuter des commandes arbitraires sur le système affecté.

Peu de temps après la divulgation, un Module Metasploit et des exploits de preuve de concept sont devenus disponibles. Selon l'ASEC, c'est à peu près à cette époque que l'exploitation dans la nature a commencé.

Les chercheurs affirment que lors des attaques, les pirates collectent des informations sur le système, installent des portes dérobées et divers autres types de logiciels malveillants.

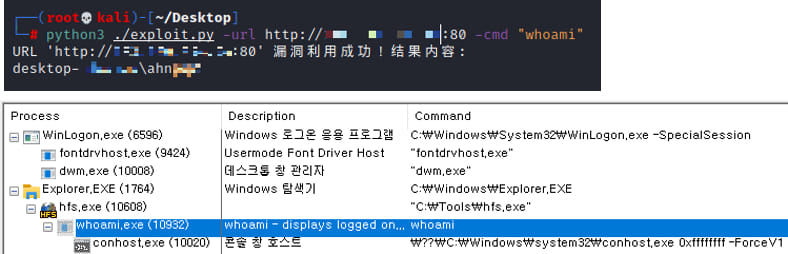

Les attaquants exécutent des commandes telles que « whoami » et « arp » pour collecter des informations sur le système et l'utilisateur actuel, découvrir les appareils connectés et planifier généralement les actions ultérieures.

Dans de nombreux cas, les attaquants mettent fin au processus HFS après avoir ajouté un nouvel utilisateur au groupe des administrateurs, afin d'empêcher d'autres acteurs malveillants de l'utiliser.

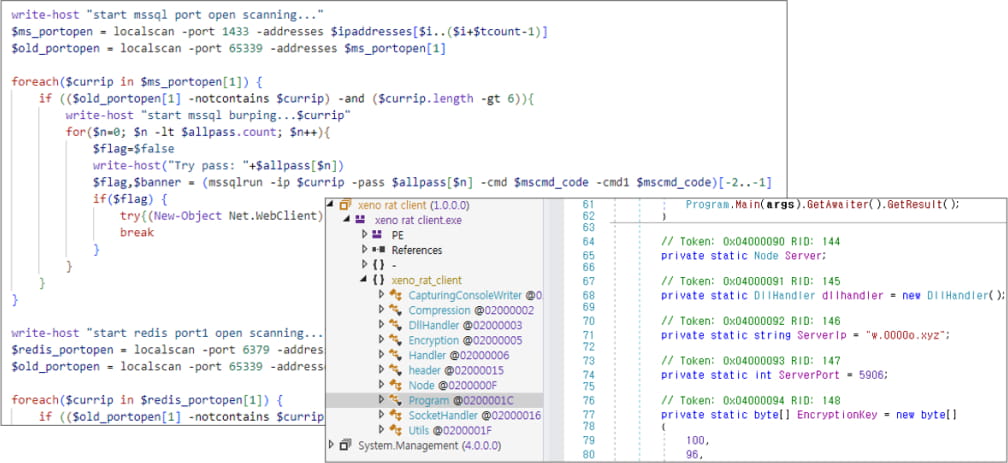

Au cours des phases suivantes des attaques, l'ASEC a observé l'installation de l'outil XMRig pour l'extraction de la cryptomonnaie Monero. Les chercheurs notent que XMRig a été déployé dans au moins quatre attaques distinctes, dont l'une d'entre elles attribuée au groupe de menaces LemonDuck.

D'autres charges utiles livrées à l'ordinateur compromis incluent :

- XénoRAT – Déployé avec XMRig pour l’accès et le contrôle à distance.

- Gh0stRAT – Utilisé pour le contrôle à distance et l’exfiltration de données à partir de systèmes piratés.

- PlugX – Une porte dérobée principalement associée aux acteurs malveillants parlant chinois et utilisée pour un accès persistant.

- GoThief – Un voleur d'informations qui utilise Amazon AWS pour voler des données. Il capture des captures d'écran, collecte des informations sur les fichiers du bureau et envoie des données à un serveur de commande et de contrôle (C2) externe.

Les chercheurs d'AhnLab constatent qu'ils continuent de détecter des attaques sur la version 2.3m de HFS. Comme le serveur doit être exposé en ligne pour que le partage de fichiers soit possible, les pirates informatiques continueront de rechercher des versions vulnérables à attaquer.

La variante recommandée du produit est la version 0.52.x, qui, bien qu'il s'agisse d'une version inférieure, est actuellement la dernière version HFS du développeur. Elle est basée sur le Web, nécessite une configuration minimale, prend en charge HTTPS, DNS dynamique et l'authentification pour le panneau d'administration.

L'entreprise fournit un ensemble d'indicateurs de compromission dans le rapportqui incluent les hachages des logiciels malveillants installés sur les systèmes piratés, les adresses IP des serveurs de commande et de contrôle des attaquants et les URL de téléchargement des logiciels malveillants utilisés dans les attaques.