Les pirates exploitent activement une vulnérabilité de haute gravité dans les serveurs de messagerie Openfire pour chiffrer les serveurs avec un ransomware et déployer des cryptomineurs.

Openfire est un serveur de chat open source basé sur Java (XMPP) largement utilisé, téléchargé 9 millions de fois et largement utilisé pour des communications de chat sécurisées et multiplateformes.

La faille, suivie comme CVE-2023-32315est un contournement d’authentification impactant la console d’administration d’Openfire, permettant à des attaquants non authentifiés de créer de nouveaux comptes administrateur sur des serveurs vulnérables.

À l’aide de ces comptes, les attaquants installent des plugins Java malveillants (fichiers JAR) qui exécutent les commandes reçues via les requêtes HTTP GET et POST.

Cette faille dangereuse impacte toutes les versions d’Openfire depuis la 3.10.0, datant de 2015, jusqu’à la 4.6.7 et de la 4.7.0 à la 4.7.4.

Bien qu’Openfire ait résolu le problème avec les versions 4.6.8, 4.7.5 et 4.8.0, sorti en mai 2023VulnCheck a signalé qu’à la mi-août 2023, plus de 3 000 serveurs Openfire exécutaient encore une version vulnérable.

Dr. Web signale désormais des signes d’exploitation active, les pirates ayant profité de la surface d’attaque pour leurs campagnes malveillantes.

Le premier cas d’exploitation active observé par Dr. Web remonte à juin 2023, lorsque la société de sécurité a enquêté sur une attaque de ransomware sur serveur survenue après l’exploitation de CVE-2023-32315 pour pirater le serveur.

Les attaquants ont exploité cette faille pour créer un nouvel utilisateur administrateur sur Openfire, se sont connectés et l’ont utilisé pour installer un plugin JAR malveillant capable d’exécuter du code arbitraire.

Certains des plugins JAVA malveillants vus par Dr. Web et ses clients incluent bonjour-openfire-plugin-assembly.jar, produit.jaret bookmarks-openfire-plugin-assembly.jar.

Après avoir configuré un pot de miel Openfire pour capturer les logiciels malveillants, Dr. Web a détecté d’autres chevaux de Troie utilisés dans des attaques sauvages.

La première des charges utiles supplémentaires est un cheval de Troie de crypto-minage basé sur Go connu sous le nom de Kinsing.

Ses opérateurs exploitent CVE-2023-32315 pour créer un compte administrateur nommé « OpenfireSupport », puis installent un plugin malveillant appelé « plugin.jar » qui récupère la charge utile du mineur et l’installe sur le serveur.

Dans un autre cas, les attaquants ont plutôt installé une porte dérobée UPX basée sur C, suivant une chaîne d’infection similaire.

Un troisième scénario d’attaque observé par les analystes de Dr. Web est celui où un plugin Openfire malveillant a été utilisé pour obtenir des informations sur le serveur compromis, en particulier les connexions réseau, les adresses IP, les données utilisateur et la version du noyau du système.

Dr. Web a observé un total de quatre scénarios d’attaque distincts exploitant CVE-2023-32315, ce qui rend l’application des mises à jour de sécurité disponibles exigeante.

Un ransomware inconnu

BleepingComputer a trouvé plusieurs rapports de clients indiquant leur Les serveurs Openfire ont été cryptés avec un ransomwarel’un d’eux indiquant que les fichiers étaient cryptés avec l’extension .locked1.

« Je suis un opérateur qui gère un serveur utilisant open fire open source en Corée. Ce n’est pas différent, j’utilise openfire 4.7.4-1.noarch.rpm, mais un jour tous les fichiers dans /opt/openfire (chemin d’installation openfire ) sont remplacés par l’extension .locked1, » a expliqué un administrateur OpenFire.

Depuis 2022, un acteur malveillant chiffre les serveurs Web exposés avec un ransomware qui ajoute l’extension .locked1.

BleepingComputer est au courant des serveurs Openfire cryptés par ce ransomware en juin.

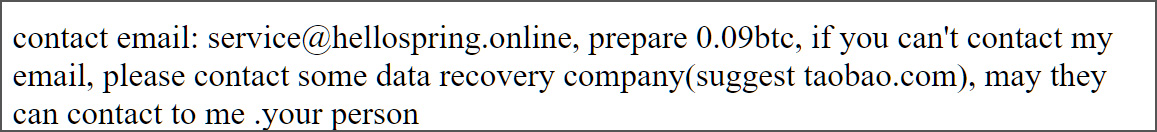

On ne sait pas exactement quel ransomware se cache derrière ces attaques, mais les demandes de rançon sont généralement faibles, allant de 0,09 à 0,12 bitcoins (2 300 à 3 500 dollars).

L’acteur menaçant ne semble pas cibler uniquement les serveurs Openfire, mais tout serveur Web vulnérable. Par conséquent, il est crucial d’appliquer toutes les mises à jour de sécurité pour vos serveurs dès qu’elles sont disponibles.