Les acteurs chinois de la menace utilisent une boîte à outils post-exploitation personnalisée nommée « DeepData » pour exploiter une vulnérabilité zero-day dans le client VPN Windows FortiClient de Fortinet qui vole les informations d’identification.

Le jour zéro permet aux acteurs malveillants de supprimer les informations d’identification de la mémoire une fois que l’utilisateur s’est authentifié auprès du périphérique VPN.

Les chercheurs de Volexity rapportent avoir découvert cette faille plus tôt cet été et l’ont signalée à Fortinet, mais le problème n’est toujours pas résolu et aucun CVE ne lui a été attribué.

« Volexity a signalé cette vulnérabilité à Fortinet le 18 juillet 2024, et Fortinet a reconnu le problème le 24 juillet 2024. » explique le rapport.

« Au moment de la rédaction de cet article, ce problème n’est toujours pas résolu et Volexity n’a pas connaissance d’un numéro CVE attribué. »

Ciblage des identifiants VPN

Les attaques sont menées par des pirates chinois nommés « BrazenBamboo », connus pour développer et déployer des familles de logiciels malveillants avancés ciblant les systèmes Windows, macOS, iOS et Android dans le cadre d’opérations de surveillance.

Volexity explique que les auteurs de la menace utilisent de nombreux logiciels malveillants dans le cadre de leurs attaques, notamment les logiciels malveillants LightSpy et DeepPost.

LightSpy est un logiciel espion multiplateforme pour la collecte de données, l’enregistrement de frappe, le vol d’identifiants de navigateur et la surveillance des communications. Le malware DeepPost est utilisé pour voler des données sur des appareils compromis.

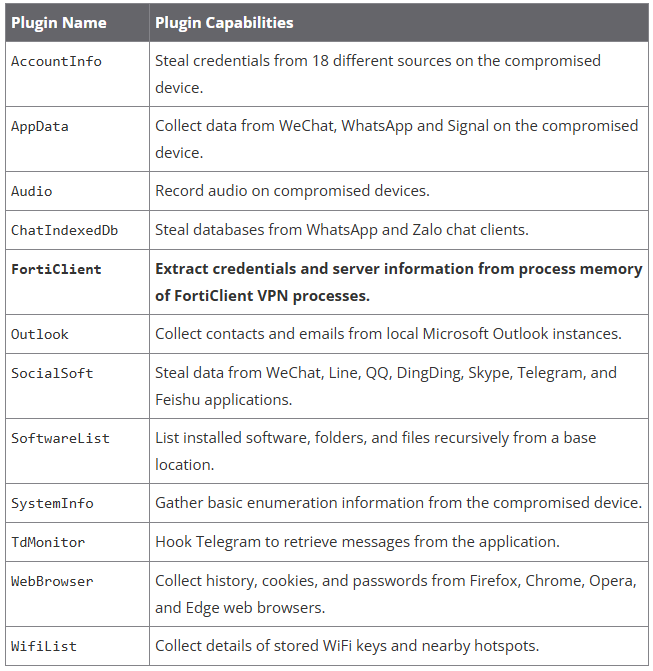

Le rapport de Volexity se concentre sur DeepData, un outil de post-exploitation modulaire pour Windows, qui utilise plusieurs plugins pour le vol de données ciblé.

Sa dernière version, repérée l’été dernier, DeepData inclut un plugin FortiClient qui exploite une vulnérabilité zero-day du produit pour extraire les informations d’identification (noms d’utilisateur, mots de passe) et les informations du serveur VPN.

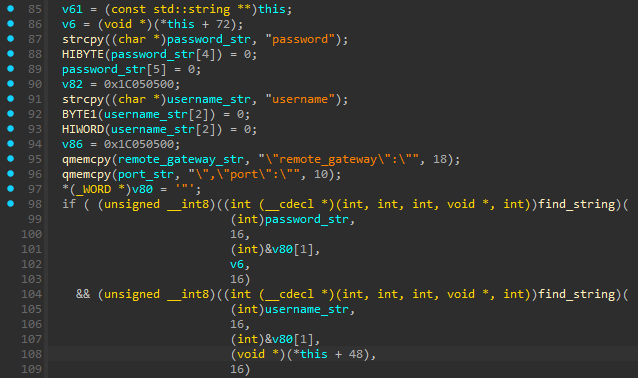

DeepData localise et déchiffre les objets JSON dans la mémoire de processus de FortiClient où les informations d’identification persistent, et les exfiltre vers le serveur de l’attaquant à l’aide de DeepPost.

En compromettant les comptes VPN, BrazenBamboo peut obtenir un accès initial aux réseaux d’entreprise, où ils peuvent ensuite se propager latéralement, accéder à des systèmes sensibles et, de manière générale, étendre leurs campagnes d’espionnage.

FortiClient zéro jour

Volexity a découvert que DeepData exploite le FortiClient zéro à la mi-juillet 2024 et a constaté qu’il est similaire à un défaut de 2016 (également sans CVE), où la mémoire codée en dur compense les informations d’identification exposées.

Cependant, la vulnérabilité 2024 est nouvelle et distincte et ne fonctionne que sur les versions récentes, y compris la dernière version 7.4.0, ce qui indique qu’elle est probablement liée aux modifications récentes apportées au logiciel.

Volexity explique que le problème réside dans l’incapacité de FortiClient à effacer les informations sensibles de sa mémoire, notamment le nom d’utilisateur, le mot de passe, la passerelle VPN et le port, qui restent dans les objets JSON en mémoire.

Jusqu’à ce que Fortinet confirme la faille et publie un correctif de correction, il est recommandé de restreindre l’accès VPN et de surveiller les activités de connexion inhabituelles.

Les indicateurs de compromission associés à la dernière campagne BrazenBamboo sont disponible ici.

BleepingComputer a contacté Fortinet pour lui poser des questions sur la vulnérabilité Zero Day signalée et s’ils envisagent de publier prochainement une mise à jour de sécurité, mais nous attendons toujours leur réponse.