Le groupe de pirates chinois connu sous le nom de « Evasive Panda » a été repéré en train d'utiliser de nouvelles versions de la porte dérobée Macma et du malware Windows Nightdoor.

L'équipe de chasse aux menaces de Symantec repéré les attaques de cyberespionnage ciblant des organisations à Taiwan et une organisation non gouvernementale américaine en Chine.

Dans ce dernier cas, Evasive Panda (alias « Daggerfly » ou « Bronze Highland ») a exploité une faille dans un serveur HTTP Apache pour fournir une nouvelle version de leur framework modulaire de malware, MgBot, indiquant un effort continu pour actualiser leurs outils et échapper à la détection.

On pense qu'Evasive Panda est actif depuis au moins 2012, menant des opérations d'espionnage nationales et internationales.

Plus récemment, ESET a détecté une activité étrange où le groupe de cyberespionnage a utilisé les mises à jour du logiciel Tencent QQ pour infecter les membres d'ONG en Chine avec le malware MgBot.

Les violations ont été réalisées via une chaîne d'approvisionnement ou une attaque de type « adversaire du milieu » (AITM), l'incertitude entourant la méthode d'attaque exacte utilisée soulignant la sophistication de l'acteur de la menace.

Macma lié à Evasive Panda

Macma est un malware modulaire pour macOS, documenté pour la première fois par TAG de Google en 2021 mais jamais attribué à un groupe de menace spécifique.

Symantec affirme que les récentes variantes de Macma témoignent d'un développement continu où ses créateurs s'appuient sur les fonctionnalités existantes.

Les dernières variantes observées lors d'attaques suspectées d'Evasive Panda contiennent les ajouts/améliorations suivants :

- Nouvelle logique pour collecter la liste système d'un fichier, avec le nouveau code basé sur Tree, un utilitaire Linux/Unix disponible publiquement.

- Code modifié dans la fonctionnalité AudioRecorderHelper

- Paramétrage supplémentaire

- Journalisation de débogage supplémentaire

- Ajout d'un nouveau fichier (param2.ini) pour définir les options permettant d'ajuster la taille de la capture d'écran et le rapport hauteur/largeur

La première indication d’un lien entre Macma et Evasive Panda est que deux des dernières variantes se connectent à une adresse IP de commande et de contrôle (C2) également utilisée par un dropper MgBot.

Plus important encore, Macma et d’autres logiciels malveillants présents dans la boîte à outils du même groupe contiennent du code provenant d’une seule bibliothèque ou d’un seul framework partagé, qui fournit des primitives de menace et de synchronisation, des notifications d’événements et des temporisateurs, un marshaling de données et des abstractions indépendantes de la plate-forme.

Evasive Panda a utilisé cette bibliothèque pour créer des programmes malveillants pour Windows, macOS, Linux et Android. Comme elle n'est disponible dans aucun référentiel public, Symantec pense qu'il s'agit d'un framework personnalisé utilisé exclusivement par le groupe de menaces.

Autres outils Evasive Panda

Un autre malware qui utilise la même bibliothèque est Nightdoor (alias « NetMM »), une porte dérobée Windows qui ESET a attribué à Evasive Panda il y a quelques mois.

Dans les attaques suivies par Symantec, Nightdoor a été configuré pour se connecter à OneDrive et récupérer une application DAEMON Tools Lite Helper légitime (« MeitUD.exe ») et un fichier DLL (« Engine.dll ») qui crée des tâches planifiées pour la persistance et charge la charge utile finale en mémoire.

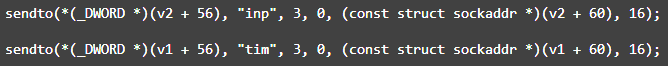

Nightdoor utilise un code anti-VM du projet « al-khaser » et « cmd.exe » pour interagir avec C2 via des canaux ouverts.

Il prend en charge l'exécution de commandes pour le profilage du réseau et du système, telles que « ipconfig », « systeminfo », « tasklist » et « netstat ».

En plus des outils de malware utilisés par Evasive Panda dans les attaques, Symantec a également vu des acteurs malveillants déployer des APK Android trojanisés, des outils d'interception de requêtes SMS et DNS et des malwares conçus pour cibler des systèmes d'exploitation Solaris obscurs.