Une vulnérabilité critique de type Zero Day dans toutes les versions du logiciel Exim Mail Transfer Agent (MTA) peut permettre à des attaquants non authentifiés d’obtenir l’exécution de code à distance (RCE) sur des serveurs exposés à Internet.

Trouvé par un chercheur anonyme en sécurité et divulgué via l’Initiative Zero Day (ZDI) de Trend Micro, le bug de sécurité (CVE-2023-42115) est dû à un Écriture hors limites faiblesse trouvée dans le service SMTP.

Bien que ce type de problème puisse entraîner des pannes logicielles ou une corruption des données suite à une exploitation réussie, il peut également être exploité par des attaquants pour l’exécution de code ou de commandes sur des serveurs vulnérables.

« La faille spécifique existe au sein du service smtp, qui écoute par défaut sur le port TCP 25 », a-t-il déclaré. Avis de sécurité ZDI publié mercredi explique.

« Le problème résulte du manque de validation appropriée des données fournies par l’utilisateur, ce qui peut entraîner une écriture au-delà de la fin d’un tampon. Un attaquant peut exploiter cette vulnérabilité pour exécuter du code dans le contexte du compte de service. »

Alors que ZDI a signalé la vulnérabilité à l’équipe Exim en juin 2022 et n’a pas envoyé d’informations sur la faille à la demande du fournisseur en mai 2023, les développeurs n’ont pas réussi à fournir une mise à jour sur la progression de leur correctif.

En conséquence, ZDI a publié un avis le 27 septembre, avec des détails sur le jour zéro CVE-2023-42115 et une chronologie complète de tous les échanges avec l’équipe Exim.

Des millions de serveurs exposés aux attaques

Les serveurs MTA comme Exim sont des cibles très vulnérables, principalement parce qu’ils sont souvent accessibles via Internet, servant de points d’entrée faciles pour les attaquants dans le réseau d’une cible.

L’Agence de sécurité nationale (NSA) a déclaré il y a trois ans, en mai 2020, que le célèbre groupe de piratage militaire russe Sandworm exploitait la faille critique CVE-2019-10149 (The Return of the WIZard) Exim depuis au moins août 2019.

Exim est également le MTA par défaut sur les distributions Debian Linux et le logiciel MTA le plus populaire au monde, selon un enquête sur le serveur de messagerie à partir de septembre 2023.

Selon l’enquête, Exim est installé sur plus de 56 % d’un total de 602 000 serveurs de messagerie accessibles sur Internet, ce qui représente un peu plus de 342 000 serveurs Exim.

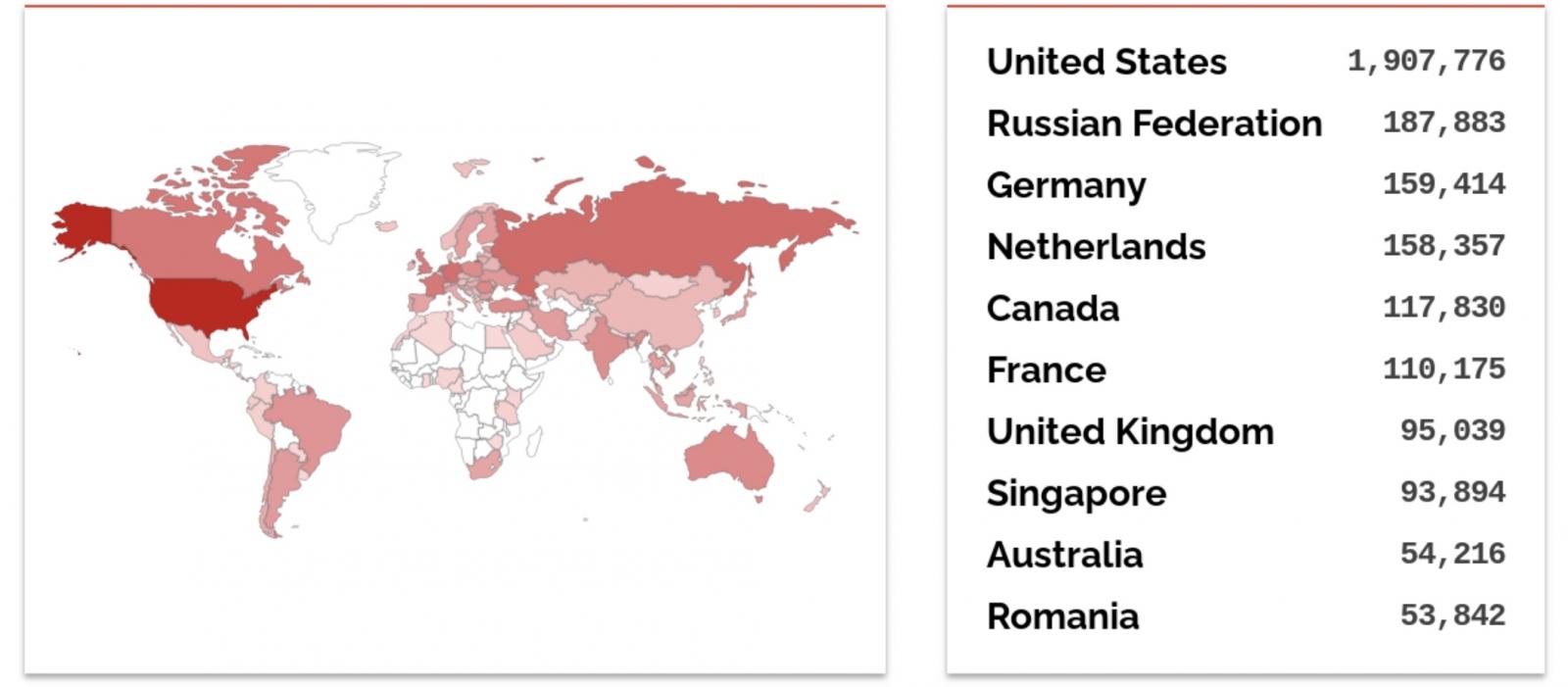

Un peu plus de 3,5 millions de serveurs Exim sont actuellement exposés en ligne par an. Recherche Shodanla plupart aux États-Unis, suivis par la Russie et l’Allemagne.

Bien qu’aucun correctif ne soit encore disponible pour sécuriser les serveurs Exim vulnérables contre les attaques potentielles, ZDI a conseillé aux administrateurs de restreindre l’accès à distance depuis Internet pour contrecarrer les tentatives d’exploitation entrantes.

« Compte tenu de la nature de la vulnérabilité, la seule stratégie d’atténuation importante consiste à restreindre l’interaction avec l’application », ZDI averti.